兵法曰:知彼知己,百战不殆。功与防的对抗是信息安全的主题,了解安全攻击才能更好地进行安全防御。本文对网络信息安全攻击的实例考察,通过了解黑客攻击的路径及技术手段,让读者初步建立信息安全攻击威胁的感性认识,让安全从业者更多站在攻击者的视角思考安全防护。

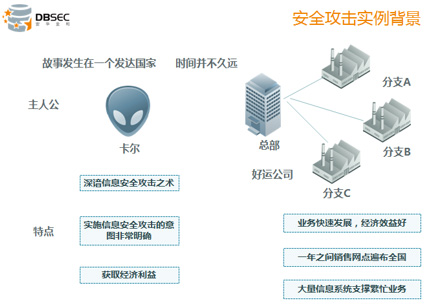

以上这个故事发生在一个发达国家,时间也并不久远,主人公卡尔是一个曾做过软件开发工程师,深谙信息安全攻击之术,他实施信息安全攻击的意图非常明显,就是要获取经济利益,而不只是通过恶作剧来达到炫耀自己的目的。

卡尔从报纸上看到好运公司发展迅猛,近一年时间销售网点已遍布全国各地,根据卡尔的开发经验,会有大量信息系统支持好运公司繁忙的销售任务。卡尔推测,好运公司可能在快速发展过程中,忽视了信息安全建设,系统有可能存在一些漏洞,同时这些漏洞有可能带来巨大的经济利益,所以卡尔计划把好运公司作为他的进攻对象。

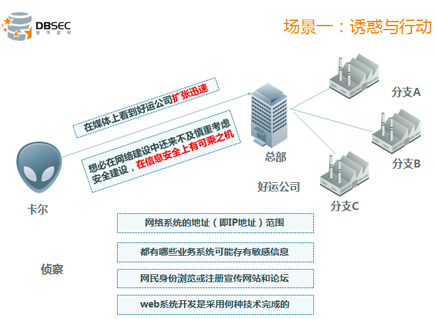

诱惑与行动

在发动攻击之前,卡尔需要收集好运公司的更多资料,他立刻开始了针对好运公司的侦察行动。首先想到的是通过域名管理系统找到好运公司网络系统的地址(IP地址),通过浏览网站,分析都有哪些业务系统可能存有敏感信息,甚至可以用网民的身份浏览或注册好运公司的宣传网站和论坛,通过普通账户登录,就能很轻松的掌握使用何种开发技术完成的信息系统。卡尔通过互联网就能知道这些开发技术可能存在的漏洞,比如:asp、php、jsp文件上传控件存在的漏洞、SQL注入漏洞等。

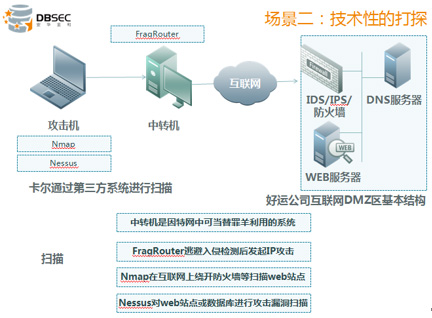

技术性攻击试探

卡尔首先针对好运公司的IP进行扫描,为了尽可能避免IDS(入侵侦测系统)的发觉和IPS(入侵防御系统)的拦截,卡尔在互联网上找到一个可当替罪羊利用的系统,安装了FragRouter软件(Fragrouter可以帮助黑客逃避入侵检测后发起基于IP的攻击),避免自己的系统直接暴露在扫描通信的前方。

卡尔使用Nmap软件(Nmap提供四项基本功能主机发现、端口扫描、服务与版本侦测、OS侦测,绕开防火墙/IDS/IPS,扫描web站点)。发现好运公司网络的DMZ(隔离区)中TCP端口80开放的是web服务器,UDP 53端口开放的是DNS服务器,同时发现有个数据包过滤防火墙,至此,基本摸清了好运公司web服务器区的一般结构。

接着,卡尔用Nessus软件对系统漏洞进行扫描与分析,想找到存在的安全漏洞或没有打安全补丁的服务可以利用,但是,用Nessus软件没有发现好运公司网络的DMZ区中有什么可利用的漏洞。

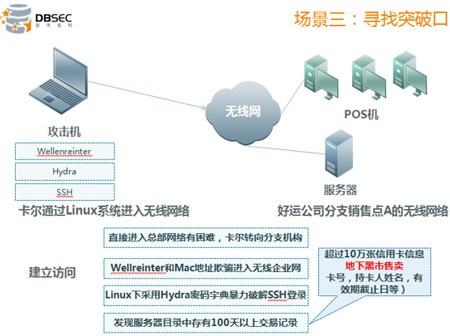

寻找安全突破口

首战未果并没有打消卡尔攻击好运公司的念头,他通过浏览好运公司网站,希望获得采取下一步行动的启发。在网站描述中,卡尔很快发现该公司的一个销售网点在离他家不远的地方(销售点A),真是天赐良机。于是,带上自己安装Linux的笔记本电脑,运行Wellreinter(是一个无线网络查找工具,扫描器可以用来发现无线网络),其中有一个SSID叫goluco041的接入点,估计041是这个销售点的编号。接着,用Linux的ifconfig命令修改本机的MAC地址解决MAC地址绑定措施,进入到销售点A的内部网络,并由该网络根据DHCP协议分配了动态IP地址。

卡尔再次使用Nmap扫描到销售点A的服务器打开了22端口,一般是SSH服务(管理员用来远程管理Linux操作系统的服务),具有系统控制功能。卡尔运行Hydra口令猜测工具(Hydra linux下暴力破解工具,利用密码字典生成器生成强大的字典破解SSH),对root、admin和operator等一系列常规的用户账户进行逐个口令猜测。令卡尔高兴的是opterator账户口令竟是rotarepo,仅仅是账户名字的反转。卡尔便利用这个账户堂而皇之登录到销售点A的服务器。对系统文件进行浏览,找到在一个目录下,发现有价值的文件,该文件记录了该销售点100天以上的交易记录,于是卡尔获得了超过10万张信用卡信息,这些信息包括信用卡号,持卡人姓名,有效期截止日等,卡尔将这些信息在网络地下黑市售卖,,以此获利。

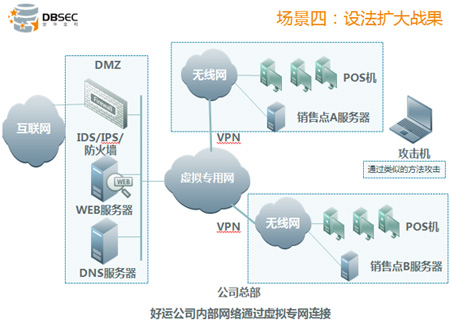

扩大战果

卡尔凭借着对销售点A的攻击经验,考虑到好运公司发展速度惊人,卡尔推测各销售点的网络信息系统可能采用相同的模式进行部署,因而以同样的方式攻陷了销售点B服务器,又得到了另一批信用卡信息。但是,这种攻击方式并不省事,因此,卡尔设法尝试更便捷的方法。

登上制胜之巅

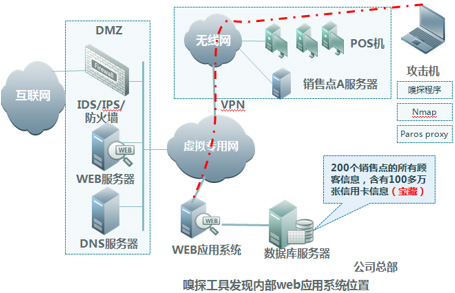

卡尔通过嗅探程序发现POS机与服务器间传输的交易信息,这是个非常有价值的信息,显示销售点还向其他网络中的服务器发送交易请求,而且,这些交易请求是以明文传送的,接受授权请求信息的目的服务器地址。这一次卡尔通过销售点A被攻陷的机器,通过VPN网络连接到好运公司总部的中央网络系统中的服务器,运行Nmap工具对服务器进行端口扫描,发现该服务器开放TCP443端口,这表明该服务器应该提供了一个HTTPs服务,负责处理所有的信用卡交易并管理公司的业务。

鉴于要攻击web应用系统,卡尔有两种途径,一种是由于上传文件类型未过滤或过滤机制不严可以上传脚本文件,上传文件漏洞通过上传文件可达到控制网站权限的目的。第二种是通过SQLmap工具发现跨站脚本和SQL注入漏洞,利用SQL注入漏洞获取后端数据库的敏感数据。

当然了,卡尔如果是以后端数据库为目的,还可能使用Nmap工具扫描数据库服务器的端口号,绕过合法应用访问数据库,通过尝试缺省账户口令登录数据库服务器,或者通过应用服务器找到数据库访问账户,最终卡尔获得了200个销售点的所有顾客信息,含有100多万张信用卡信息。

尾声

卡尔的攻击已经大获全胜,为了掩盖踪迹,销毁了所有与这次信用卡信息攻击行为有关的信息,撤离攻击现场,享受“胜利果实”。

相关机构的安全响应措施也是非常及时的,在一段时间内,大量信用卡用户遇到欺诈行为,涉案信用卡有一个共同点,那就是曾在好运公司进行过信用卡交易,由此监管机构发现好运公司出现了问题,并通知了好运公司。

好运公司展开内部调查,证实曾经发生过安全事件,按照有关法律,好运公司不得不告知信用卡持卡人,并履行相应的赔偿。由于这次卡尔发动的信用卡信息盗窃,好运公司蒙受了惨痛的声誉和经济损失。

要想知道卡尔都使用了哪些攻击技术,对于好运公司的内部安全运维如何进行,下一期,安华金和将为您介绍。

标签: 安华金和, 数据库安全, 数据库泄露