业务系统在完成从实体机架构向虚拟化架构迁移后,安全问题就开始浮出水面:在实体机时代,我们有防火墙、WAF、IDS、IPS、堡垒机等一系列硬件设置可以堆叠,而在虚拟化架构中,这些硬件产品已经无法接入,于是就有了安全设备虚拟化。安全设备虚拟化(Security Device Virtualization,简称SDV),就是利用各种不同的虚拟化技术,借助云平台上标准的计算单元创造一个虚拟化的安全设备。

虽然SDV在一定程度上缓解了安全设备和云计算的尴尬关系,但仍然存在缺陷:

- SDV并不是虚拟化安全的原生解决方案,是个被迫的选择,目前看来SDV和虚拟化技术的兼容性并不十分理想

- 安全设备从诞生开始就在业务的外围游走,只是在主机的外围做防御,一旦流量穿过流量层或应用层到达主机层后,安全设备的防御措施就会失效

- 无法解决入侵内网后的东西向流动(lateral movement),这个问题在云环境下尤为严重

除了云WAF、SDV,我们是否能找到虚拟化安全的原生安全解决方案?

主机安全软件在之前的安全市场一直处于不愠不火的状态,有两点原因:

- 进入门槛很高,做底层安全必须要考虑到和系统的兼容性,以linux版本为例,如果需要做到全版本通用,就需要适配centos、redhat、ubuntu、suse、中标麒麟等多个linux发行版本,当然还有很多小版本,比如centos4,5,6,7,光系统兼容性一项就是个巨大的工程,更别说和其他应用的兼容。

- 大部分客户认为主机上的安全主要是杀毒,对主机安全产品认识不足,而实际上,目前主机安全厂商的技术已经非常成熟,大部分安全设备能做的事情,主机安全软件都可以做,而且效果更强。

原生方案,主机安全软件才是云安全的救星

为什么说主机安全软件是云安全的“原生解决方案”?主机安全软件部署在操作系统上,因此无论是物理机、VPS、还是云主机都可以完成部署,以国内最具代表性的主机安全厂商椒图科技为例,其产品“云锁”已经完美兼容xen、hyper-v、vmware等主流的虚拟化方案、openstack等云操作平台、以及大部分云厂商自主开发的云主机虚拟化架构。

下面我们就来看云锁是如何构建安全防护体系的

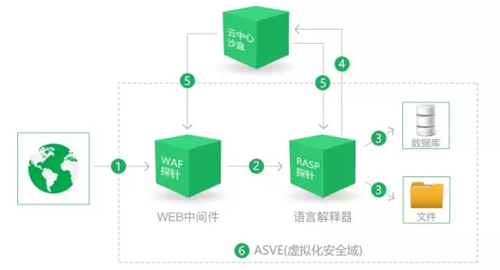

云锁是服务器端的轻量级agnet,只有20、30M大小,包含内核探针、应用探针,通过数据流量、行为数据,实现监控和防御,下面我们先来看看云锁的防御流程图:

- 网络访问流量在经过web中间件(IIS、Apache、Nginx、Tomcat等)的过程中,首先会经过云锁WAF探针的过滤,通过基于签名的防护规则,可以有效防御已知安全漏洞的攻击,用户可自定义防护规则;

- 流量到达语言解释器,云锁的RASP(Runtime Application Self Protection)探针会再次对应用系统的流量、上下文、行为进行持续监控,识别及防御已知/未知威胁,能有效防御SQL注入、命令执行、文件上传、任意文件读写、反序列化、Struts2等基于传统签名方式无法有效防护的应用漏洞;

- 通过web中间件探针和语言解释器探针双重检测的网络流量才可以访问目标服务器的数据库或文件;

- 检测有异常行为的webshell,云锁会将样本上传到云中心沙盒。基于脚本虚拟机的无签名webshell检测技术,可以有效检测各种加密、变形的webshell;

- 沙盒将检测结果同时返回给WAF探针和RASP探针,并自动更新防护规则;

- 云锁独创虚拟化安全域技术(ASVE),通过将应用进程放入虚拟化安全域内,限制应用进程权限,防止黑客利用应用程序漏洞提权、创建可执行文件等非法操作。

云锁如何防御东西向流动(lateral movement)?

云锁采用微隔离和流可视化技术重新定义虚拟网络边界和监控内部网络信息流动,防止攻击者入侵内部业务网络后的东西向移动(lateral movement)。

微隔离(Microsegmentation)是一种更细粒度的网络隔离技术,可以跨物理网络自定义虚拟安全边界以及自定义基于角色的访问控制策略,防止攻击者入侵内部业务网络后的东西向移动(lateral movement)。微隔离域内服务器可自由拖动或加入其它微隔离域,隔离策略自动调整;

流可视化(Flow visibility)通过监控业务系统数据流并将其可视化,帮助安全运维人员实时准确把握业务系统内部网络信息流动情况。

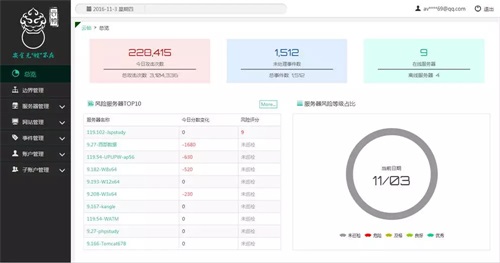

首先登录云锁V3版云中心(http://v3.yunsuo.com.cn/login),进入云中心总览页面,可以快速预览账号下所有服务器的安全状况,包括安全基线巡检得分、风险报告、高危主机等。

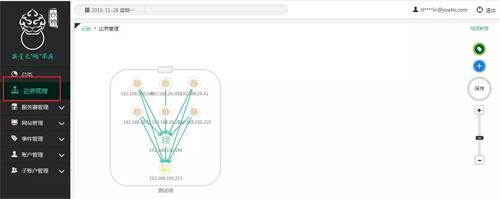

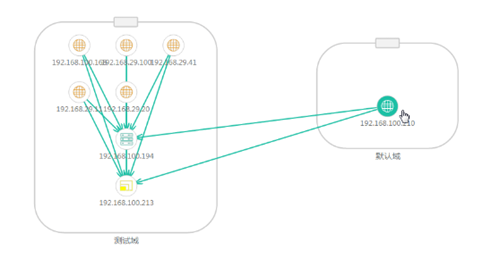

点击“边界管理”选项,进入边界管理模块:通过机器学习,云锁能自动识别到企业的业务资产、资产类型和访问关系,并且自动生成可定义访问规则的业务拓扑图。

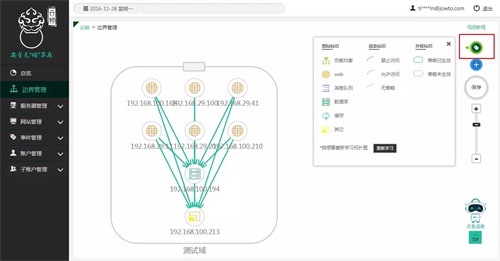

图标标识说明:云锁能自动识别负载均衡、Web、消息队列、数据库、缓存等业务类型并用不同的图标标识

线条颜色说明:禁止访问(红色)、允许访问(绿色)、无策略(灰色)

服务器可自由拖动到不同的安全域中,拖动后访问规则自动变更。

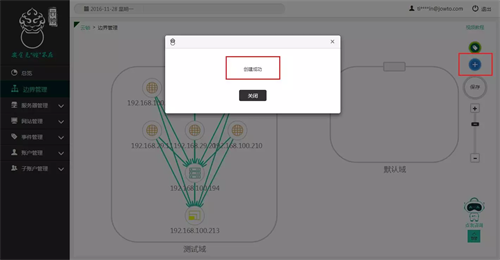

点击蓝色加号键,可以创建新的虚拟安全域:

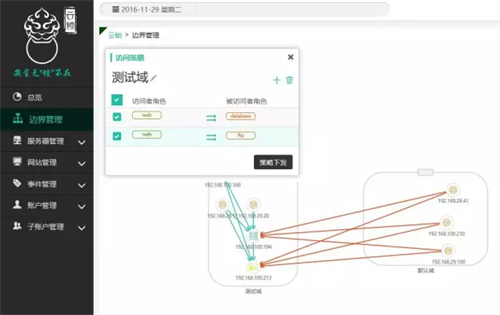

点击“设置”图标,可设置安全域内访问规则,比如仅允许web服务器访问数据库服务器,不允许其他业务类型访问数据库服务器。

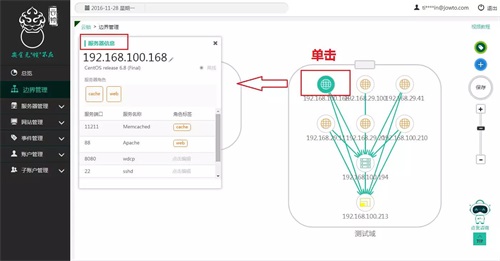

点击服务器图标,自动识别主机上的服务器的IP地址、操作系统版本、服务进程以及使用的端口:

点击“角色标签”可自定义当前角色标签。角色标签代表了服务器所属业务类型,云锁可以基于业务类型定义全局访问策略。

总结:虚拟化安全的未来是SAAS

在短短几年间,云锁这类主机安全软件(SAAS)已经成长的非常强大,仅通过一个轻量级的agent就几乎涵盖了安全防御的所有层面。作为虚拟化安全的原生解决方案,安全SAAS已经开始成为下一代信息安全的主流解决方案。

标签: 云安全, 数据安全, 服务器安全, 虚拟化