Ps:记得两天之前,和几个小伙伴在YY看我表哥写网页,突然谈及到了无线电方面的一些知识,然后就想出了这个思路,本来我的思路是,首先用kali伪造一个无线AP然后在用验证洪水攻击把链接在被攻击WiFi端的手机打下线,然后在欺骗别人连接伪造的无线AP,然后获取WiFi密码,结果百度了一番之后,发现已经国内出名大牛@玄魂工作室-玄魂 等人已经做对于伪造无线AP方面方面有了研究,但是,可能就是文章的概述性不同,在借鉴前人研究的基础之上,我自己在重新概述一次。希望各位大牛还能多多指教一番。

发现全网对于Fluxion这方面的文章的确是比较少,大多都是千篇一律。

但是在社工欺骗方面,有些BUG ,最终会产生一个无加密热点(和攻击热点名称一样不过没有加密标示) 这个时候用户是链接不上原WIFI的 会被重复要求输入密码,但是登陆不上去,原理来说可以链接我们产生的虚假AP ,然后访问网页的时候被要求输入密码 ,然而我没有连接上虚假AP

所以想用fluxion 破解密码的话,社工是他的特点,也可以用字典

所以我用fluxion 不是用来破解,是用来洪水攻击附近AP的

不需要密码,就攻击AP

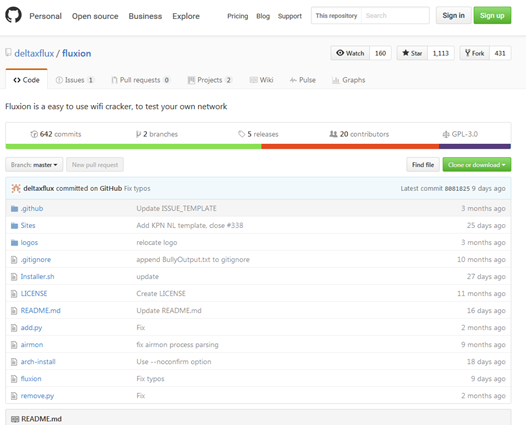

首先,就是安装这款国外的神器:Fluxion

直接在kali下进行安装:

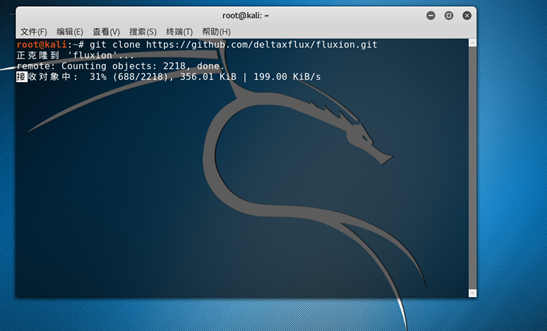

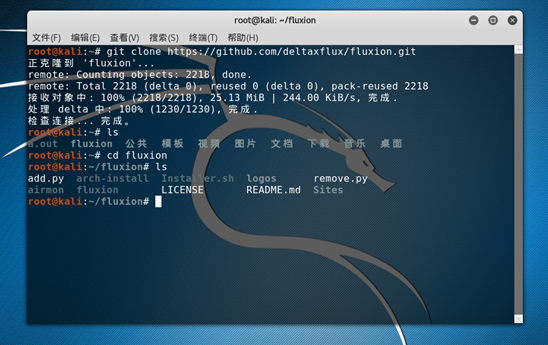

我们将所有文件克隆到本机。

git clone 传送门

打开所克隆的文件包

dhcpd………..Not installed (isc-dhcp-server)

hostapd………Not installed

lighttpd……..Not installed

php-cgi………Not installed

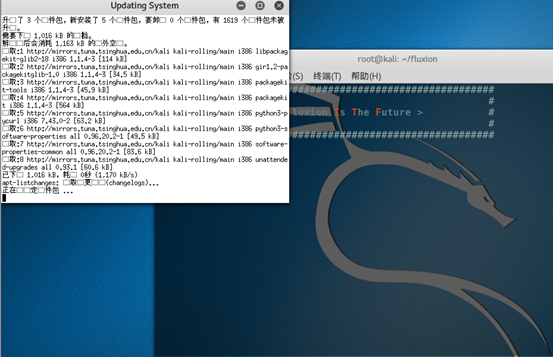

可以看到,这几个并非全部安装,所以我们现在来继续安装剩余的东西

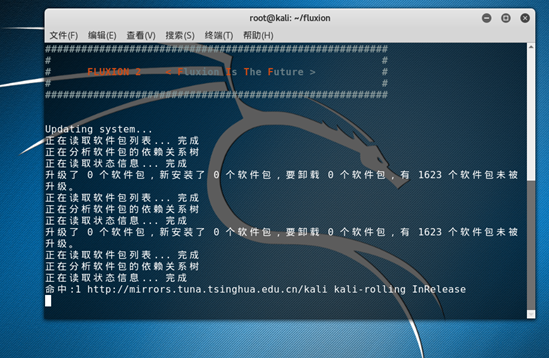

很多人都是在紧接着的这一步发生了问题,或许是由于前人的疏忽,认为这里不必做过多的解释,所以这块一直是一个技术缺口。百度也有很多类似的文字,但是对于这块概述并不是很清晰明白,我就是在这里出了问题,并且@了很多人都没找到问题的原因,最终才查明,是kali源不对,这里我共享出清华kali源。

vim /etc/apt/sources.list /* 修改kali源 */

#deb Index of /kali/ kali-rolling contrib main non-free /*kali清华源*/

然后保存,更新文件

Help命令之后可以发现fluxion目录下有一个‘Installer.sh’脚本,运行它之后他会自动升级安装目前所缺少的工具。

所以我们来运行这个脚本:./ Installer.sh

安装完成:

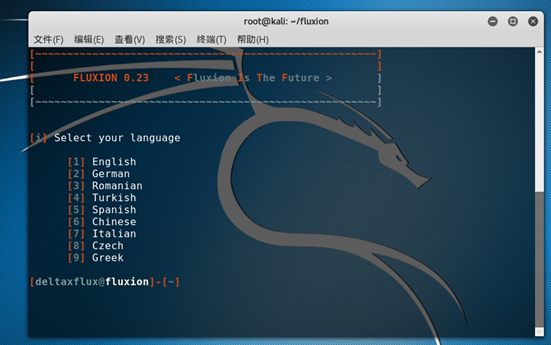

随后继续运行fluxion

回车确定,进行环境配置。

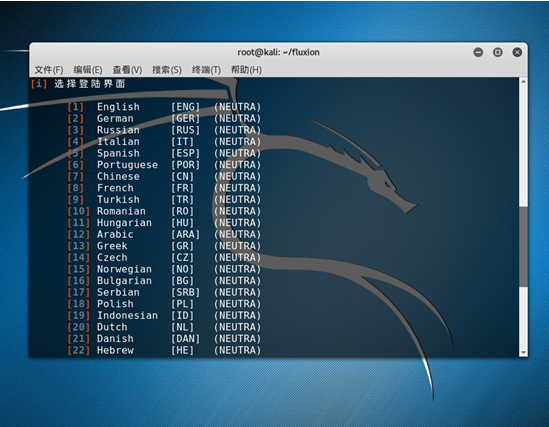

他这里要求你选择文字面板,6汉语

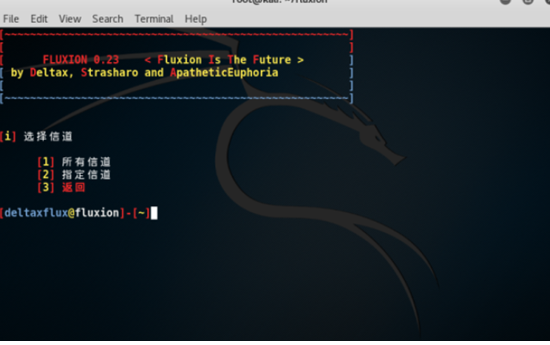

选择1扫描所有信道。

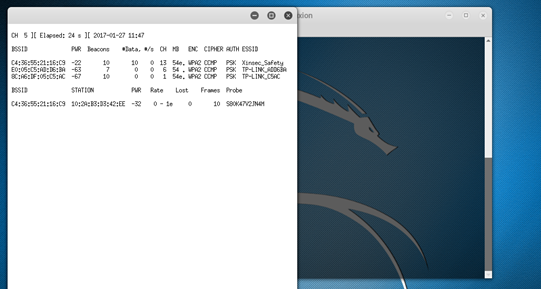

开始扫描所有信道。

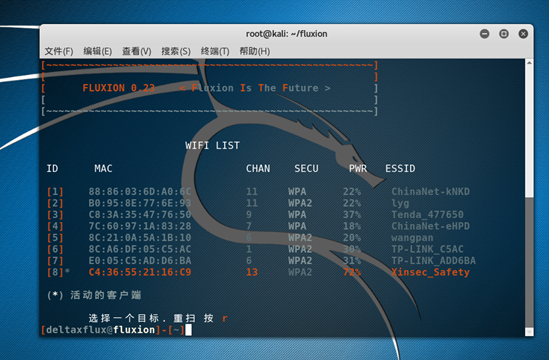

扫描出来之后,ctrl+c 结束运行选择6 测试我家的

选择1进行AP伪造,达到我们实验的要求。

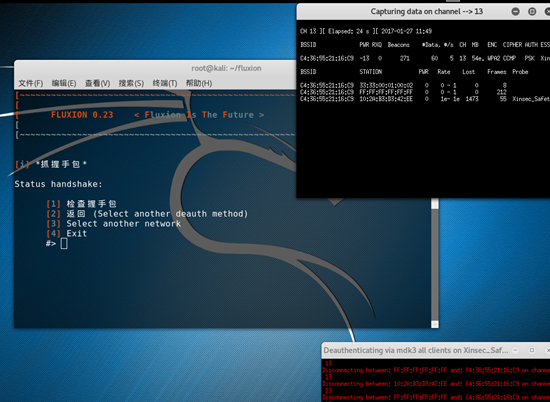

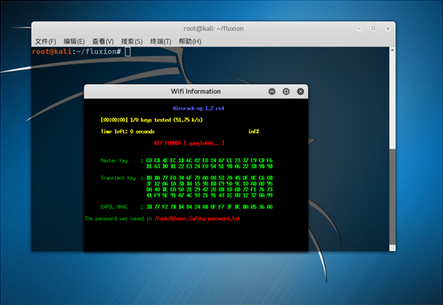

如图所示即此时正在利用aircrack-ng套件干扰通讯及抓握手包

紧接着我们选择1检查握手包。

选择WEB攻击

选择登录界面

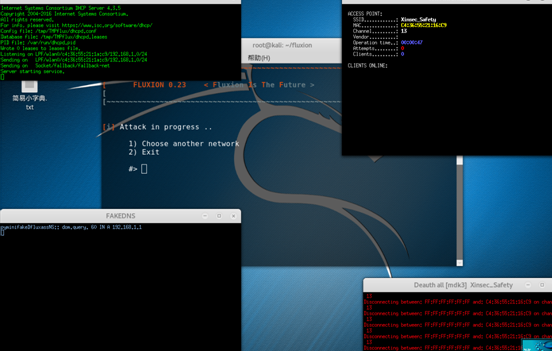

进行无线AP伪装攻击

然后我们在利用手机查看。

出现一个相同名称的WiFi 不同点是二者虽然名称相同 但是其一个属于加密一个属于未加密,

原理剖析:它这个原理呢,只要就是利用aircrack-ng套件首先进行抓包,随后呢在利用伪造出来无线AP进行社工,得到密码之后,在用aircrack-ng套件进行比照,最后得出正确的无线密码。

最终,成功获得WiFi密码。

作者:0X_博雅

原文:https://bbs.safewiki.org/thread-14-1-1.html

标签: WPA, WPA/WPA2, WPA2, 无线AP, 无线安全, 无线破解, 无线网络破解, 破解无线