引言

2021年8月,研究人员发现了一些恶意Microsoft Word文档,这些文档以中亚和东欧的用户为攻击目标,使用多阶段攻击链滥用Cloudflare Workers和MS Office Word的功能。研究人员根据攻击者使用的网络基础设施将其命名为CloudFall组织,CloudFall和CloudAtlas APT组织之间存在很大的重叠。根据文档中的社会工程诱饵,研究人员以中等置信度认为此次活动的目标是受邀参加国际军事会议的科学家和研究人员。

简况

此次活动中的所有攻击链都使用MS Office Word文档下载远程文档模板并分多个阶段进行攻击。每个 MS Office Word 文档都显示一个覆盖图像,在 MS Office Word 应用程序中完成文档加载后,该图像将被文本替换。文本包含有关于国际军事战略方针会议的信息,会议邀请研究人员、科学家和研究学者参加。文档的封面图片是德国联邦外交部的标志,如下图:

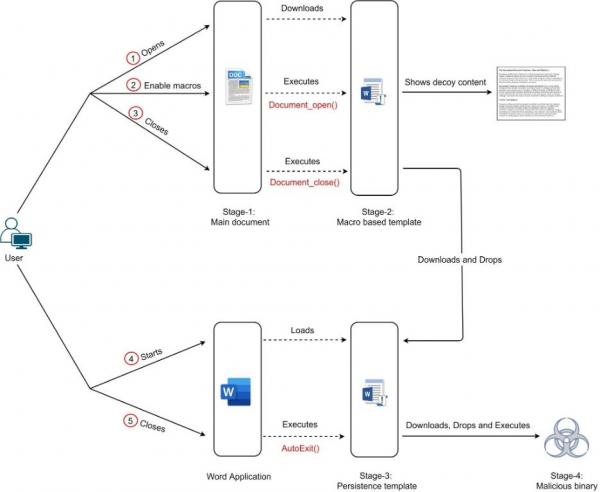

CloudFall组织使用了复杂的多阶段攻击链,研究人员观察到了 2 种不同的攻击链变体。在攻击链的第一个变体中,文档获取攻击者网站上托管的基于宏的模板文档,并诱使用户启用宏。关闭文档时,会检查是否存在文档模板文件。如果找不到此文件,则会将其下载并保存在此位置。宏代码启用后将下载Base64编码的二进制文件进而下载后续payload。攻击链如下图:

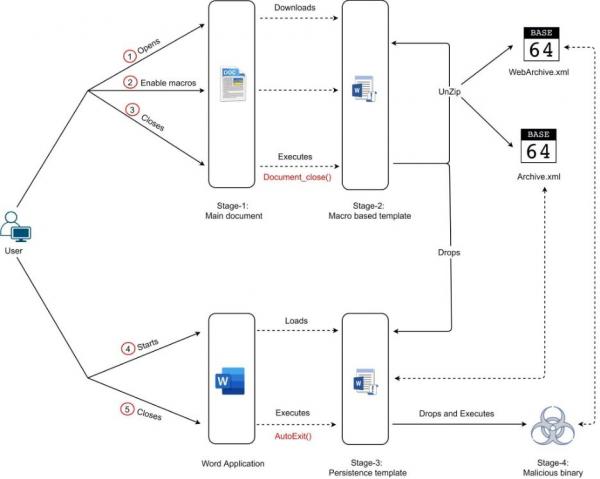

与变体1类似,变体2也会下载托管在攻击者控制的Cloudflare Worker实例上的远程文档模板。然而,与变体1不同的是,持久性文档模板和最终有效负载都会嵌入到文档本身中。攻击链如下图:

总结

总结

此活动的目标区域是中亚和东欧,活动中的所有 C2 服务器都使用 Cloudflare Worker 域,文档的创建时间戳以及有效负载的编译时间戳都在UTC 上午 5:30 到 UTC 上午 8:30,因此研究人员认为攻击者位于世界东部,以中等置信度认为CloudFall组织与 CloudAtlas APT 威胁参与者存在重叠。CloudAtlas APT 过去曾针对中亚和东欧的用户使用鱼叉式网络钓鱼电子邮件发送文档并下载远程模板,还滥用了 CloudMe 等合法的服务,并使用了欺骗合法 Microsoft 服务的域名。

稿源:安恒威胁情报中心