早些时候,Lookout 安全研究人员将一款名为 Hermit 的 Android 间谍软件,与意大利 RCS Lab 软件公司联系了起来。现在,Google 威胁研究人员已经证实了 Lookout 的大部分发现,并且正在向遭到 Hermit 移动间谍软件入侵的 Android 用户发去警告。

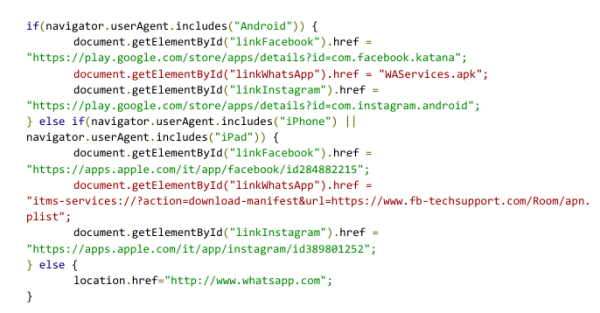

被攻击者控制的一个站点截图

Lookout 与 Google 指出,Hermit 被证实为有官方背景的商业间谍软件,受害者主要出现在哈萨克斯坦和意大利、但叙利亚北部也有被发现。

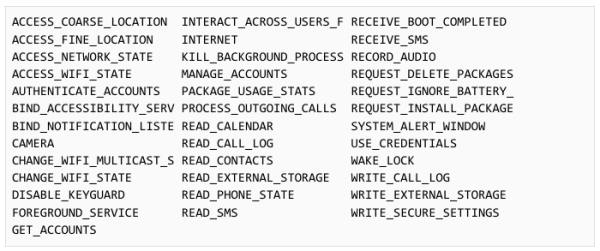

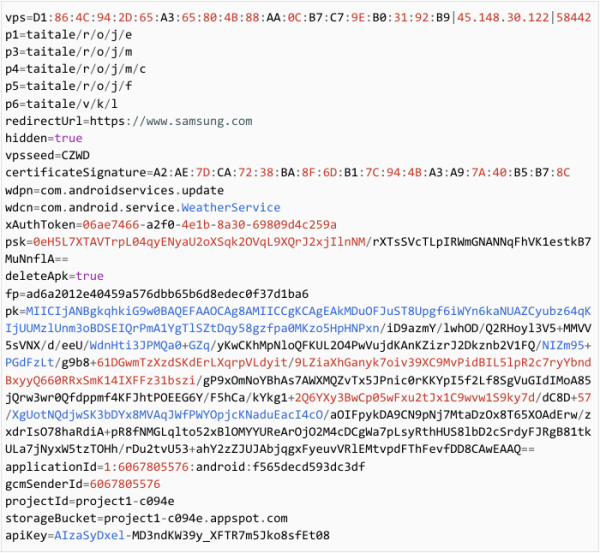

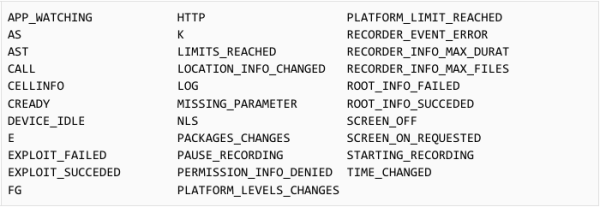

该间谍软件拥有各种模块,可根据需要从其命令与控制服务器(C&C)获取相关功能,比如收集通话记录、记录环境音频、重定向电话,以及受害者的设备上窃取照片、消息、电子邮件和精确定位。

Lookout 分析发现,Hermit 间谍软件可在所有 Android 版本上运行,并试图在受感染的 Android 设备上扎根。

攻击者通过短信发送的恶意链接,引诱受害者从外部应用商店下载并安装恶意软件。通常情况下,Hermit 会将自己伪装成各大通讯品牌或消息传递类应用。

此外在周四的一篇博客文章中,Google 找到了幕后行为者与目标 ISP 联手切断移动数据连接的证据。推测是以恢复连接为幌子,引诱受害者去下载 App 。

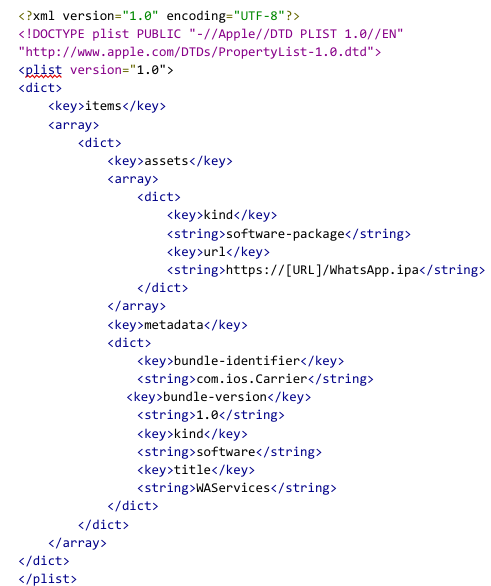

Google 进一步分析了针对 iPhone 的间谍软件样本,调查发现 Hermit 的 iOS App 滥用了苹果企业开发者证书,以允许间谍软件从外部应用商店加载。

间谍软件利用了六个不同的漏洞,其中两个属于未曝出过的零日漏洞。更糟糕的是,苹果知悉其中一个 0-Day 漏洞已在修复完成前被积极利用。

庆幸的是,两家科技巨头都表示未在官方应用商店里发现 Android / iOS 版的 Hermit 间谍软件。

目前 Google 已向受感染的 Android 设备用户发去警告通知,并更新了系统内置的 Google Play Protect 安全扫描程序,以阻止该间谍软件的运行。

此外 Google 关闭了间谍软件用于和服务器通讯的 Firebase 帐户,但并未透露到底有多少 Android 设备收到了 Hermit 间谍软件的影响。

苹果发言人 Trevor Kincaid 则表示,该公司已吊销与本轮间谍软件活动相关的所有已知账户和证书。

目前尚不清楚 Hermit 间谍软件的确切针对目标,但有 NSO Group 和 Candiru 等臭名昭著的案例在前,此事也并不难推测。

稿源:cnBeta.com