对于暴露在Internet上的信息,许多组织都有密码验证系统。然而最近的研究表明,凭据滥用、可猜测密码和强力攻击仍然是危害组织网络的行为中最常用的方法。安全信息与事件管理(SIEM)技术可以帮助企业的昂贵数据避免因为可猜测密码或滥用凭据的行为被盗。每个组织,特别是那些拥有面向Internet的IT资产并支持密码认证(如VPN设备、Web服务器、SSH和其它远程访问)的组织,应该充分利用他们的SIEM技术来帮助企业防御未授权的访问。

自动登录跟踪可以帮助发现来自内部和外部的恶意活动。SIEM是唯一适合自动化这个艰巨任务的技术。它可以收集和分析来自多个系统的成功和失败的记录,以此确定攻击者何时接管账户凭据。

SIEM用来监视未经授权的访问尝试所需要的数据相对简单。系统需要收集所有平台的登录信息,包括认证记录。重要的是,所有系统、设备和应用中无论是成功还是失败的登录信息都需要收集。登录失败意味着安全系统在起防御作用,当然,登录成功就意味着现在有人进入了你的系统。在这个密码被盗、快速CPU破解加密文件的时代,登陆成功并不等同于是“授权访问”。

相关规则和警报

一个SIEM相关规则可以用来使部分系统登录和身份验证检测过程自动化。以下是确保访问监控有效的相关规则的例子:

◆当攻击者试图在一个系统中使用所有凭据时,这是一个单一系统攻击

◆几次登录失败之后,突然登录成功

◆身份验证扫描攻击(在所有系统尝试使用同一个凭据)

◆在不寻常的时间登录成功(对于用户或系统来说)

◆在不寻常的地点登录成功(对于用户或系统来说)

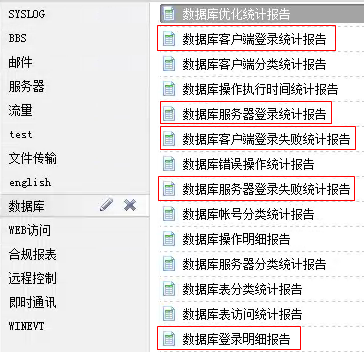

视图和报告

常规报告和指示性视图对于这个案例很有用,如下:

◆顶级系统登录失败

◆登录失败/成功率变高趋势

◆登录失败趋势

◆用户在多个系统登录失败

注意,无论是基于规则或基线,报告并不能代替警告。在大多数情况下,当一个人审查报告,发现一些新的、不寻常或可疑的事物时,恶意活动就被发现了。审查报告的频率可以从每天(这是理想化的,并且一些外部要求,如PCI DSS,也规定如此)到每周,甚至每月。只要你的组织满意“检测差距”(即事件发生和事件在审查报告过程中被发现之间的时间差距),那么这个频率就是可以接受的。

当攻击者猜测到密码时,SIEM技术可以自动收集数据并发送警告。然而,组织必须确保SIEM技术支持有效的事件响应流程和程序(再次强调,这些流程和程序应该要实际存在!)。在某些自动响应情况下,无论是通过人工分析和修补都需要发送警告,如一个通过DLP、其它防火墙或数据泄露产品的整合响应系统。想要发送恰当的警告,那么SIEM系统需要非常了解正常的登录日志基线和典型活动,这不仅仅要求实现SIEM技术,还需要配备一个熟练的SIEM技术操作者,熟练的操作者对于整个系统高效工作非常有用。除了部署SIEM技术,收集登录日志、运行报告和使用相关触发警报,操作程序还需要一个有效地服务器访问监控过程。例如,当系统管理员发现同一时间,用户在两个不同地方登录时,管理员应该做什么?管理员是否有权利终止会话、禁用账户、与用户管理器沟通并采取措施?可操作程序可以让这些动作重复化,快速且有效,也确保持续的跟踪和改进。

作者:Anton Chuvakin 译者:刘淡宁 TechTarget中国

游侠简评:

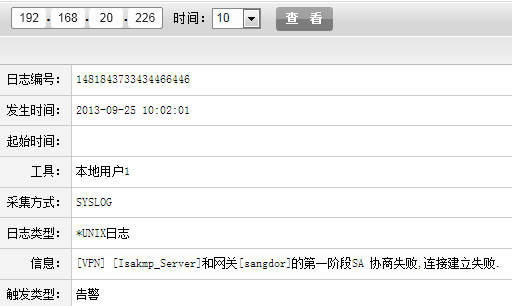

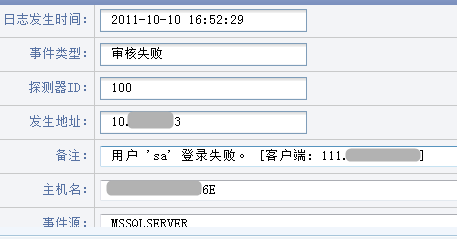

国内也日渐重视日志分析了,特别是一些运营商、证券、金融的客户,对安全的管控力度较大,因此已经有很多部署了日志分析类产品。下面是游侠截的一些图:

有此类产品需求,亦可与我联系,QQ:55984512