通过总结工程经验和参照等级保护相关标准,提出了信息系统安全保障系统的设计方法,并主要依据《信息系统安全等级保护基本要求》的第三级基本要求,分析信息系统各层(物理、网络、主机系统、应用、数据)的基本安全要求,结合现有技术,提出第三级等级保护信息系统应具有的基本安全防护措施,为第三级信息系统的安全保障系统方案设计提供参考。

安全保障系统是信息系统建设的重要组成部分,特别是重要信息系统的建设,应根据国家信息安全等级保护制度要求,进行系统定级、安全规划与设计、等级测评、备案等工作。在信息系统建设的前期定级和规划设计阶段,主要依据《信息系统安全等级保护定级指南》、《信息系统安全等级保护基本要求》(以下简称《基本要求》)等管理规范和标准,同步建设符合相应等级要求的信息安全设施。

信息系统安全保护等级分为五级,由于实践中很多重要信息系统多按照三级保护要求进行建设,同时三级安全系统建设具有一定的复杂性,因此文中重点研究第三级安全措施。

1、设计方法和流程

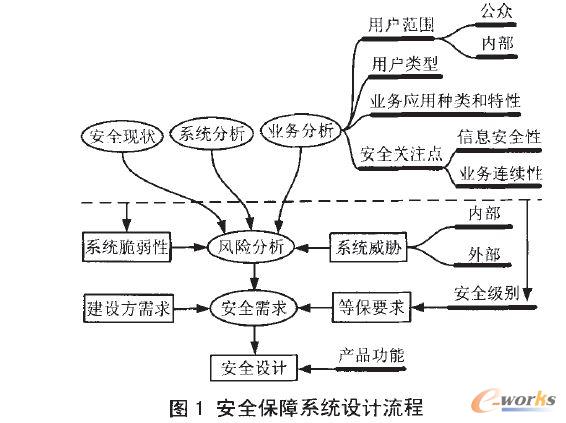

信息系统的安全保障系统的设计应首先明确系统的安全需求,主要通过对信息系统的架构、承载的业务、系统定级等的综合分析确定系统的安全风险。和防护需求,依据相应等保基本要求,并平衡安全、成本和效率之间的关系,确定安全保护措施。随着系统和业务的发展,安全系统也应不断完善。安全保障系统的设计流程如图1所示。

在设计之初需要了解安全现状、安全需求,对系统基本情况和业务特点进行分析。安全现状包括是否有可依托的基础安全措施、整体安全规划、存在问题等,了解信息系统保护等级或定级倾向;系统分析内容包括系统边界、网络结构、网络处理能力、系统组成及设备部署、系统的管理框架等;业务分析内容包括用户范围和类型、业务应用种类和特性、安全关注点等。通过以上分析得出系统面临的安全风险和安全需求,同时结合建设方需求(建设范围和内容、建设期、投资、额外/特殊安全需求等),确定系统的安全方案。

信息系统的定级工作应在总体安全规划、设计之前进行,对于新建信息系统未确定安全等级情况,为了合理规划设计安全保障系统方案,应建议建设方尽快开展定级工作。

2、第三级基本要求

第三级基本要求在技术上包括5个方面:物理安全、主机安全、网络安全、应用安全和数据安全,详见《基本要求》,这里总结了三级系统在二级系统基础上增加的主要安全要求。

1)物理安全:包括物理位置的选择、物理访问控制和防盗、防火、防水、防雷、温湿度控制、电力供应、防静电和电磁防护。三级系统主要在环境安全、物理访问控制和防盗窃防破坏等方面较二级系统应有所加强,例如重要区域配置电子门禁系统,机房设置防盗报警系统和设置火灾自动消防系统等。

2)网络安全:包括结构安全、安全审计、访问控制、边界完整性检查、恶意代码防范、入侵防范和网络设备防护等。三级要求主要增强点:结构安全扩展到对重要网段采取可靠的技术隔离,在网络边界增加对恶意代码检测和清除;安全审计增强审计数据分析和保护,生成审计报表;访问控制扩展到对进出网络的信息内容过滤,实现应用层HTTP、FTP、TELNET等协议命令级的控制;边界防护应能够对非授权设备私自联到内部网络的行为进行检查和有效阻断;主要网络设备要求采用两种或两种以上组合的鉴别技术实现身份鉴别;在网络入侵防范方面不仅能够被动的防护,还应能主动发出报警。

3)主机安全:包括身份鉴别、访问控制、安全审计、入侵防范、恶意代码防范和资源控制等。三级要求主要增强点:身份鉴别要求对管理用户采用组合鉴别技术;通过设置敏感标记加强对重要信息资源的访问控制;安全审计应对记录数据进行分析、生成报表,保护审计进程;入侵防范应能检测到对重要服务器的入侵行为,并报警,保证重要程序的完整性;对恶意代码的防范应与网络防恶意代码产品异构。

4)应用安全:包括身份鉴别、访问控制、安全审计、通信完整性、通信保密性、抗抵赖、软件容错和资源控制等。三级要求主要增强点:身份鉴别要求组合鉴别技术;访问控制和安全审计基本同主机安全增强要求;要求对通信过程中的整个报文或会话过程进行加密,采用密码技术保证通信过程中数据的完整性;增加抗抵赖要求,为数据原发者或接收者提供数据原发证据或接收证据;应用软件容错能力和资源控制方面要求也有所增强。

5)数据安全:包括数据完整性和保密性、数据的备份和恢复。三级要求主要增强点:对系统管理数据、鉴别信息和重要业务数据在存储过程和传输过程中完整性进行检测和恢复,采用加密或其他有效措施实现以上数据传输和存储的保密性;提供异地数据备份等。

3、设计方案

安全保障系统的设计应根据系统或设备所处的物理位置、网络拓扑、网络脆弱性等划分安全域,并制定相应的安全策略,对安全薄弱环节预先保护,对安全事件能够实时监控,并能针对遭受到的威胁进行实时响应,保证信息的安全和系统连续正常的运行。通过分析《基本要求》,第三级保护系统的基本安全措施主要包括:

1)物理场所安全设计应结合系统建设的需求,制定物理场所安全保障策略和技术措施,提高场所安全性和可靠性。此部分建设内容一般在机房或场所装修时统一考虑。

2)划分网络边界和安全区域,部署安全设备。

3)根据安全要求和安全策略,在具体实施时对边界控制设备、主要网络设备、操作系统和数据库系统等进行安全加固配置。

4)应用系统软件开发时应按照安全要求实现相应的安全要素。

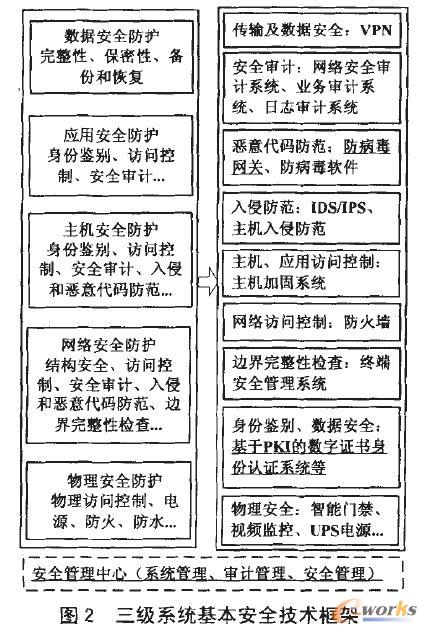

按照《基本要求》,除了安全加固配置和应用软件开发安全,三级系统应具有的基本安全技术框架如图2所示。

图2中加下划线的部分表示三级系统相对二级系统需要增加的措施。

三级保护系统应考虑部署的安全设备主要包括:

1)在网络出口、服务器区域及其他重要网段等各边界部署防火墙类边界隔离设备,对网络边界或区域逻辑隔离,实现网络层的访问控制。

2)在网络边界部署防病毒网关,在服务器、终端设备上安装网络防病毒系统(要求与防病毒网关具有不同的恶意代码库)。

3)在网络中的关键点部署入侵检测系统(IDS)或入侵防御系统(IPS)实时监控和分析网络数据流及网络行为,即时发现各种恶意和可疑行为,提供及时的报警及响应。

4)部署综合安全审计系统,实现网络安全审计、业务审计和日志审计等功能。

5)通过终端安全管理系统或主机监控与审计系统,实现边界完整性检查和终端的安全管理。

6)主要网络设备、应用系统、主机系统等应对同一用户采用两种或两种以上组合的鉴别技术实现用户身份鉴别。通常在用户名密码方式基础上,增加第二种身份鉴别方式,如采用CA数字证书身份认证系统、动态电子令牌身份认证系统等认证方式。

7)根据《基本要求》的三级管理要求应建立安全管理中心,对设备状态、恶意代码、补丁升级、安全审计等安全相关事项进行集中管理。可以部署SOC系统,实现统一安全配置、统一安全策略、统一安全管理等功能。

此外,根据系统业务特点及安全需求,可选的其他安全部署包括:

8)部署VPN网关,保证数据在传输过程中的 完整性和保密性。

9)部署漏洞扫描系统,对管理的所有支持TCP/IP协议的设备进行漏洞扫描,通过补丁分发系统修补操作系统和应用系统的漏洞。

10)对于通过网站面向公众提供服务的系统应部署应用层防火墙或网页防篡改系统等,对WEB服务器进行保护。

11)对关键服务器部署主机加固系统,加强访问控制,提高服务器的自身安全性。

4、结语

《基本要求》是不同安全保护等级信息系统的最低保护要求,以上提出的也是第三级保护系统应考虑的基本安全保障措施,对于具体建设项目,还应结合安全风险评估、技术发展、实际建设需求,并参考其他信息安全标准进行补充或调整。同时,安全体系的建立是全方位多因素制约的复杂过程,存在许多非技术因素同样对安全起重要的作用。安全保障系统的建设除了满足相关技术要求,更应注重安全管理要求。为保障安全措施的有效运行,应基于信息安全等级保护技术规范的要求和安全管理部门的相关规定,建立完善的安全制度体系,包括安全管理的组织机构、人员、规章制度等,并在安全制度的支撑下,实施安全管理。

文章来源:通信技术杂志