5月12日晚间,一款名为WannaCRY“永恒之蓝”的恶意勒索软件在全球肆虐,受害电脑被黑客“劫持”,大量文件被加密锁定,并索要高额比特币赎金。截至14日下午,该软件已经在全球范围内感染了包括美国、英国、中国、俄罗斯、西班牙、意大利、越南等100多个国家和地区超过数十万台电脑。各国政府和公共网络系统,众多学校、医院、企业都受到侵害,我国许多高校校园网和多家能源企业、政府机构也中招,多地的出入境、派出所等公安网也疑似遭遇了病毒袭击,对重要数据造成严重损失。

作为国内电子数据取证龙头企业,网络空间安全专家,美亚柏科也在第一时间推出事前预警,还没有中招的朋友请一定要看下方的防范步骤并转发给身边的人:紧急扩散 | 勒索病毒全球大爆发,教你几招免遭敲诈!(附详细步骤)。

其中在WannaCry病毒爆发后,美亚柏科计算机取证研发团队连夜根据该病毒的特性,进行了针对性的研究,14日下午研发取得重大【突破】。现美亚柏科【恢复大师】、【取证大师】特别版本推出,该版本支持对感染WannaCry 病毒的计算机进行数据恢复,符合特定环境下的计算机可实现大部分甚至全部数据恢复。具体软件情况请继续往下看。

WannaCry 加密过程研究

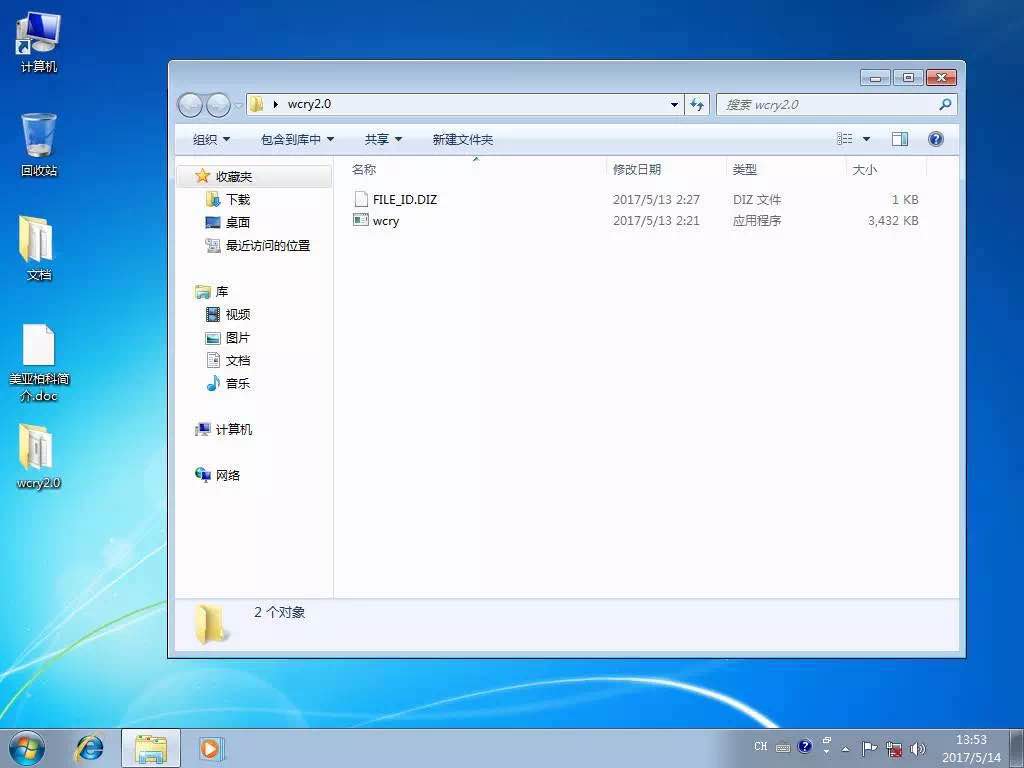

WannaCry 病毒爆发后,我们对其运行原理进行了一些研究,下面用虚拟机模拟一次系统被感染的过程。 新建一个虚拟机并拷贝进去若干文档和病毒样本。如下图所示:

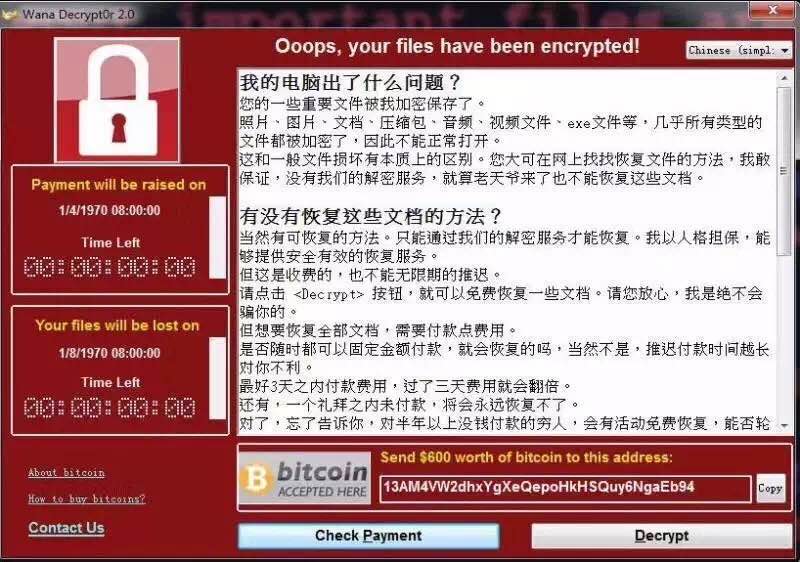

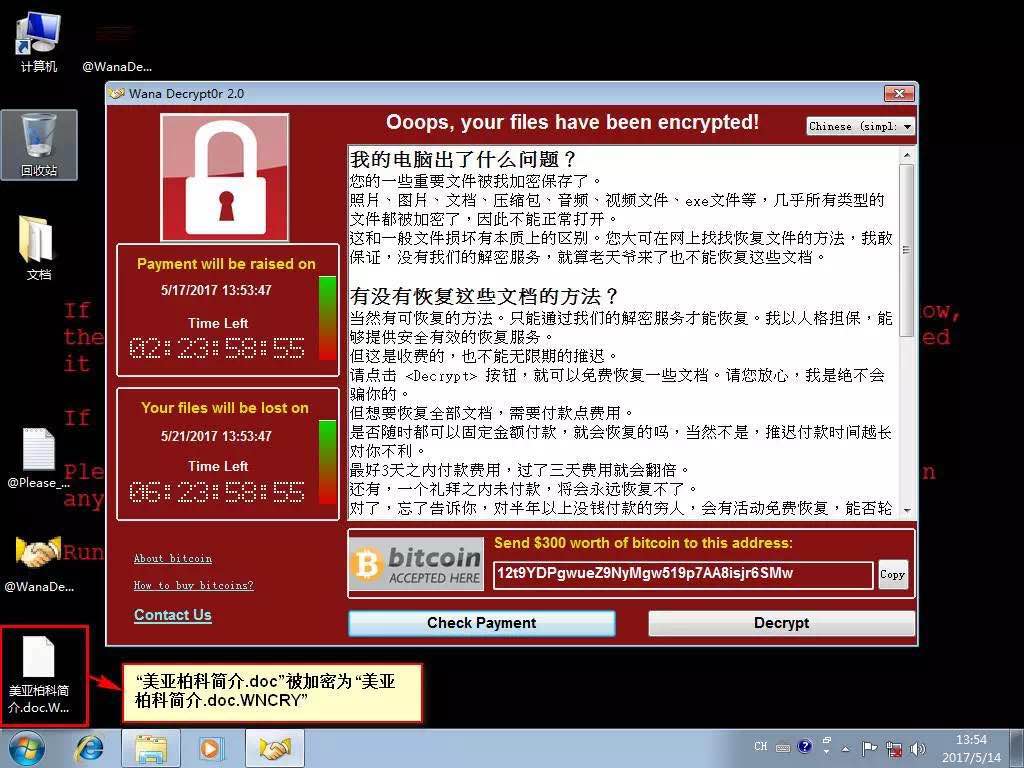

主动执行病毒样本,此时观察到测试文件所在的目录下生成和原文件名字一致的WNCRY后缀的文件,且桌面背景被更改提示文字。如下图所示:

随着时间推移,可以看到系统中的原文件被删除,只剩下加密后的文件,并弹出告知付赎金的界面。此时被WannaCry病毒感染的文件已AES+RSA的加密算法进行加密,暴力破解难度非常大。

不过研究到此,病毒的运行原理就出来了,即读取源文件到内存,完成加密,写入硬盘删除源文件,保留加密文件。注意:你的原始文件其实并没有直接被加密,而是被黑客删除了被加密的只是副本。

知道了病毒的运行原理,我们测试并成功实现了两种方式对数据进行抢救。

WannaCry 数据恢复方法

一、通过文件系统删除恢复原理恢复

WannaCry病毒删除原文件与普通的文件删除过程情形一致,可以通过文件系统的删除恢复原理对数据尝试恢复。 这也是目前国内有部分安全厂商提供的工具的运行方法。但是此方式的局限性在于必需确保原文件删除后未被新的数据覆盖,如果后续文件读写操作操作比较多,则可能造成数据恢复失败。数据恢复可能性不稳定。

二、通过卷影副本数据进行恢复

在数据被覆盖无法通过常规方式进行恢复的情况下,我们依然可以尝试使用另一个方式——卷影副本服务。

卷影副本服务是Windows系统默认开启的文件备份服务。该服务在W XP/2003开始引入,windows 2003 Server/Vista 得到加强,并在Windows 7/8/8.1/10所有版本默认开启的,可以在一定条件下保存文件的历史版本数据。

根据网上的资料,WannaCry病毒在运行后除了加密特定类型文件,还会清除系统中的卷影副本数据。但通过我们研发人员的实际测试,在部分版本(主要是64位)的系统中,卷影副本并未被清除。如果被感染的计算机还存在卷影副本数据,通过一定的方式读取并导出文件的历史版本,即可“恢复”出相关数据,若计算机在被感染前一天有开机系统默认备份过,更有可能实现100%数据恢复。

WannaCry 数据恢复操作

前面太多技术相关的,可能很多微友一头雾水,操作复杂,这里美亚柏科研发人员根据研发所得的结果,第一时间开发了恢复大师、取证大师特别版本,支持一键对感染WannaCry 病毒的计算机实现上述两种数据恢复方式。

操作前特别提醒:若计算机感染病毒请立即断网,避免进一步传播感染,建议在只读环境下进行恢复。特别是美亚柏科的客户,建议使用恢复大师和取证大师设备搭配本版本进行恢复,个人电脑请在感染后下载可用的安全软件进行系统漏洞修复,及清除电脑中全部木马程序,防止勒索病毒反复感染。

下面以恢复大师为例介绍具体的操作步骤。

【1】打开恢复大师,选择“计算机恢复”功能,如下图:

【2】数据源类型选择“镜像”,如下图:

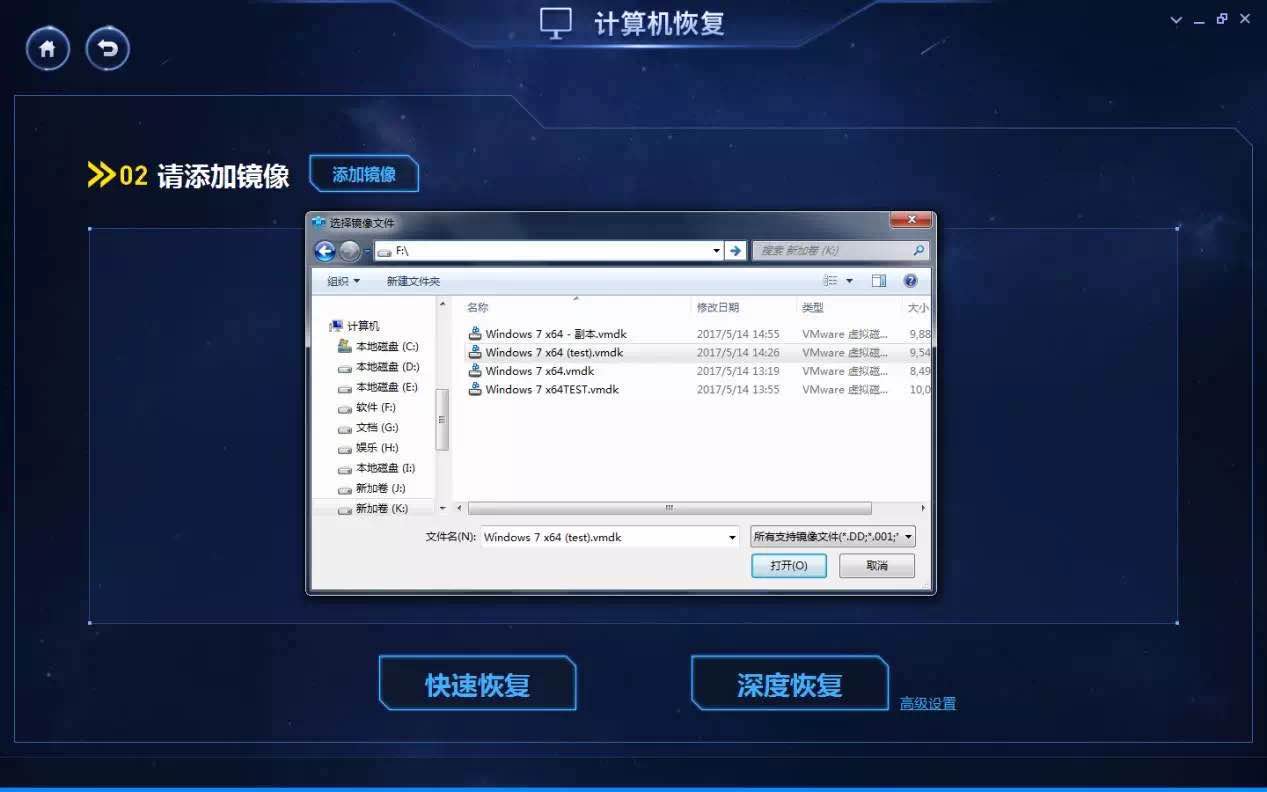

【3】点击“添加镜像”选择磁盘镜像文件(本例中为上述实验的虚拟机镜像),如下图:

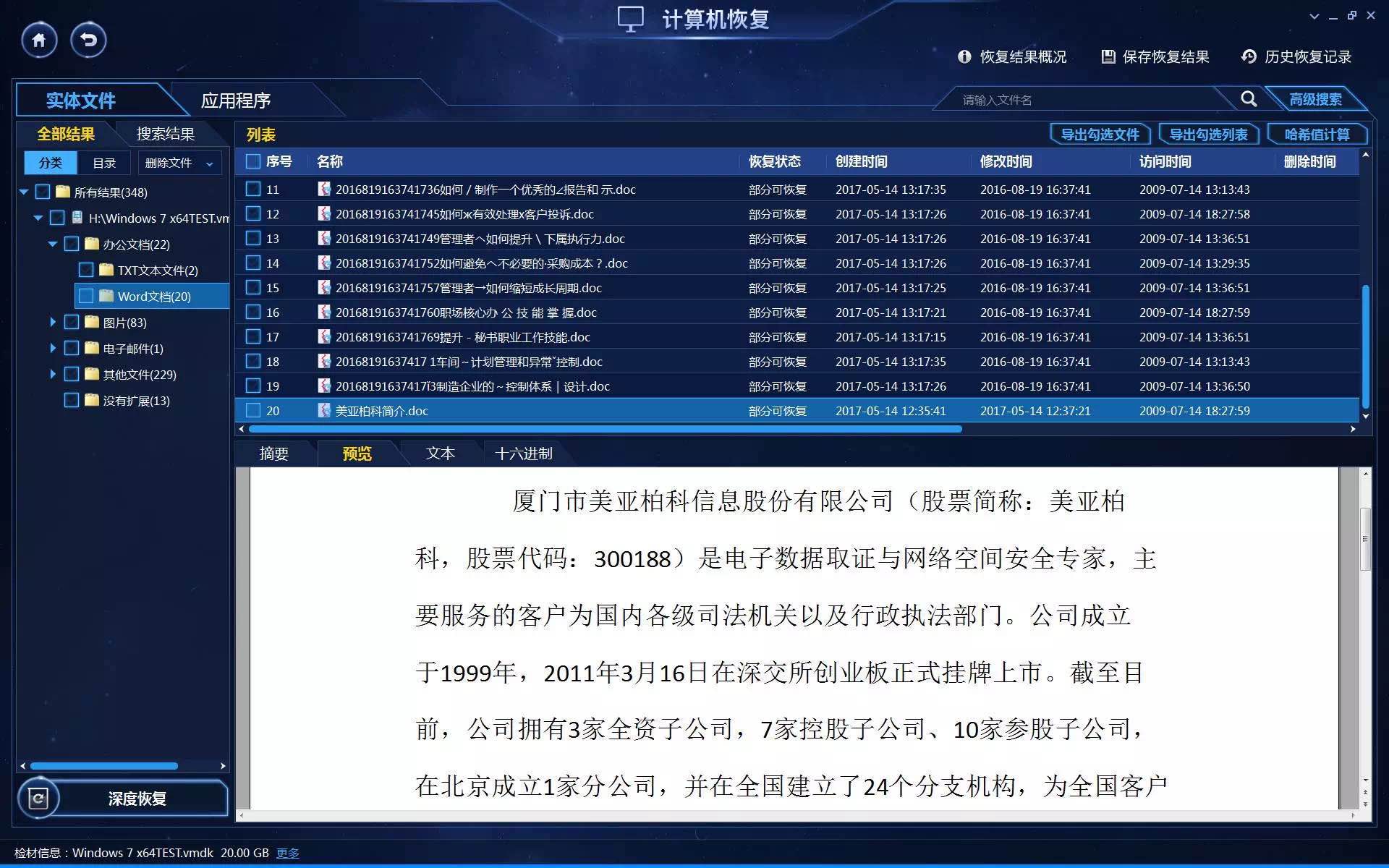

【4】选择完成后,点击快速恢复,稍等片刻恢复完成后在左侧恢复结果树中的“办公文档”→“Word文档”节点即可找到恢复成功的“美亚柏科简介.doc”文档,且可正常预览和导出,如下图所示:

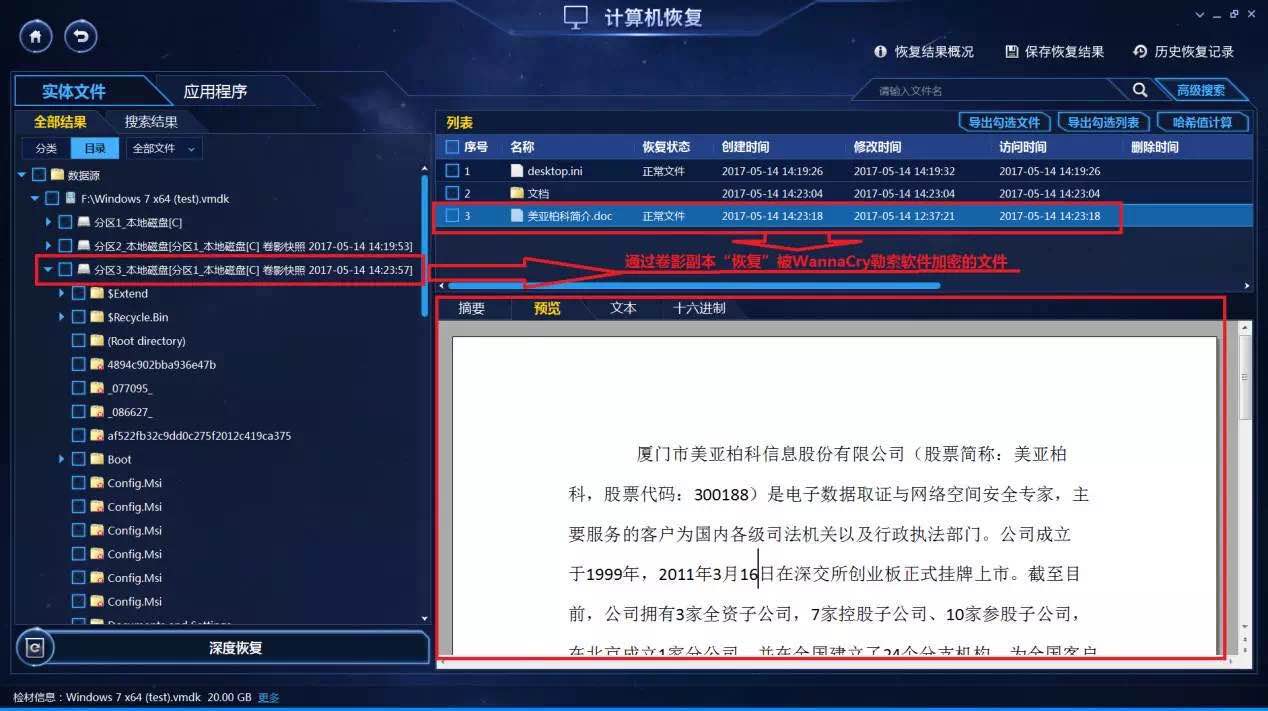

【5】如果被感染磁盘中还存在卷影副本数据,则快速恢复结束后会在结果中多出一个形如“分区3_本地磁盘[分区1_本地磁盘[C ]卷影快照2017-05-14 14:23:57 ”的节点,其中的数据可以直接预览,导出即可恢复计算机上一次备份。若备份及时,甚至可以恢复出感染前的全部数据。如下图所示:

【6】在具体实践中,如果“快速恢复”未恢复出所需数据,可以尝试点击上图左下角的“深度恢复”按钮进行全盘扫描,可能恢复出更多的数据。

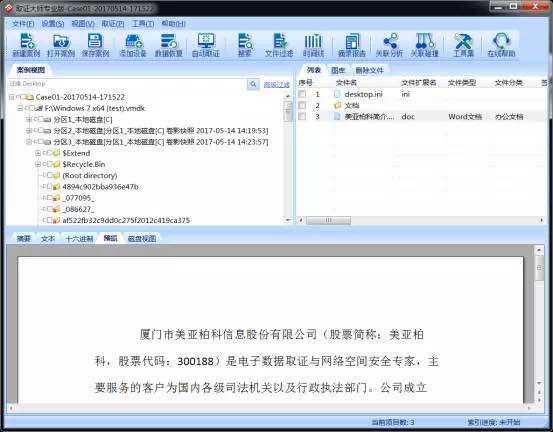

此外,除了恢复大师,取证大师也发布了病毒对应版本,支持WannaCry 病毒感染数据的恢复,下图是通过卷影副本恢复的效果图:

美亚柏科恢复软件获取方式

一、在美亚柏科微信公众平台回复【病毒】即可获取软件下载地址。

二、美亚柏科客户若在现有设备恢复过程中有遇到问题可以拨打美亚柏科400服务热线:4008886688咨询。

特别特别重要提醒

就在本篇发出前,5月14日下午,北京市委网信办、北京市公安局、北京市经信委联合发出《关于WannaCry勒索蠕虫出现变种及处置工作建议的通知》。《通知》指出,有关部门监测发现,WannaCry 勒索蠕虫出现了变种:WannaCry 2.0。

通知称,与之前版本的不同是,这个变种取消了所谓的Kill Switch,不能通过注册某个域名来关闭变种勒索蠕虫的传播。该变种的传播速度可能会更快,该变种的有关处置方法与之前版本相同,建议立即进行关注和处置。

以下通知全文请认真阅读:

关于WannaCry 勒索蠕虫出现变种及处置工作建议的通知

各有关单位:

有关部门监测发现,WannaCry 勒索蠕虫出现了变种:WannaCry 2.0,与之前版本的不同是,这个变种取消了所谓的Kill Switch,不能通过注册某个域名来关闭变种勒索蠕虫的传播。该变种的传播速度可能会更快,该变种的有关处置方法与之前版本相同,建议立即进行关注和处置。

一、请立即组织内网检测,查找所有开放445 SMB服务端口的终端和服务器,一旦发现中毒机器,立即断网处置,目前看来对硬盘格式化可清除病毒。

二、目前微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快为电脑安装此补丁,网址为https://technet.microsoft.com/ zh-cn/ library/ security/ MS17-010;对于XP、2003等微软已不再提供安全更新的机器,建议升级操作系统版本,或关闭受到漏洞影响的端口,可以避免遭到勒索软件等病毒的侵害。

三、一旦发现中毒机器,立即断网。

四、启用并打开“Windows防火墙”,进入“高级设置”,在入站规则里禁用“文件和打印机共享”相关规则。关闭UDP135 、445 、137 、138 、139端口,关闭网络文件共享。

五、严格禁止使用U盘、移动硬盘等可执行摆渡攻击的设备。

六、尽快备份自己电脑中的重要文件资料到存储设备上。

七、及时更新操作系统和应用程序到最新的版本。

八、加强电子邮件安全,有效的阻拦掉钓鱼邮件,可以消除很多隐患。九、安装正版操作系统、Office软件等。

北京市委网信办

北京市公安局

北京市经信委

2017年5月14日

有专家预测,随着周一工作日的到来,将会有更多电脑开机,勒索病毒很有可能会卷土重来。在此小编美美再次提醒所有人,对此次病毒事件引起重视,认真阅读上方建议通知,并按照步骤对自身电脑进行防范,最后转发也请您分享身边的朋友,共同防御这个“全球”病毒。

美亚柏科技术团队在近期也将推出更多工具来支持用户使用,敬请期待。同时团队也将持续跟进病毒最新动态,及时推出有效的应对方案。