港东网5日报道,印度与巴基斯坦近日就克什米尔的主权纠纷,接连爆发冲突。8月14日及15日分别是巴基斯坦与印度的独立日。两国黑客率先在互联网上较劲。一名印度黑客成功入侵巴基斯坦政府官网,不但将网站页面设为纯黑色,更播放印度国歌,极为挑衅。报道称,印度黑客入侵巴基斯坦政府官网后,大肆篡改其页面设计及留言,庆祝印度独立日。还有留言写道:思想有自由,说话有信念,我们的灵魂有自尊。请向那些伟大的人致敬,他们让这一切都成真。不久,巴基斯坦政府派人修复网站,但印度黑客纷纷在网上高呼取得胜利。

参考来源:https://www.77169.com/html/165511.html

SUAS新闻的编辑已经获得了美国陆军的内部备忘录,要求所有单位停止使用大疆无人机,因为大疆产品的网络漏洞越来越多。该备忘录指出,陆军此前经发布超过300次允许使用大疆无人机执行任务的命令,这意味着许多大疆无人机可能在2017年8月2日备忘录发布之前被积极使用。对此,大疆发布声明表示,世界各地的人们,企业和政府都依靠大疆产品和技术进行各种用途,包括敏感和关键任务。美国陆军备忘录甚至报告说,他们为大疆产品发布了300多份单独的适航命令,以支持多个组织的各种任务。大疆指出美国陆军在没有向大疆咨询的情况下,就作出了禁飞决定,大疆对美国陆军的决定感到惊讶和失望。大疆很高兴与包括美国陆军在内的任何组织直接合作,以检测和解决他们关心的网络问题。大疆将向美军伸出援手,确认备忘录,并了解“网络漏洞”的具体含义。在此之前,大疆请大家避免不必要的猜测。SUAS新闻在今年5月份发表了一篇关于DJI无人机收集的数据的严重指控文章。文章作者凯文·波马斯基(Kevin Pomaski)使用简单的Google搜索,即可看到大疆从用户无人机挖掘的数据,包括图像,位置和航班日志,甚至音频都可以在用户未经同意的情况下进行访问。但是凯文·波马斯基(Kevin Pomaski)没有出示他指控的证据,演示如何通过Google搜索找到这些数据。

参考来源:http://www.cnbeta.com/articles/tech/638419.htm

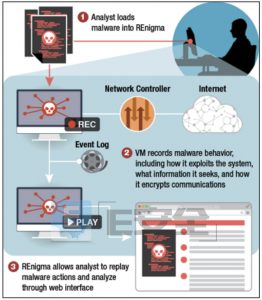

美国DHS宣布将恶意软件分析工具“REnigma”商业化

E安全8月5日讯 美国国土安全部科学技术局(S&T)当地时间8月2日宣布将“过渡到实践”(Transition To Practice,TTP)项目下一款具有开创性的恶意软件分析工具已经转移给一家初创技术公司—Deterministic Security公司,由两名科学家创立,该公司旨在将这项技术商业化,帮助政府和企业用户查看并记录恶意代码的执行情况。这款工具由约翰霍普金斯大学应用物理实验室开发,该工具可记录并“重放”恶意软件的执行情况。DHS官员纳迪亚·卡尔斯滕表示,这项技术被命名为“REnigma”,允许网络防御者快速发现攻击的执行情况,并制定最佳方案进行修复。她表示,这款工具是为了让分析师尽量准确了解事实。她指出,开发人员希望将这项技术投入市场。作为DHS科学技术局网络安全部门的孵化器,TTP从联邦实验室或大学附属研究中心(例如约翰普霍金斯大学)选择候选技术,希望能在三年之内让这些技术投入商业市场。REnigma程序在虚拟机上运行恶意软件,与传统沙盒很像—孤立的系统,恶意代码能在其中被安全“引爆”,从而了解恶意软件的所作所为。与普通沙盒不同的是,REnigma使用“记录与重放”技术精确、完整地记录恶意代码的执行情况,以便网络防御者可以“回放”并分析具体的执行情况。没有人质疑该计划的进展或工作价值。她拒绝对预算问题发表评论。TTP目前有四十项技术。通过REnigma商业化操作,该计划目前已经通过商业化完成了十项技术的转变,通过开源技术转化了五项技术。

参考来源:https://www.easyaq.com/news/955881504.shtml

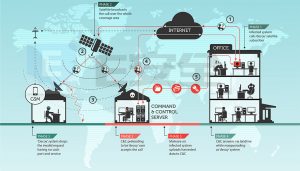

E安全8月5日讯 据美国调查新闻网站获取的加拿大通讯安全局的机密文档显示,至少自2013年以来,俄罗斯情报机构已具备劫持卫星信号发起隐秘网络攻击的能力。由于这种创新型黑客技术被认为仅限于少量运营商,但泄露文档表明,俄罗斯长期以来一直致力于发展与其它世界强国相当的高度复杂性网络间谍能力。根据美国网络安全公司FireEye先前的分析,Turla黑客组织与俄罗斯情报机构有关。网络安全专家兼Hacker House联合创始人马修·希基表示,这些机密资料说明,Turla黑客组织可在联网计算机上运行漏洞利用,并拦截现有卫星通信提供商的下行链路,之后欺骗数据包,通过卫星链路控制联网计算机。根据卡巴斯基实验室和赛门铁克先前的研究,攻击者可主动与被动使用卫星技术将恶意计算机命令远程发送至目标设备,这一技术在2015得到公开证明。然而,新的发现表明,这类攻击的实施时间可能更早。希基指出,要成功实施这类网络攻击,国家要为专业操作人员配备专用天线、接收器和放大器来访问卫星的下行链路信道,从而允许黑客将该信道作为命令与控制(C&C)服务器。将卫星作为代理会加大寻找归因的难度,因为黑客可能位于卫星点波束内的任何地方,对于有些系统而言,这可能意味着覆盖地球的三分之一。虽然这种技术独具创新,但可能对大多数黑客而言毫无用处。希基表示,全球仅有一两个黑客组织需要此类高度隐秘的通信能力,这些黑客组织与本国信号情报机构存在关联的可能性很大。信号情报和利用通信系统是情报机构的“面包”和“黄油”将会秘密利用数年,这种技术具有高度隐蔽性。

参考来源:https://www.easyaq.com/news/1208912182.shtml

E安全8月5日讯 研究人员发现一种新型攻击途径,可允许攻击者滥用Docker API隐藏目标系统上的恶意软件,Docker API可被用于实现远程代码执行与安全机制回避等目的。作为开发人员群体当中人气极高的代码测试方案,Docker能够建立起一套完整的IT堆栈(包含操作系统、固件以及应用程序),用以在容器这一封闭环境当中进行代码运行。尽管其结构本身非常适合实现代码测试,但容器技术亦可能被攻击者用于在企业环境内进行恶意软件感染。攻击者通过Docker容器隐藏、植入恶意软件-E安全在本届于拉斯维加斯召开的2017美国黑帽大会上,Aqu Security公司研究人员Michael Cherny与Sagie Dulce指出,Aqua Security研究人员塞奇·杜尔塞曾提出这种概念验证(PoC)攻击,并首次演示了这种技术。杜尔塞指出,HTTP请求方法有限,包括GET、HEAD和POST。杜尔塞不仅使用未违反SOP保护的API命令,而且还在主机(将Git仓库作为C&C服务器)上创建一个Docker容器,由此托管恶意攻击代码。杜尔塞表示,Docker容器受限。如果想要访问整个Docker API,以便能运行任何容器,例如对主机和底层虚拟机具有更多访问权的特权容器。为了实现该效果,Aqua研究人员创建了与“DNS重绑定攻击”(DNS Rebinding Attack.)类似的“主机重绑定攻击”(Host Rebinding Attack)技术。杜尔塞和Aqua Security研究负责人迈克尔·乔尔内表示,他们今年年初通知了Docker这种攻击途径。Docker承认存在这个问题,并表示这是由于先前所有Docker for Windows版本允许通过TCP/HTTP远程访问Docker。自此之后,Docker改变了默认配置,关闭了HTTP端口,以此防止访问Docker Daemon。专家给出的缓解措施包括,更新Docker for Windows,仅允许证客户端访问暴露的端口,通过防火墙阻止Moby Linux虚拟机接口上的2375端口,以及在所有端点上禁用LLMNR和NetBIOS。

参考来源:https://www.easyaq.com/news/1718436952.shtml

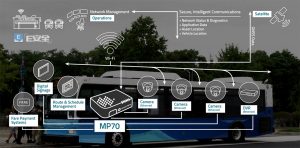

目前在全球范围内有近1.12亿的互联汽车,汽车网络安全的全球市场预计将成倍增长,至2024年收入将达到近50亿美元。互联汽车是指那些有互联网,通过远程连接,内置一个调制解调器或一个配对设备,如移动电话或其他设备的车辆。互联汽车增长会带来一个不好的影响:通过有线或无线连接,汽车将更容易遭受网络攻击根据QYResearch的调查研究显示,网络安全市场将有两个不同的组成部分。一些网络安全软件将将安装在许多特殊用途的计算机和数据总线上,以此来控制和调节车辆的功能,如安全气囊和燃料的摄入量。据QYResearch估计。2024年,全球30%的售出车辆将配备网络安全云服务。根据QYResearch预测,2024年网络安全云服务的收入将达到5.58亿美元。2023年近8000万辆汽车将配有网络安全服务。QYResearch互联汽车消费洞察及软件、应用程序、服务高级分析团队表示。“尤其是车载娱乐系统应用和嵌入式调制解调器的增加使互联汽车成为网络罪犯、恐怖分子和单一民族国家的目标。”美国和西欧预计将是这些技术的发展的主要市场,因为在这两个地区更倾向于发展互联汽车。根据QYResearch预测,2018年将是互联汽车增长最快的一年,之后的增长将会逐渐放缓。今天的供应商提供的解决方案将提高车内安全无线接口,如远程信息处理控制单元(TCU),并通过汽车网络防火墙来设计从非关键系统中分离出安全关键系统的解决方案。这些未来的系统可能有能力隔离关键安全系统,如推进,制动和转向,而通过安全系统可以处理个人或财务数据。这些解决方案将包括自动级以太网和域隔离。网络安全已经成为汽车工业的一个重要技术作为连接汽车的增长。

参考来源:https://www.easyaq.com/news/1811023673.shtml

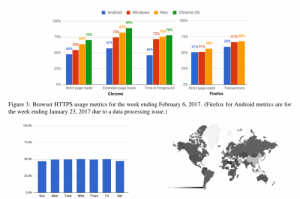

HTTPS 能为互联网提供最基本的隐私和完整性。安全研究人员和浏览器开发商正致力于推动 HPPTS 的普及,如 Let’s Encrypt CA 项目已经签发了超过 1 亿个证书。但普及 HPPTS 的进展究竟如何了呢?Google、Mozilla 和思科的研究人员发表了一份研究报告(PDF),根据 Google Chrome 和 Mozilla Firefox 收集的遥测数据和对 Web 服务器的扫描,发现 HTTPS 在过去几年的增长显著,仅 2016 年一年 HTTPS 占桌面浏览的比重增加了 10 个百分点,主要网站默认启用 HTTPS 的数量在 2017 年初到 2016 年初之间翻了一番,但最受欢迎的网站中默认启用 HTTP 的仍然占一半,移动浏览则落在了桌面浏览后面,而东亚国家的 HTTPS 普及度显著低于世界其它地方。东亚的中国、韩国和日本有着非常低的 HTTPS 使用率,世界其它地方只有伊朗的 HTTPS 使用率与东亚类似。这一情况令人费解,是文化方面(比如不关心隐私),还是技术方面,或者是遗留基础设施或法律方面的问题?研究人员认为为了促进该地区的 HPPTS 普及首先需要弄清楚这一现象的原因。

参考来源:http://www.cnbeta.com/articles/tech/638763.htm

本文资讯内容来源于互联网,版权归作者所有,如有侵权,请留言告知,我们将尽快处理。

www.anquanbang.net

安全帮,是中国电信北京研究院安全产品线自主研发的安全产品,产品体系包括:安全帮SaaS安全服务电商(www.anquanbang.net) 、安全帮SDS调度系统、安全能力开放平台、安全大数据平台、安全态势感知平台。

1.安全帮SaaS安全服务电商(www.anquanbang.net),主要服务于中小微企业,为企业用户提供专业的中国电信自有品牌的、第三方厂商品牌的云化安全服务和安全能力API。用户通过在线注册购买,即可享受及时、在线、智能、便捷的安全服务。安全帮SaaS云安 全服务电商的创立,旨在解决企业面临的安全厂商多、安全产品繁、安全投资大、安全人才缺等四大问题,为企业省时省力省钱。

2.安全帮SDS调度系统、安全能力开放平台、安全大数据平台、安全态势感知平台等4个系统,服务于中大型企业,提供系统级产品及服务。

活动时间:2017年6月15日-2017年10月15日

1. 活动期间系统安全帮上网行为管理服务和云眼APM服务免费;

2. 活动期间用户购买两类服务并成功完成支付的,将下单成功截图分享至朋友圈,并将分享成功截图发送到“安全帮”公众号即赠送100安全币,每类新产品每个用户只赠送一次,请留言注明安全帮用户名;

3. 用户将对产品提出的意见和建议发送至“安全帮”公众号,每次赠送20安全币,如意见被采纳再赠送200安全币,每个用户的相同意见和建议不重复赠送安全币,请留言注明安全帮用户名;