最近看到周围有小伙伴在研究GPS定位,打算伪造GPS信号更改手机定位位置。但是手机定位可不仅仅是通过GPS,还有Wi-Fi和基站定位。正是基于这样的背景,我们开始研究劫持Wi-Fi定位。

1. 唯一地址

每一个无线AP(Access Point,把有线网络转化为无线网络)都有其唯一的MAC地址

2. 广播地址

无线AP会广播出自身的MAC地址,当设备开启无线局域网时无论是否连接都会扫描到接入点并获得它的MAC地址

3. 服务器检索

设备将附近的热点信息上传到服务器,服务器根据已有的数据和位置信息判断设备所在位置并返回定位结果

4. 众包

在获取自身定位信息的同时,设备也将周围无线AP的MAC地址以及位置信息上传到了服务器上,当其他设备在附近时可以使用这些信息进行定位。

知道了原理我们很容易就能想到劫持定位的简单办法就是伪造足够多的热点以欺骗服务器。因为伪造的热点信息需要已经在数据库中,所以需要获取伪造地点附近的真实热点信息。

当然现有的热点信号会干扰结果,因此在周围热点数量较少时比较容易成功。

在开始测试前,我们需要一张USB无线网卡。

就是上面这货

看上去是个功率很大的网卡……

软件方面,需要安装好aircrack-ng、mdk3和wireshark。当然如果你用的是kali-linux的话,都已经内置好了。

安装完软件之后呢?

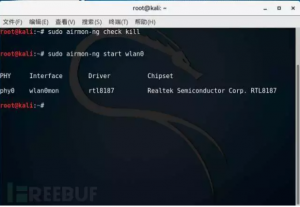

连接上无线网卡,在终端中输入命令:

sudo airmon-ng check kill

sudo airmon-ng start wlan0

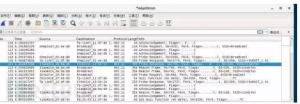

如果你想伪造地点,最重要的是获取这个地方的Wi-Fi信息,所以……亲自带上你心爱的电脑和网卡使用wireshark去收集一波。

还是先了解下后面的步骤吧

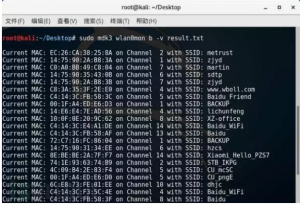

把你收集到的信息存到一个result.txt文件里,然后在终端执行:

sudo mdk3 wlan0mon b -v result.txt

打开地图,就发现位置已经不对啦!

当然,手机开启GPS和蜂窝数据的时候劫持的目的很难达到。

END

本文来自网络

深圳市极限网络科技有限公司专注于系统底层和网络攻防技术研究,是一家将网络安全与大数据人工智能运用相结合的信息安全运营服务商,成立至今为我国关键信息基础设施、政府部门、大中型企事业单位以及重点行业提供了全方位的网络安全解决方案以及专业的安全服务。