背景介绍

赛门铁克的研究人员最近在中国的一些应用程序商城、论坛、下载网站和流行的社交网络中发现了一个伪装成色情应用程序的恶意工具包(将其标识为 Android.Rootnik.B)。

该恶意工具包伪装成成千上万个色情应用程序,主要针对中文用户进行感染,主要功能包括:

- Root被感染的Android设备

- 向合法的应用程序中注入恶意代码

- 订阅服务、发送短信息

- 默默下载/安装有风险的应用程序

这些恶意的应用程序通过应用程序商城、论坛、下载网站和流行的社交网络等途径进行分发,寻找潜在的感染目标。

图1:中文网站上发现的恶意色情应用程序的样本

感染向量

分析发现,恶意软件将其主要的有效载荷隐藏在应用程序资源里的一个虚假的.tiff图像中,有效载荷通过一些辅助的Web服务器下载其他恶意组件。除此之外,恶意软件还采取了一些技术手段逃过检测,确保文件不会被精明的用户或防病毒程序删除掉,同时恶意软件也试图取代debuggerd,以此确保不受防病毒软件的影响甚至在系统重置后仍能继续存活。

Root被感染设备的工作流程

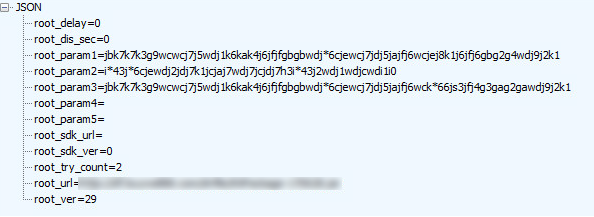

恶意软件会解密并动态加载隐藏的有效载荷(被标识为Android.Reputation.1)。通过与C&C服务器进行通信获取到root相关的配置信息,相关的C&C地址列表如下所示:

http://gr.[REMOVED].pw:[REMOVED]/kitmain.aspx

http://gr.[REMOVED].top:[REMOVED] /kitmain.aspx

http://43.[REMOVED].68.193:[REMOVED]/kitmain.aspx

http://nr.[REMOVED].com:[REMOVED]/kitmain.aspx

http://nr.[REMOVED].com:[REMOVED]/kitmain.aspx

恶意软件开始尝试root被感染的设备时,可能会遭遇失败,这时候它会多次尝试,直至成功。下图展示了一个恶意软件下载rootkit的代码示例:

图2:C&C服务器的响应(示例)

恶意软件注入机制

获得root权限后,恶意软件会选择一个合适的进程(如系统进程或app-store进程)执行恶意代码的注入。

注入的代码会启动一个UNIX域服务器套接字,触发监听命令,现在恶意的客户端实体(设备上的应用程序)就可以命令受感染的进程,并以该进程的名义进行恶意活动,例如发送一些诱饵消息。

其他功能

该恶意软件还会默默地下载并安装一个已知的恶意应用程序(名为ister59.apk,被标识为Android.Reputation.3),下载的URL来源为:

http://1jope[REMOVED].com/ister59.apk?attname[REMOVED]1508999147941

恶意软件还可以在未经用户同意的情况下下载并动态加载来自其他URL的其他有效载荷:

http://vpay.[REMOVED].eerichina.com/[REMOVED]/19c32fb8ebc57b6e.jar

http://120.[REMOVED].154.102:[REMOVED]/plugin_VA5.1.1.jar

此外,还支持订阅服务和短信发送,通过广告推送的形式传播其他恶意应用程序。

受影响的平台版本

所有Android API level 8 (2.2)及更大的设备都会受到影响。

即使某些平台版本较高的设备不能被root,恶意软件仍会发送短消息。在这种情况下,恶意软件只能借此进行欺诈活动。

值得一提的是,恶意程序的代码是高度模块化的,这意味着它可以很容易地重新打包成任何其他受欢迎的应用程序。

此外,恶意软件使用了一个私人开发的加壳器,对恶意代码进行了混淆并加密了关键字符串,目的是绕过一些基本的静态分析和检测。

安全建议

为保护您的设备安全,建议您遵守以下安全最佳实践:

- 及时更新你的软件。

- 不要从陌生站点下载应用程序。

- 只从可信来源安装应用程序。

- 密切关注应用程序请求的权限。

- 安装一个合适的移动安全应用程序,以保护您的设备和数据。

- 经常对重要数据进行备份。

本文转载自MottoIN,原文链接:http://www.mottoin.com/107377.html