2020年2月,国内多家医疗机构感染makop勒索病毒,遭受服务器加密,造成业务瘫痪,影响巨大。

黑客倾向于医疗行业最主要的原因是,医疗卫生行业具有很大的业务紧迫性,尤其在当下防治新冠病毒的紧要关头。医疗机构一旦受到勒索,将发生业务中断的情况,造成的损失不可估量。这个行业的受害者为了快速恢复业务,很大可能性会选择给黑客支付赎金的方式。此外,境外黑客势力并不会顾及行业的特殊性和公益性,较之以往更加变本加厉,给医疗卫生行业带来了巨大的挑战。

makop病毒加密的方式,是通过本地生成一个随机的AES BLOB,使用RSA公钥对其进行加密后放到被加密文件尾部,同时用上述随机AES密码对文件内容进行加密,全盘加密完成后对内存中使用到的随机AES BLOB进行了清理。因此不存在解密方法,无法解密。

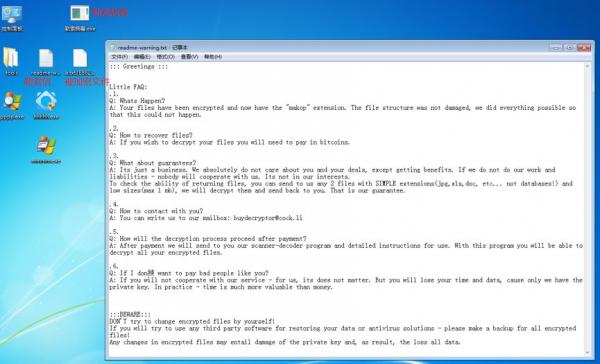

勒索信:

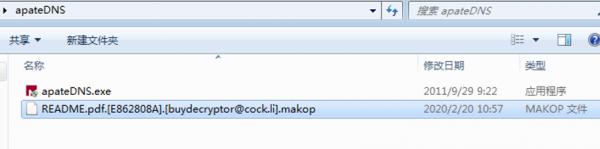

PDF加密:

PDF加密:

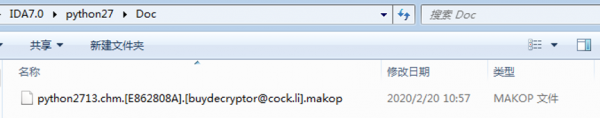

CHM加密:

CHM加密:

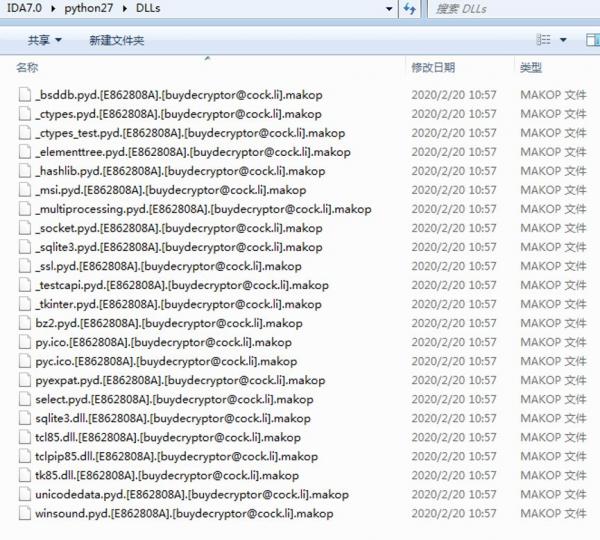

PYD,DLL文件加密:

一 病毒样本分析样本文件Hash值:

122D3E1B78ADB563B0DF505559A99D2FF89B705759D4F954574B5246D84C165A

勒索联系方式:buydecryptor@cock.li

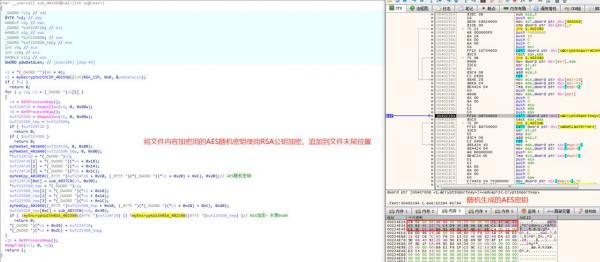

二进制分析

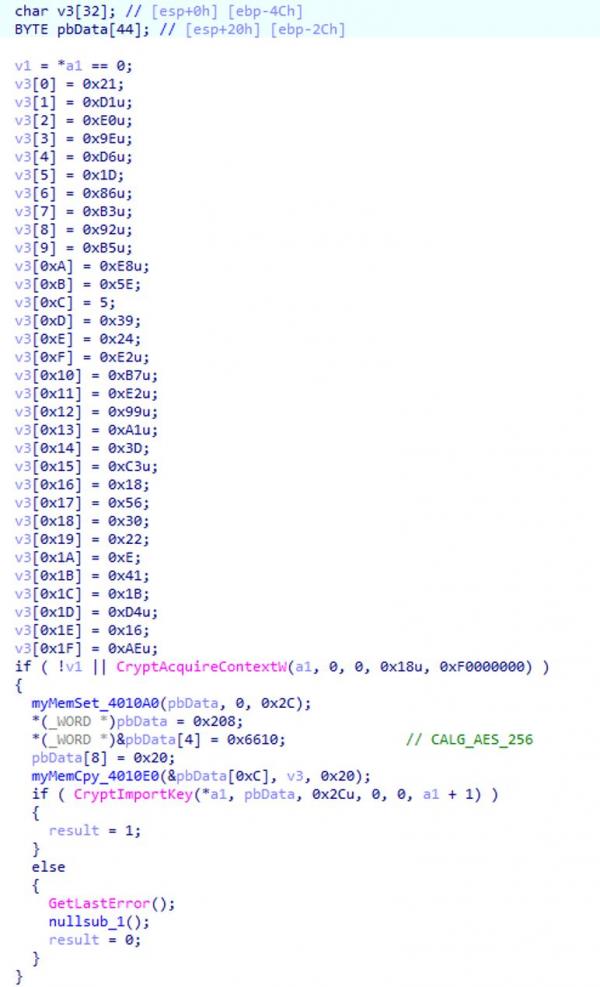

该系列样本内置一个AES256 BLOB,此密码用来解密敏感资源:

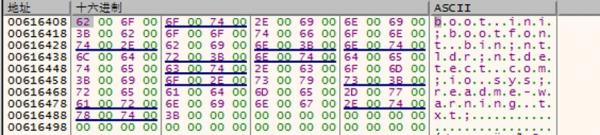

使用上述硬编码AES解密白名单文件:

使用上述硬编码AES密码解密RSA公钥:

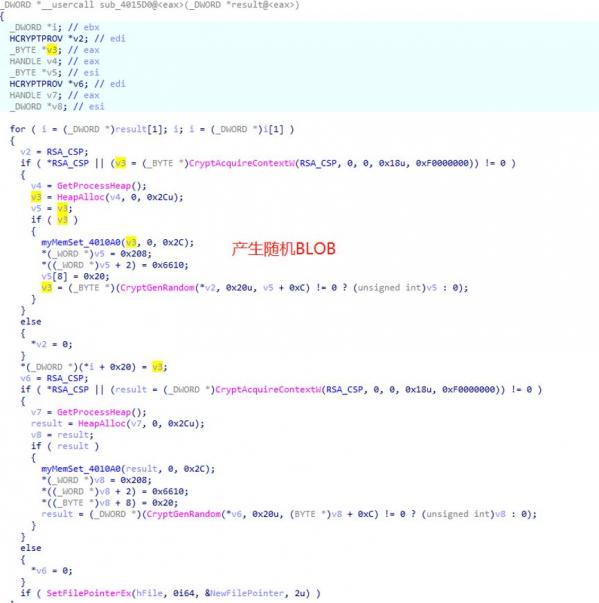

随机生成AES BLOB,为文件内容加密使用:

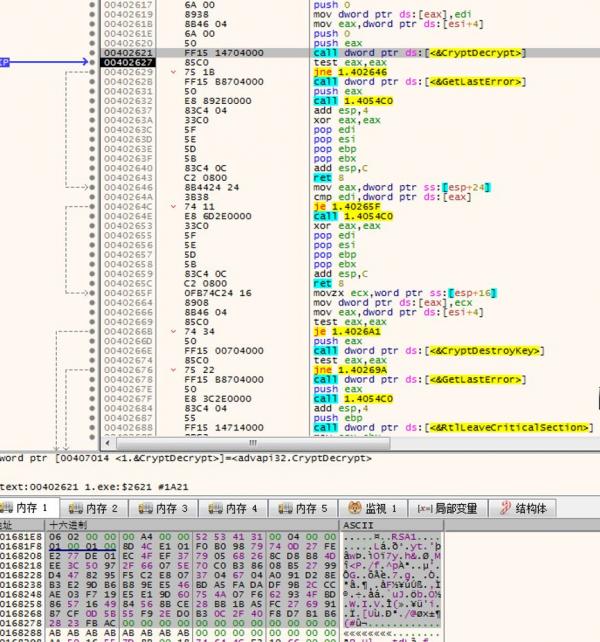

对上面的随机AES密钥使用RSA公钥加密,此加密后的数据块被追加在文件末尾:

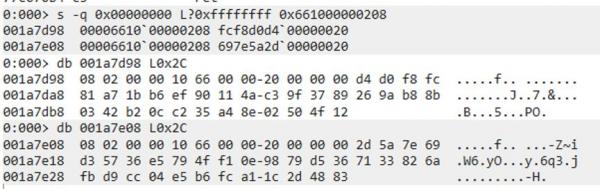

加密完成后对扫描内存中的BLOB,发现使用该BLOB无法进行解密:

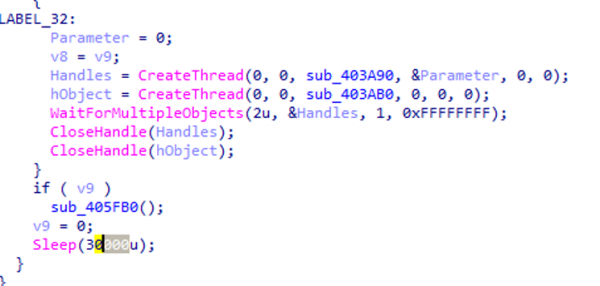

该程序每30s自动扫描一次未加密文件,每次扫描都会生成新的AES密钥,此操作会清理内存中的旧随机AES密钥:

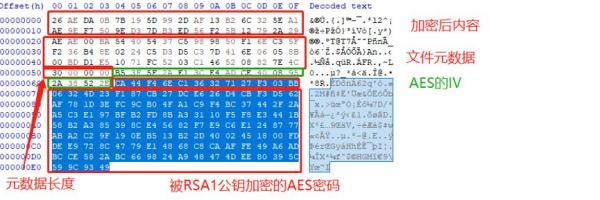

被加密后文件特征

1.填零16字节对齐后被AES加密的文件内容

2.不定长度的文件元数据信息(文件名,文件大小,文件属性等信息)

3.元数据信息的长度(通常为0x30),及2的长度

4.16字节的AES加密用随机IV(每个文件都不一样)

5.0×80长度被RSA1公钥加密后的本地生成的随机AES密码

二 病毒处置建议

1)该勒索病毒主要传播途径为钓鱼邮件,建议不要轻易点击不明邮件的可疑链接和可执行附件。

2)建议安装终端防护软件,以阻挡勒索病毒的执行,避免数据遭受加密和损失。

3)建议使用流量侧恶意文件识别探针,发现恶意电子邮件、勒索病毒通过网络传播的痕迹。

4)及时备份重要文件,或完善文件备份机制,且备份服务器与业务服务器隔离。

5)及时安装操作系统补丁、更新应用版本号,减少漏洞攻击面。

6)避免使用弱口令账户,降低系统和应用遭到暴力破解成功的可能性。

7)关闭服务器上无用的调试服务、端口,严格使用防火墙控制网络访问权限。

8)若遇到勒索病毒攻击,建议不要断电,马上断网,并保留现场等待安全专家对服务器进行排查,可借助数据恢复工具尝试恢复已被删除软件(重启后无效)。

安恒主机卫士EDR勒索病毒防护整体解决方案

安恒主机卫士EDR勒索病毒防护整体解决方案集合PC及服务器安全加固、专利级勒索病毒防护和补丁管理等功能而形成组合方案,并且可以提供勒索保险赔付。有效提高业务系统对抗勒索病毒的能力,检测及拦截已知和未知安全威胁,全方位保障数据和系统的安全。

安恒EDR是一款集成了丰富的系统防护与加固、网络防护与加固等功能的主机安全产品。安恒EDR通过自主研发的文件诱饵引擎,有着业界领先的勒索专防专杀能力;通过内核级东西向流量隔离技术,实现网络隔离与防护;拥有补丁修复、外设管控、文件审计、违规外联检测与阻断等主机安全能力。

作为一款主机安全产品,对多种网络安全防护能力进行了集成,拥有极强的兼容性,并能够和多款产品形成联动,满足多场景下应用以及不同用户的安全需求。目前,安恒EDR已全面应用于政府、公安、医疗等行业,对数据进行了全方位的防护,满足了客户对于终端管控的需求,很好地解决了数据外泄和风险入侵等问题。