所谓的“蜜罐”,就是专门部署一套易被攻击的系统,目标是记录所有攻击者的活动、研究他们的行为、记录他们的IP地址、跟踪他们的位置,幸运的话,还能收集到O-day漏洞。“蜜罐”系统大多会被设计成一种向攻击者提供任何服务的服务器,从ssh到telnet,开放一些众所周知的可被利用的端口,如22, 23, 445、135, 139等。部署蜜罐的服务器需要让攻击者误以为有严重的漏洞,但它实际上是无法有效连接真正有价值的信息的,因此这些漏洞也并不是真正可利用的。设计和部署蜜罐需要谨慎,因为配置不当的蜜罐系统也可能会被攻击者发现,进而产生其他威胁,不过这种情况超出了本文谈论的范围。不过在部署蜜罐之前,您需要了解蜜罐可以被配置为模拟所有可能的系统,从Apache服务器到WindowsXP机器,蜜罐系统上可以运行所有可能的软件和服务。

在这篇文章中,将讲述一种简单的部署蜜罐系统的方法,之所以说它简单,是因为你可以用到很多现成的工具。

测试环境是Linux系统。

Pentbox:个人蜜罐系统

Pentbox是一个轻量级的软件,允许你打开你的主机端口,监听从外部传入的连接请求(最终是拒绝的)。

1. 下载Pentbox:

wget http://downloads.sourceforge.net/project/pentbox18realised/pentbox-1.8.tar.gz

2. 解压安装包:

tar zxvf pentbox-1.8.tar.gz

3.进入pentbox目录:

cd pentbox-1.8/

4. 运行pentbox

./pentbox.rb

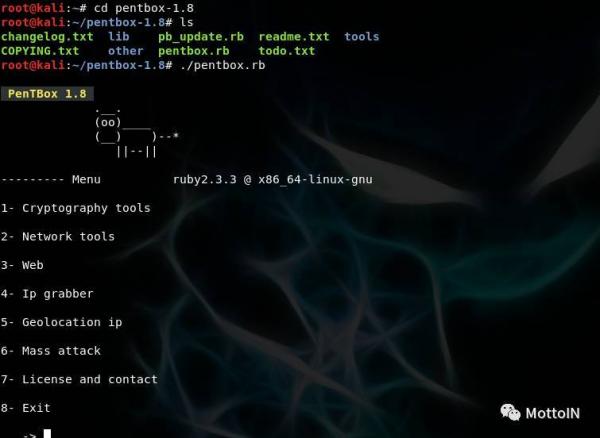

顺利完成上述步骤的话,你会看到一个关于pentbox的简介:

选择2-Network tools,你会看到如下图所示的菜单信息:

接下来,选择3-Honeypot 和1-fast auto configuration(快速的自动化配置):

然后就会看到“honeypot activated on port 80”(即蜜罐已激活80端口)的提示。这时候,打开浏览器,输入你的虚拟机的IP地址并尝试连接,你会看到一个“access denied”(拒绝访问)的消息,然而在你的pentbox终端上,显示攻击已经登录成功!您还可以选择打开不同的端口,在这种情况下,需要选择手动配置并启用路由器上的端口转发,将这些端口的外部连接重定向到你的蜜罐。

HoneyDrive:蜜罐天堂

HoneyDrive可称得上是蜜罐天堂,它是一个Linux发行版,集成了15个不同的蜜罐配置和30多套取证工具。深入探索蜜罐的世界,你会发现存在各种类型的蜜罐系统,常见的Honeyd、Kippo 和Dionaea等仅仅是其中的一小撮,安装和配置这些蜜罐将是一个繁杂的任务。而HoneyDrive很好的简化了这些安装和配置步骤,它基于Xubuntu桌面12.04.4,上手比较容易。当然了,如果想要深入了解的话,也可以去熟悉一下它的配置文件和构建过程,以便更好地理解和使用它。

- HoneyDrive下载地址:https://sourceforge.net/projects/honeydrive/

- 双击.ova文件;

- 默认你的电脑上已经安装了VirtualBox,这时,将开启并自动创建一个新虚拟机的任务(依据预定的设置);

- 安装完成后,就可以运行HoneyDrive虚拟机了。

HoneyDrive虚拟机的桌面如下图所示:

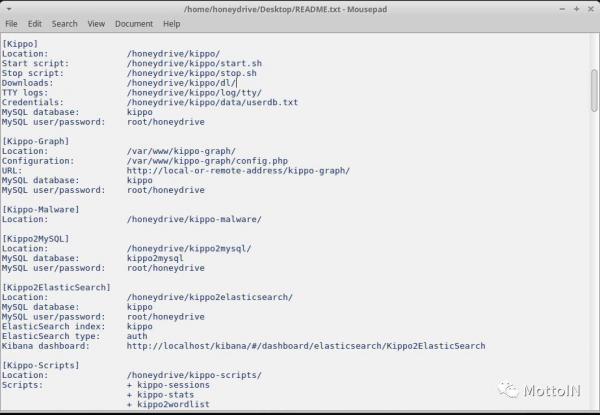

点击readme文件,可以查看到数据存放路径等信息,类似下图所示:

这时候,你就可以开始使用这个蜜罐系统了,不过在此之前,最好花一些时间将系统更新到一个新的版本。

创建KIPPO

步骤及对应的命令如下所示:

- cd /honeydrive/kippo/

- /honeydrive/kippo/start.sh

- ifconfig (查看蜜罐虚拟机的IP地址)

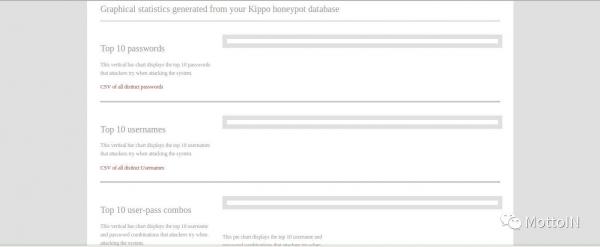

- 浏览器中输入从步骤3中查看到的IP地址,会看到如下页面:

现在您的蜜罐服务器可以正常工作了,可以启用端口转发导航到您的路由器页面,便于将传入的流量重定向到您的蜜罐。在http://yourip/kippo-graph/这个页面上,你可以看到攻击者的各类有趣的(可怕的)尝试。

创建Dionaea

开发者页面:https://www.edgis-security.org/honeypot/dionaea/

Dionaea,也被成为Nepenthes的接班人,专用于捕获恶意软件的蜜罐系统,

特点是具有模块化的结构,为了仿真协议故而嵌入了Python作为脚本语言。比它的前身Nepenthes更优秀,能够使用LibEmu检测shellcodes,同时支持IPv6协议。

1.启动Dionaea: /opt/dionaea/bin/dionaea

2.在另一个终端,执行命令:cd /honeydrive/DionaeaFR/

3.收集数据: python manage.py collectstatic

4. python manage.py runserver honeypotip:8000

步骤4中的honeypotip是指蜜罐的IP地址,可以通过ifconfig命令查看。

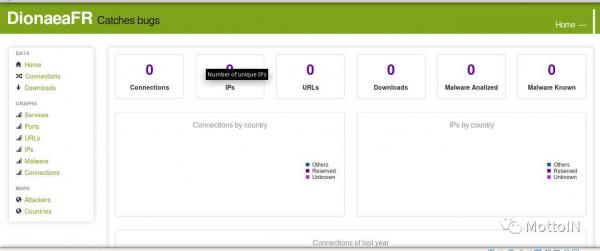

在浏览器上输入honeypotip:8000,会看到如下页面:

Dionaea有一个很棒的功能:通过面板可以查看到攻击者的IPs、攻击者的位置、攻击的服务和端口、上传的恶意软件和其他有趣的信息。

结论

现在,你已经知道如何安装HoneyDrive和使用它上边的其他几个蜜罐系统了。感兴趣的话,就多花一些时间了解它们吧。尽管有趣又有益,不过还是要多加小心!

稿源:https://www.sohu.com/a/167390897_804262