近日,安恒信息应急响应中心监测到Apache Log4j 2存在远程代码执行漏洞。经验证,该漏洞允许攻击者在目标服务器上执行任意代码,可导致服务器被黑客控制。

此次影响版本是Apache Log4j 2.x <= 2.14.1。由于Apache Log4j 2应用较为广泛,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等众多组件与大型应用均受影响。鉴于此漏洞危害巨大,利用门槛极低,安恒信息建议用户尽快参考缓解方案阻止漏洞攻击。

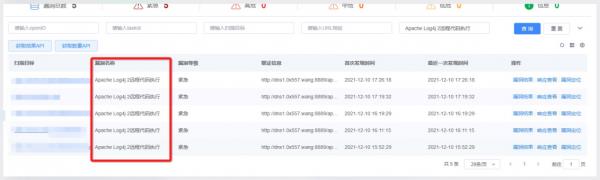

首先需要做的是,查找受影响资产。安恒信息服务中心提供资产检查服务,最终结果将反馈给用户。

图1 扫描结果

针对此漏洞,安恒信息提供免费的“安恒云云监测及漏洞扫描服务”,帮助客户快速定位受影响资产,微信搜索“安恒信息”或“安恒云”,关注并联系客服即可。

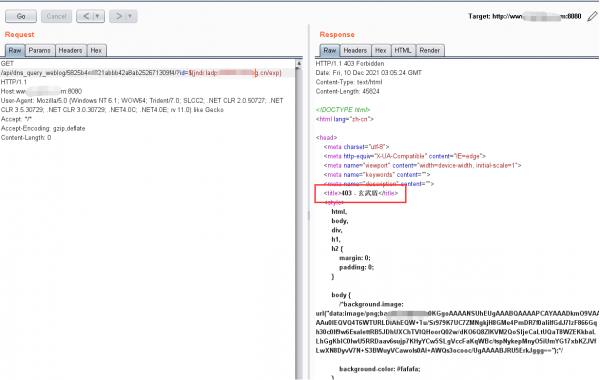

其次,调整防护策略。安恒云玄武盾服务已更新特征库完成了对该漏洞的防护,安恒云端服务已经启用最新的安全规则,可防护此漏洞。

图2玄武盾已更新相关规则

图3拦截效果演示

针对此漏洞,安恒信息提供免费的“安恒云玄武盾服务”,微信搜索“安恒信息”或“安恒云”,关注并联系客服即可。

最后,请用户升级至官方版本。

当前官方已发布Apache Log4j 2最新版本,建议该组件的用户及时更新升级到最新版本。

此外,安恒云玄武盾云防护平台CNWAF,这一线下防护设备也可防御此漏洞。安恒信息建议用户开启防护策略,更新至最新安全防护规则进行安全防护。如需申请测试,可以联系安恒信息当地的销售人员。