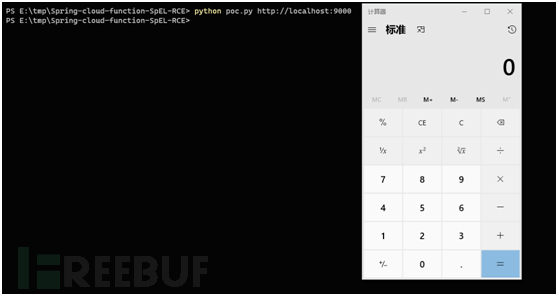

风险等级:严重

影响版本:

3.0.0.RELEASE <= Spring Cloud Function <= 3.2.2

经过自查,昂楷产品不受该漏洞影响。

修复版本下载地址:

https://github.com/spring-cloud/spring-cloud-function/tags

风险等级:严重

影响版本:

3.0.0.RELEASE <= Spring Cloud Function <= 3.2.2

经过自查,昂楷产品不受该漏洞影响。

修复版本下载地址:

https://github.com/spring-cloud/spring-cloud-function/tags