作为鱼叉式网络钓鱼活动的一部分,一个未知的威胁行为者使用新发现的远程访问木马Woody RAT以俄罗斯实体为目标至少一年。

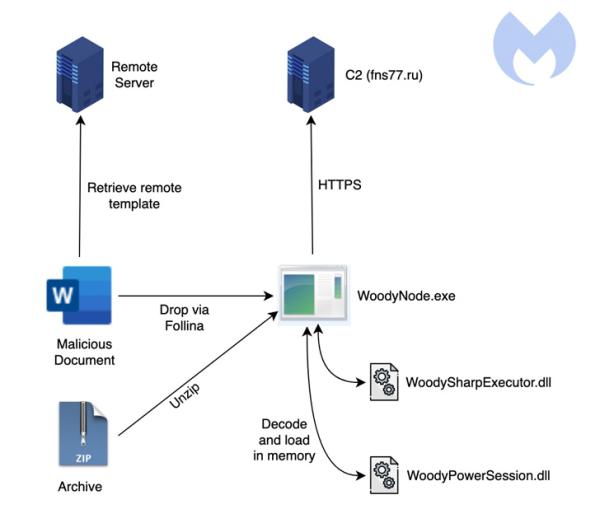

据称,高级自定义后门通过以下两种方法之一传递:存档文件和利用 Windows 中现已修补的“Follina”支持诊断工具漏洞 ( CVE-2022-30190 ) 的 Microsoft Office 文档。

与其他为间谍活动而设计的植入物一样,Woody RAT 具有广泛的功能,使威胁行为者能够远程控制和窃取受感染系统的敏感信息。

Malwarebytes 研究人员 Ankur Saini 和 Hossein Jazi在周三的一份报告中说: “这种 RAT 的最早版本通常被归档到一个 ZIP 文件中,伪装成一个特定于俄罗斯组织的文件。”

“当 Follina 漏洞为世人所知时,攻击者转而使用它来分发有效载荷。”

在一个例子中,黑客组织根据从为此目的注册的假域名收集的证据,试图攻击一个名为OAK的俄罗斯航空航天和国防实体。

2022 年 6 月 7 日,作为该活动一部分的利用 Windows 漏洞的攻击首次曝光,当时 MalwareHunterTeam 的研究人员披露了使用名为“Памятка.docx”(翻译为“Memo.docx”)的文档来提供包含木马的 CSS 有效负载。

该文件据称为密码和机密信息等提供了最佳安全实践,同时充当了删除后门的诱饵。

除了加密与远程服务器的通信外,Woody RAT 还具备将任意文件写入机器、执行其他恶意软件、删除文件、枚举目录、捕获屏幕截图和收集正在运行的进程列表的功能。

恶意软件中还嵌入了两个名为 WoodySharpExecutor 和 WoodyPowerSession 的基于 .NET 的库,可分别用于运行从服务器接收的 .NET 代码和 PowerShell 命令。

此外,该恶意软件利用进程空心技术将自身注入到挂起的记事本进程中,并将自身从磁盘中删除,以逃避安装在受感染主机上的安全软件的检测。

Malwarebytes 尚未将这些攻击归因于特定的威胁行为者,理由是缺乏可靠的指标将该活动与一个先前已知的组织联系起来,尽管中国和朝鲜民族国家集体过去曾针对俄罗斯。

稿源:TheHackerNews、中文化:YouXia.ORG