“互联网+政务服务”已成为推进政府治理现代化、提高政务服务水平的重要途径。政务外网整体安全性保障不再是一道选择题,而是一道必答题。

电子政务外网可以说是近几年国家信息惠民最重要的抓手之一,随着“只进一扇门”“最多跑一次”“不见面审批”等政务服务改革措施不断涌现,方便群众,提高服务效率的同时,数据安全、网络安全重要性日益凸显。

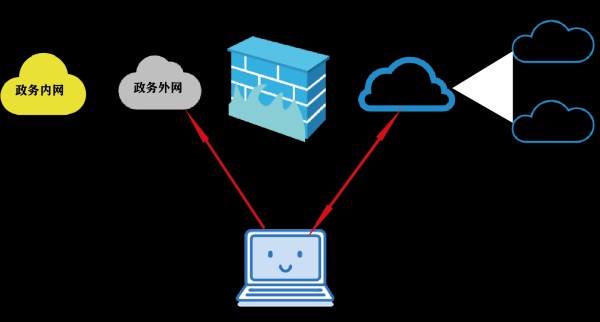

尤其在现阶段,需要同时接入政务外网和互联网的场景、终端日益增多,这就导致从互联网跨网攻击到政务外网的攻击行为日趋增多。

政务外网终端安全背景现状:

事件驱动背景:

- 2019年8月份,国家电子政务外网管理中心组织开展政务外网边界安全检查专项工作,有60%的地方外网终端可以同时连接政务外网和互联网,边界安全形势十分严峻。

- 2020年各地方政务外网发布了103起网络安全通报,经溯源,其中80%的安全事件是由于终端感染木马病毒或被控制,从而在政务外网进行横向渗透攻击。

政策驱动背景:

- 2022年3月,由国家信息中心牵头修订的《政务移动办公系统安全技术规范》规定了移动终端安全、移动接入安全,并融入对零信任等安全新技术应用的支持。

- 2022年7月,由国家电子政务外网管理中心提出并联合多家安全公司起草的《政务外网终端一机两用安全管控技术指南GW0015-2022》发布,并将于2022年9月1日起实施。强调根据业务部署场景构建相应的政务外网终端“一机两用”安全管控体系,终端数据安全隔离。

政务外网终端“一机两用”为什么风险大?

原本政务外网和互联网之间部署的有防火墙以实现逻辑隔离,但“一机两用”使得我们人为的在政务外网与互联网上搭建了一个传输平台,电脑终端在访问互联网的时候可能会感染病毒、木马,会通过政务外网传染给其他终端和服务器,严重影响政务外网的安全。另外,可能会有政务外网访问人员将内容数据发布到互联网中带来数据外泄的风险,尤其政府敏感信息的外泄会造成不可估量的损失。

从云科技政务外网零信任+沙箱1+1>2方案

从云科技推出政务外网一机两用零信任解决方案,该方案由SDP客户端、SDP网关以及SDP控制器三部分组成,实现准入认证,网络隔离、数据安全保护、应用代理,边界防御等安全能力以保障政务外网的安全。

1. 准入认证:

互联网上的访问如果通过终端做跳板进入政务外网,会存在被攻击的风险,为了避免这种风险,在SDP零信任方案中采用先认证后接入的方式对终端进行准入认证,认证前隐藏了SDP网关和在政务外网上发布的业务系统,仅认证通过的合法终端才能访问。另外,会对接入的终端进行安全检查,确保接入的终端具备安全防护能力。

2. 网络隔离:

通过网络隔离模块或沙箱技术进行跨网访问隔离,访问政务外网时断开互联网连接,保障政务终端同时只允许访问一张网络。

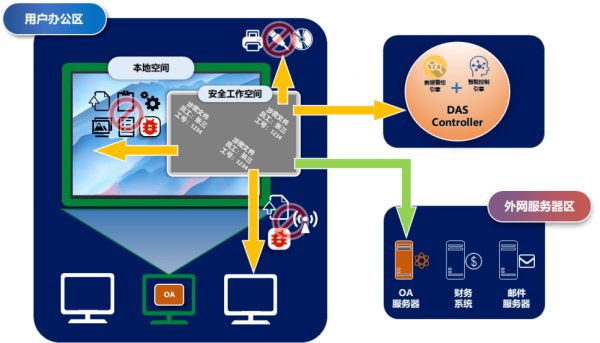

3. 数据安全:

将政务外网应用放入终端沙箱中进行保护,终端访问政务业务系统时,自动对下载的数据、文件加密存储并与本地环境隔离,当访问政务外网应用时,无法将沙箱中的内容粘贴到沙箱外,且屏幕有防截屏和拍照的水印,防止了内网重要文件和信息的泄露。

4. 应用代理:

边界防御合二为一,SDP网关可以作为应用代理,隐藏政务外网的应用地址,减少被入侵的风险,同时,又可作为边界防御设备进行网络边界防御,节省投资。

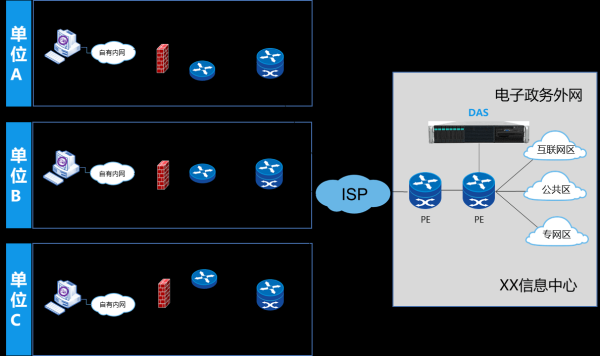

按照“全盘统筹、多级部署、分层管控、属地管理”的原则,根据业务部署场景构建不同的政务外网终端“一机两用”安全管控体系。

业务集中部署,统一管控方案:

终端的安全管理是整个政务外网安全防范体系的重要环节,也是一个难点。一方面由于技术的发展和应用水平的不断提高,除了传统的PC机,越来越多地利用笔记本、手机等移动终端设备接入政务外网,给政务外网的终端管理增加了复杂度,另一方面终端用户的使用水平、使用习惯差异很大,也给终端的安全管理带来很大难度。在这种情况下,终端的安全管理主要从以下几个方面入手:

1、严格控制接入终端设备的“一机两用”,并接入政务外网的终端同时又连接互联网。

2、严格控制政务外网终端接入设备的种类和接入的区域,提倡“安全终端”。只有被证实是有可靠性安全保证措施的终端产品和设备才允许接入政务外网,并在政务外网的接入终端上逐步推广基于CA认证的终端接入方式。

方案特色与价值

法规标准,高匹配:

全方位满足《接入政务外网的局域网安全技术规范》、《政务外网终端一机两用安全管控技术指南》等法律法规中对于政务外网安全的要求。

主动保护,防泄露:

将政务外网应用放入终端沙箱中进行保护,终端访问政务外网业务系统时,自动对下载的数据、文件加密存储并与本地环境隔离,当访问政务外网应用时,无法将沙箱中的内容粘贴到沙箱外,且有防截屏和水印功能,防止了内网重要文件和信息的泄露。

准入认证:

互联网上的访问如果通过终端进入政务外网,会存在被攻击的风险,为了避免这种风险,在DAS零信任方案中采用先认证后接入的方式对终端进行准入认证,认证前隐藏了DAS网关和在政务外网上发布的业务系统,仅认证通过的合法终端才能访问。另外,会对接入的终端进行安全检查,确保接入的终端具备安全防护能力。

网络隔离:

通过网络隔离模块或沙箱技术进行跨网访问隔离,访问政务外网时断开互联网连接,保障政务终端同时只允许访问一张网络。

应用隐身:

边界防御合二为一,DAS网关隐藏政务外网的应用地址,减少被入侵的风险,同时,又可作为边界防御设备进行网络边界防御,节省投资,HW期间业务不再暴露。

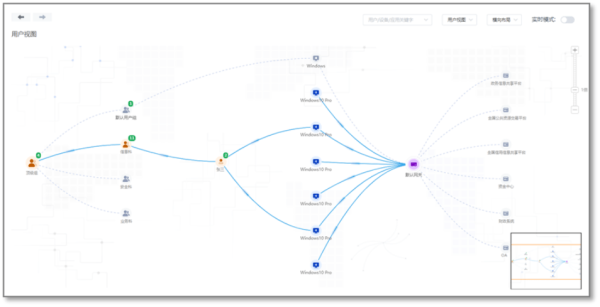

可视、可控、可溯源:

详细记录使用者访问记录、流量路径,确定到人 ,直观梳理使用者的访问权限,确认到权,提供溯源数据支撑。