我们开发过程编写接口时,除了要实现业务逻辑,安全性也是需要考虑的一部分。不仅要保证数据传输过程中的安全,还有考虑数据到达服务端时如何识别数据 ,最后就是数据存储的安全性 。今天跟大家聊聊保证接口数据安全的一些方案。

1 数据加密,防止报文明文传输。

我们都知道,数据在网络传输过程中,很容易被抓包。如果使用的是http协议,因为它是明文传输的,用户的数据就很容易被别人获取。所以需要对数据加密。

1.1 数据如何加密呢?

常见的实现方式就是对关键字段加密。常用的加密方法对称加密、非对称加密和单向加密(非可逆加密)。

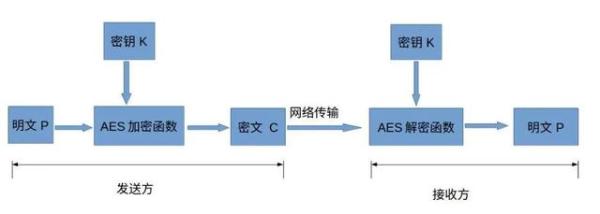

(1)对称加密

双方使用的同一个密钥(secret key),既可以加密(encryption)又可以解密(decryption),这种加密方法称为对称加密,也称为单密钥加密。

优点:速度快,对称性加密通常在消息发送方需要加密大量数据时使用,算法公开、计算量小、加密速度快、加密效率高。

缺点:在数据传送前,发送方和接收方必须商定好秘钥,然后 使双方都能保存好秘钥。其次如果一方的秘钥被泄露,那么加密信息也就不安全了。另外,每对用户每次使用对称加密算法时,都需要使用其他人不知道的唯一秘 钥,这会使得收、发双方所拥有的钥匙数量巨大,密钥管理成为双方的负担。

在对称加密算法中常用的算法有:AES,DES,3DES,RC4,RC5,RC6、PBE等。

- AES:Advanced Encryption Standard 高级加密标准,是下一代的加密算法标准,速度快,安全级别高。

- DES:Data Encryption Standard 数据加密标准,速度较快,适用于加密大量数据的场合。

- 3DES:Triple DES 是基于DES,对一块数据用三个不同的密钥进行三次加密,强度更高

只要是对称加密都有 ECB和 CBC模式,加密模式是加密过程对独立数据块的处理。对于较长的明文进行加密需要进行分块加密,在实际开发中,推荐使用CBC的,ECB的要少用。

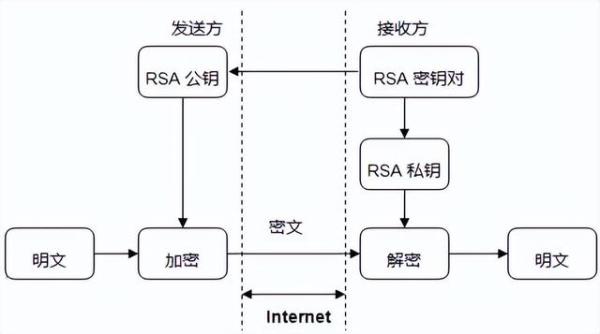

(2)非称加密

一对密钥由公钥(public key)和私钥(private key)组成(可以使用很多对密钥)。私钥解密公钥加密数据,公钥解密私钥加密数据(私钥公钥可以互相加密解密)。私钥只能由一方保管,不能外泄。公钥可以交给任何请求方。比如,你向银行请求公钥,银行将公钥发给你,你使用公钥对消息加密,那么只有私钥的持有人–银行才能对你的消息解密。与对称加密不同的是,银行不需要将私钥通过网络发送出去,因此安全性大大提高。

缺点:速度较慢

优点:安全

在非对称加密算法中常用的算法有:RSA,DSA,Diffie-Hellman、ECC(椭圆曲线加密算法)。

- RSA:由 RSA公司发明,是一个支持变长密钥的公共密钥算法,需要加密的文件块的长度也是可变的;

- DSA(Digital Signature Algorithm):数字签名算法,是一种标准的DSS(数字签名标准);

- DH(Diffie-Hellman算法,密钥一致协议)

- ECC(椭圆曲线加密算法)

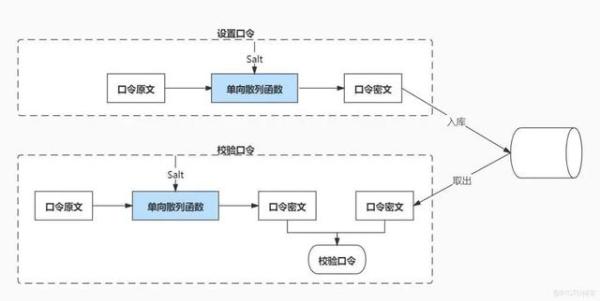

(3)单向加密(非可逆加密)

- MD5:信息摘要算法

- SHA:安全散列算法

- HMAC:散列消息鉴别码

为了安全性,一般使用MD5加密时,使用MD5+盐值一起使用。

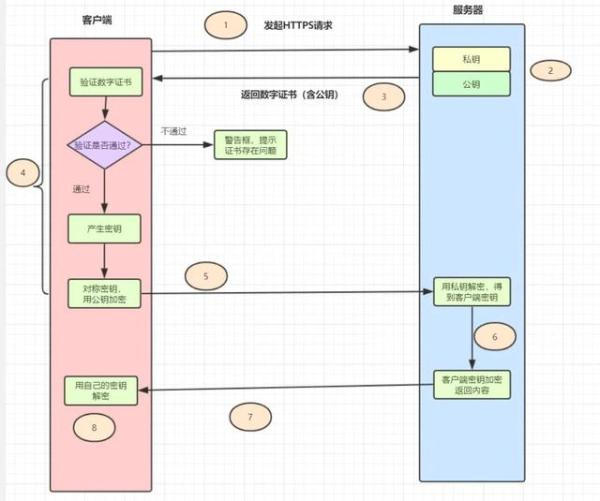

1.2 https请求过程

如果你想对所有字段都加密的话,一般都推荐使用https协议 。https其实就是在http和tcp之间添加一层加密层SSL。请求流程如下:

- 客户端发起Https请求,连接到服务器端的服务,https默认443端口,也可以使用其他端口。

- 服务器必须要有一套数字证书(证书内容有公钥、证书颁发机构、失效日期等)。

- 服务器将自己的数字证书发送给客户端(公钥在证书里面,私钥由服务器持有)。

- 客户端收到数字证书之后,会验证证书的合法性。如果证书验证通过,就会生成一个随机的对称密钥,用证书的公钥加密。

- 客户端将公钥加密后的密钥发送到服务器。

- 服务器接收到客户端发来的密文密钥之后,用自己之前保留的私钥对其进行非对称解密,解密之后就得到客户端的密钥,然后用客户端密钥对返回数据进行对称加密,酱紫传输的数据都是密文啦。

- 服务器将加密后的密文返回到客户端。

- 客户端收到后,用自己的密钥对其进行对称解密,得到服务器返回的数据。

对于安全性比较高的业务场景,一般我们是基于https请求,再传输过程中再做一次加密,比如密码经常使用MD5加密,比较隐私的请求参数做AES加密,整个请求体做RSA加密。

2 数据加签验签

数据报文加签验签,是保证数据传输安全的常用手段 ,它可以保证数据在传输过程中不被篡改 。以前我做的企业转账系统 ,就用了加签验签。

2.1 什么是加签验签呢?

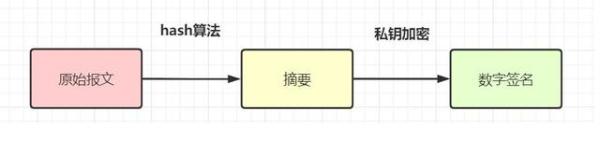

数据加签 :用Hash算法(如MD5,或者SHA-256)把原始请求参数生成报文摘要,然后用私钥对这个摘要进行加密,就得到这个报文对应的数字签名

sign(这个过程就是加签 )。通常来说呢,请求方会把数字签名和报文原文 一并发送给接收方。

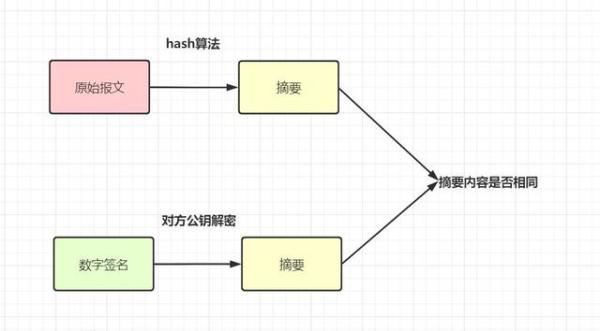

验签 :接收方拿到原始报文和数字签名(sign)后,用同一个Hash算法 (比如都用MD5)从报文中生成摘要A。另外,用对方提供的公钥对数字签名进行解密,得到摘要B,对比A和B是否相同,就可以得知报文有没有被篡改过。

其实加签 ,我的理解的话,就是把请求参数,按照一定规则,利用hash算法+加密算法生成一个唯一标签 sign。验签的话 ,就是把请求参数按照相同的规则处理,再用相同的hash算法,和对应的密钥解密处理,以对比这个签名是否一致。

再举个例子,有些小伙伴是这么实现的,将所有非空参数(包含一个包AccessKey,唯一的开发者标识 )按照升序,然后再拼接个SecretKey(这个仅作本地加密使用,不参与网络传输,它只是用作签名里面的),得到一个stringSignTemp的值,最后用MD5运算,得到sign。服务端收到报文后,会校验,只有拥有合法的身份AccessKey和签名Sign正确,才放行。这样就解决了身份验证和参数篡改问题,如果请求参数被劫持,由于劫持者获取不到SecretKey(仅作本地加密使用,不参与网络传输),他就无法伪造合法的请求啦

2.2 有了https等加密数据,为什么还需要加签验签

有些小伙伴可能有疑问,加签验签主要是防止数据在传输过程中被篡改,那如果都用了https下协议加密数据了,为什么还会被篡改呢?为什么还需要加签验签呢?

数据在传输过程中被加密了,理论上,即使被抓包,数据也不会被篡改。但是https不是绝对安全 的哦,还有一个点:https加密的部分只是在外网,然后有很多服务是内网相互跳转的,加签也可以在这里保证不被中间人篡改 ,所以一般转账类安全性要求高的接口开发,都需要加签验签

3 token授权认证机制

日常开发中,我们的网站或者APP,都是需要用户登录 的。那么如果是非登录接口 ,是如何确保安全,如何确认用户身份的呢?可以使用token 授权机制。

3.1 token的授权认证方案

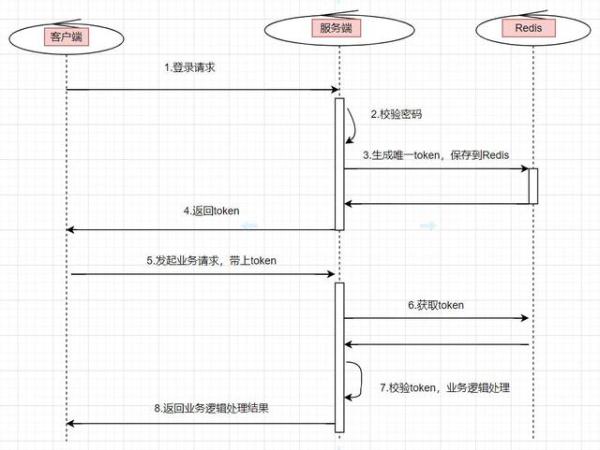

token的授权认证方案 :用户在客户端输入用户名和密码,点击登录后,服务器会校验密码成功,会给客户端返回一个唯一值token,并将token以键值对的形式存放在缓存(一般是Redis)中。后续客户端对需要授权模块的所有操作都要带上这个token,服务器端接收到请求后,先进行token验证,如果token存在,才表明是合法请求。

token登录授权流程图如下:

(1)登录请求:用户输入用户名和密码,发起登录请求。

(2)校验密码:服务端校验密码。

(3)生成唯一token,并保存在Redis中:如果校验通过,生成一个全局唯一的token。将token存储在redis中,其中key是token,value是userId或者是用户信息,设置一个过期时间。

(4)返回token:把这个token返回给客户端,客户端可以保留到缓存当中。

(5)发起业务请求,带上token:用户发起其他业务请求时,需要带上这个token。

(6)获取token:后台服务会统一拦截接口请求,没有token会认为是非法请求,有token会进一步进行校验。

(7)校验token,业务逻辑处理:进行token有效性校验,并从中获取用户信息,供后续业务逻辑使用。如果token不存在,说明请求无效。

(8)返回业务逻辑处理结果

3.2 如何保证token的安全?

我们如何保证token的安全呢?我如果拿到token是不是就可以调用服务器端的任何接口?token被劫持了该怎么处理?可以从这几个方面出发考虑token的安全:

- token设置合理的有效期

- 使用https协议

- token可以再次加密

- 如果访问的是敏感信息,单纯加token是不够的,通常会再配置白名单

4 时间戳timestamp超时机制

4.1、使用时间戳timestamp

数据是很容易抓包的,假设我们用了https和加签,即使中间人抓到了数据报文,它也看不到真实数据。但是有些不法者,他根本不关心真实的数据,而是直接拿到抓取的数据包,进行恶意请求(比如DOS攻击 ),以搞垮你的系统。

我们可以引入时间戳超时机制 ,来保证接口安全。就是:用户每次请求都带上当前时间的时间戳timestamp,服务端接收到timestamp后,解密,验签通过后,与服务器当前时间进行比对,如果时间差大于一定时间 (比如3分钟),则认为该请求无效。

4.2、使用时间戳 timestamp+随机数nonce

时间戳超时机制也是有漏洞的,如果是在时间差内 ,黑客进行的重放攻击,那就不好使了。可以使用timestamp+nonce方案。

nonce指唯一的随机字符串,用来标识每个被签名的请求。我们可以将每次请求的nonce参数存储到一个“set集合”中,或者可以json格式存储到数据库或缓存中。每次处理HTTP请求时,首先判断该请求的nonce参数是否在该“集合”中,如果存在则认为是非法请求。

然而对服务器来说,永久保存nonce的代价是非常大的。可以结合timestamp来优化。因为timstamp参数对于超过3分钟的请求,都认为非法请求,所以我们只需要存储3分钟的nonce参数的“集合”即可。

5 限流机制

对于核心业务的接口,结合业务我们判断某一段时间内可以接受多少次请求。避免第三方恶意频繁调用接口,我们就可以采用限流机制。可以使用Guava的RateLimiter单机版限流,也可以使用Redis分布式限流,还可以使用阿里开源组件sentinel限流。

(1)常见限流算法

1、固定窗口限流算法

首先维护一个计数器,将单位时间段当做一个窗口,计数器记录这个窗口接收请求的次数。

- 当次数少于限流阀值,就允许访问,并且计数器+1

- 当次数大于限流阀值,就拒绝访问。

- 当前的时间窗口过去之后,计数器清零。

2、滑动窗口限流算法

滑动窗口也是维护单位时间内的请求次数,其与固定窗口限流算法的区别是,滑动窗口的粒度更细,将一个大的时间窗口划分为若干个小的时间窗口,分别记录每个小周期内接口的访问次数,通过滑动时间删除小的时间窗口,以此来解决固定窗口临界值的问题

3、漏桶限流算法

原理很简单,可以认为就是注水漏水的过程。往漏桶中以任意速率流入水,以固定的速率流出水。当水超过桶的容量时,会被溢出,也就是被丢弃。因为桶容量是不变的,保证了整体的速率。

4、令牌桶算法

令牌桶算法每隔一段时间就将一定量的令牌放入桶中,获取到令牌的请求直接访问后段的服务,没有获取到令牌的请求会被拒绝。同时令牌桶有一定的容量,当桶中的令牌数达到最大值后,不再放入令牌。

(2)常见分布式限流实现方案

限流又分为单机限流和分布式限流,常见的分布式限流方案如下

● 可以基于redis,做分布式限流

● 可以基于nginx做分布式限流

● 可以使用阿里开源的 sentinel 中间件

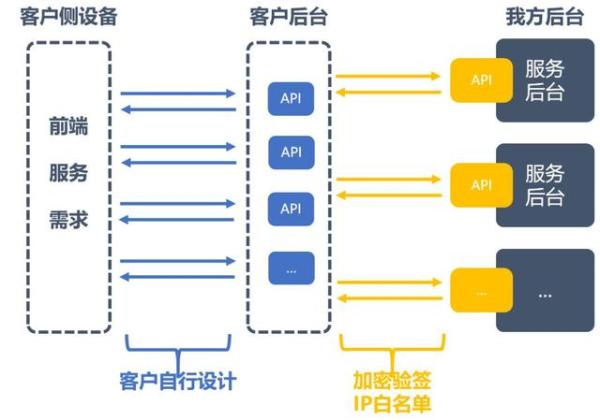

6 黑/白名单机制

系统可以设置黑白名单,设置黑名单限制恶意请求的用户或者IP,白名单对信任的用户或IP放心。我们在与第三方支付渠道对接时,比如银联,与他们接口进行交互时,需要先申请网络白名单,银联将我们业务系统的外网IP加入到他们的白名单中,我们才能访问他们的服务。

作者:编程侠,原文:https://baijiahao.baidu.com/s?id=1746468122336469705