摘要: 来自 DrayTek 的多达 29 种不同的路由器型号已被确定受到新的严重、未经身份验证的远程代码执行漏洞的影响,如果成功利用该漏洞,可能会导致设备完全受损以及未经授权访问更广泛的网络。 “如果设备的管理界面已配置为面向互联网,则无需用户交互即可执行攻击,”...

来自 DrayTek 的多达 29 种不同的路由器型号已被确定受到新的严重、未经身份验证的远程代码执行漏洞的影响,如果成功利用该漏洞,可能会导致设备完全受损以及未经授权访问更广泛的网络。

“如果设备的管理界面已配置为面向互联网,则无需用户交互即可执行攻击,”Trellix 研究员 Philippe Laulheret说。“在默认设备配置中,也可以从 LAN 内执行一键式攻击。”

该漏洞在 CVE-2022-32548 下归档,在 CVSS 评分系统中获得了 10.0 的最高严重等级,因为它能够完全允许对手控制路由器。

其核心缺陷是 Web 管理界面(“/cgi-bin/wlogin.cgi”)中的缓冲区溢出缺陷的结果,恶意行为者可以通过提供特制的输入将其武器化。

“这次攻击的后果是接管了实现路由器功能的所谓‘DrayOS’,”Laulheret 说。“在具有底层 Linux 操作系统(例如 Vigor 3910)的设备上,可以转向底层操作系统并在设备和本地网络上建立可靠的立足点。”

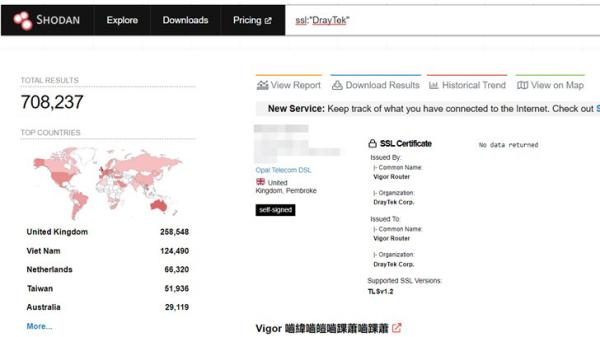

据说这家台湾制造商的超过 200,000 台设备目前在互联网上暴露了易受攻击的服务,并且不需要用户交互即可被利用。

Vigor 3910 等网络设备的入侵不仅会使网络容易受到恶意行为(例如凭证和知识产权盗窃、僵尸网络活动或勒索软件攻击)的攻击,还会导致拒绝服务 (DoS) 状况。

该披露是在华硕、思科、DrayTek 和 NETGEAR 的路由器受到针对北美和欧洲网络的名为ZuoRAT的新恶意软件的攻击后一个多月发布的。

虽然到目前为止还没有迹象表明该漏洞在野外被利用,但建议尽快应用固件补丁以防止潜在威胁。

“边缘设备,例如 Vigor 3910 路由器,位于内部和外部网络之间的边界,”Laulheret 指出。“因此,它们是网络犯罪分子和威胁参与者的主要目标。远程破坏边缘设备可能导致企业内部网络的全面入侵。”

稿源:TheHackerNews、中文化:YouXia.ORG