摘要: 12月30日,德国《明镜周刊》发表题为《Shopping for Spy Gear: Catalog Advertises NSA Toolbox》的文章,揭秘NSA工具库已经攻破全球首屈一指的网络设备供应商、电脑供应商的安全防御设备或电子产品。关于这个报道的...

12月30日,德国《明镜周刊》发表题为《Shopping for Spy Gear: Catalog Advertises NSA Toolbox》的文章,揭秘NSA工具库已经攻破全球首屈一指的网络设备供应商、电脑供应商的安全防御设备或电子产品。关于这个报道的原文,电视、报纸新闻都铺天盖地的在讲了,这里就不再翻译了。但是,到底是些什么样的工具呢?哪些产品受到影响呢?今天为你揭晓……

ANT的全称为“先进网络技术”或“入侵网络技术”。该部门的人员可以被认为是NSA下属“获取特定情报行动办公室”(以下简称“TAO”)中的技术大师。当TAO通常的黑客手段和数据收集方式无法发挥作用时,ANT的人员将使用专门工具介入,入侵网络设备,监控手机和计算机通信,记录甚至篡改数据。在NSA建立全球互联网监控系统的过程中,ANT发挥了可观的作用。

转入正题

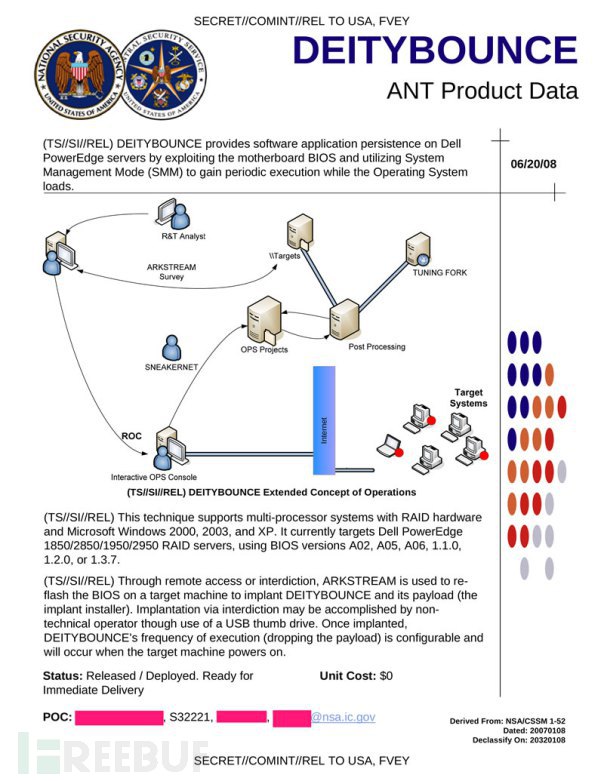

首先介绍的是deitybounce,它提供一个软件应用利用主板的BIOS和利用系统管理模块(System Management Mode)的漏洞驻留在Dell的PowerEdge服务器上。受影响的包括Dell的PowerEdge1850/2850/1950 /2950,BIOS版本为A02,A05,A06的1.1.0,1.2.0或1.3.7

通过远程接入或者interdiction的方式,ARKSTREAM在目标机器上对BIOS重新刷新,以实现deitybounce和加载payload,这里所说的interdiction实现方式,可能是通过非技术手段的让目标插入U盘,从而受感染。一旦deitybounce部署完,它就可配置而且在目标机器启动的时候运行。

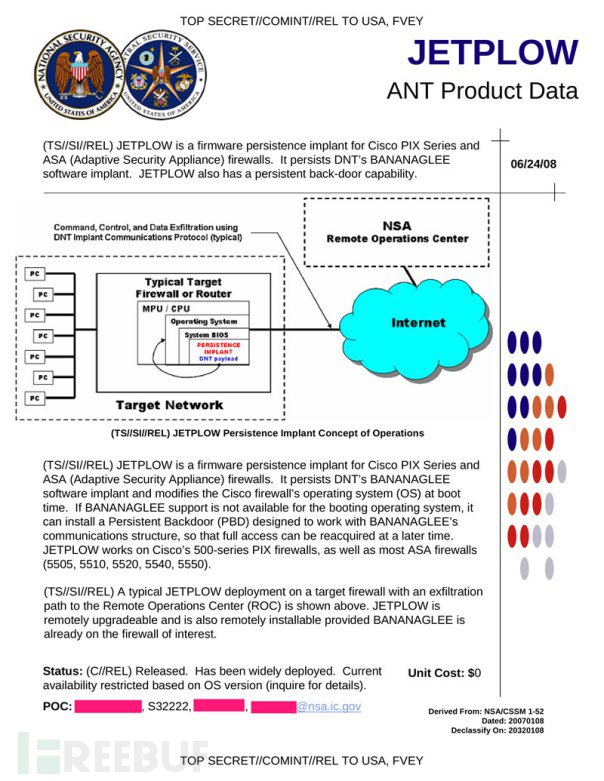

其他兵器还包括,针对思科PIX系列和ASA防火墙的JETPLOW

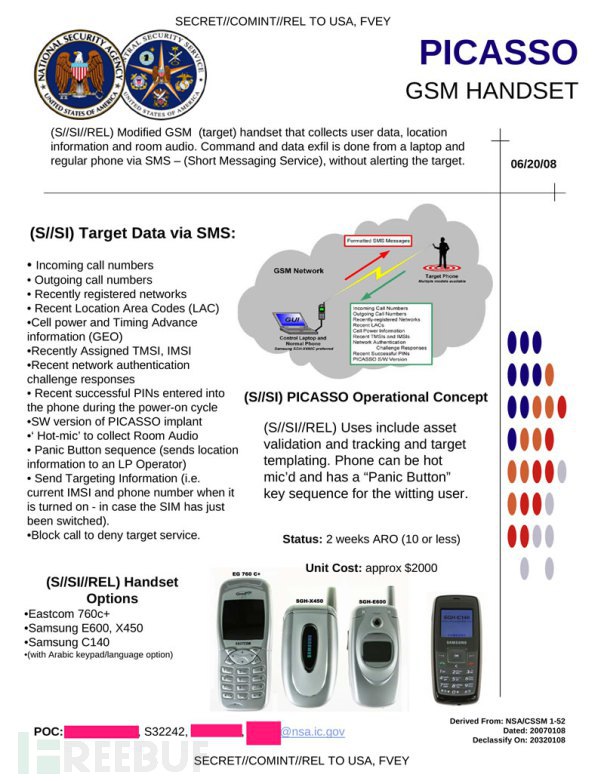

PICASSO修改GSM目标设备,收集用户数据、地理位置信息、房间内语音。而且只需要通过一台笔记本电脑发送普通的SMS短信就可以实现控制了。

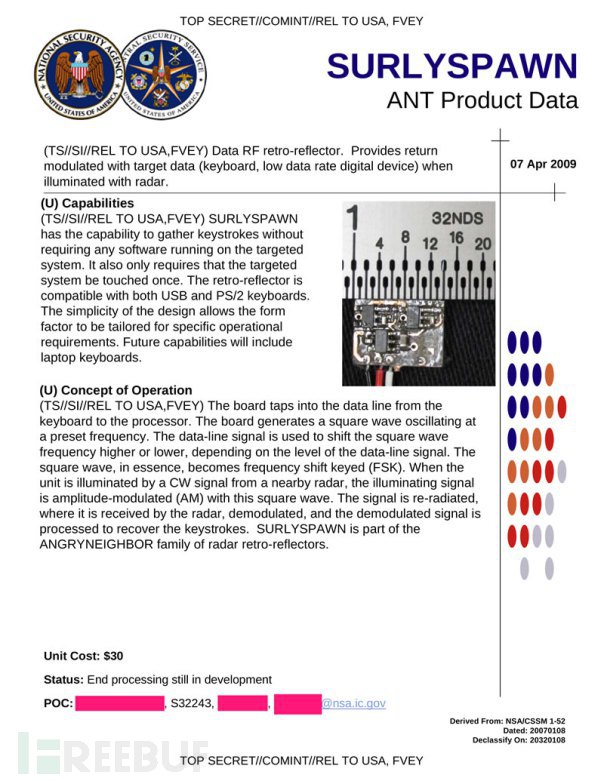

不需要安装软件就收集键盘记录的SURLYSPAWN

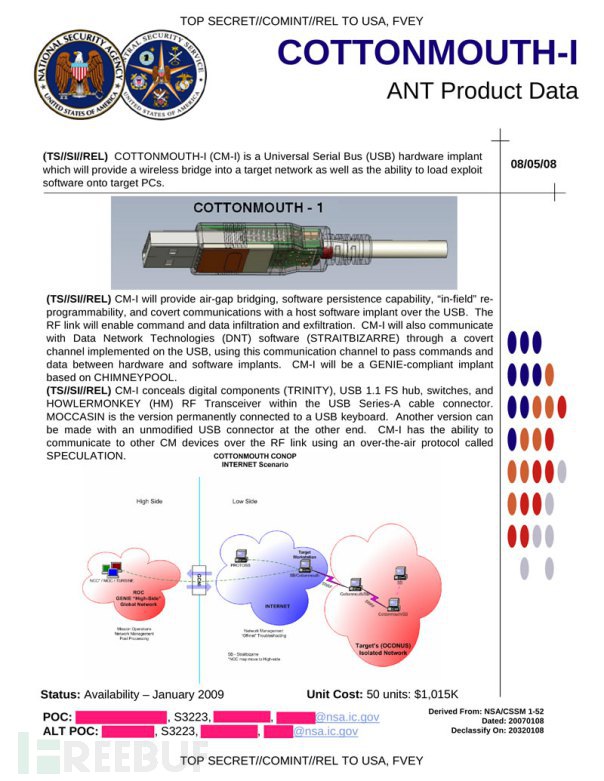

COTTONMOUTH-I它是一个USB硬件设备,可以提供无线桥接进入目标网络,具备加载漏洞利用代码到目标主机的能力。

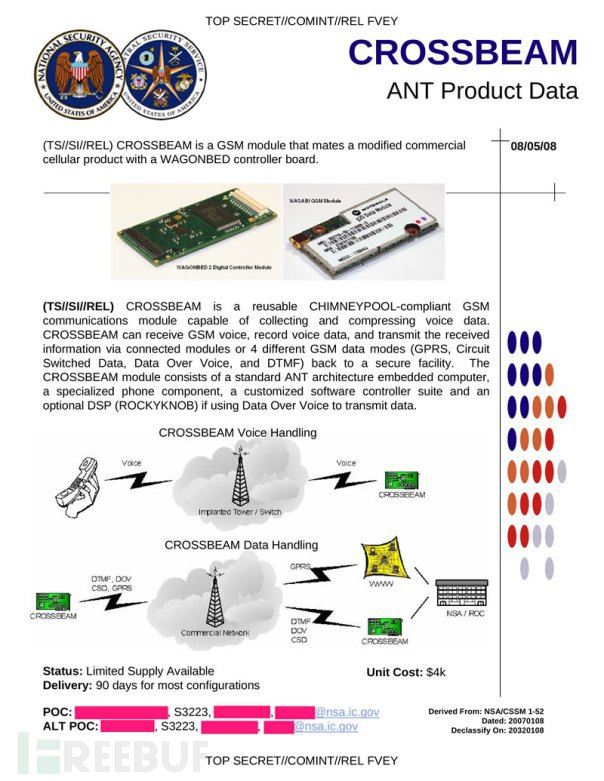

收集和压缩语音通讯数据的GSM模块CROSSBEAM

针对Thuraya 2520的TOTECHASER,针对GSMSIM卡的GOPHERSET,针对iPhone的DROPOUTJEEP,针对802.11无线设备的SOMBERKNAVE,RF传输的HOWLERMONKEY,针对PCI总线的GINSU,针对主板BIOS的SWAP,针对MBR的RATEMONK,内嵌式微型计算机系统SPARROWII,雷达系统PHOTOANGLO,能够扫描的平板电脑NIGHTWATCH,802.11无线漏洞利用工具NIGHTSTAND,针对Windows mobile的TOTEGHOSTLY2.0,针对EGSM的CYCLONE Hx9,GSM基站路由器TYPHONHX,持续信号雷达单元CTX4000,针对DNT的STUCCOMONTANA,针对GSM/UMTS/CDMA2000/FRS的ENTOURAGE,定位目标手持设备的坐标位置的WATERWITCH,MAESTRO-II,JUNIORMINT,TAWDRYYARD……

为免小伙伴们fan墙之苦,已经打包如下,请尽情享用。

下载:http://pan.baidu.com/s/1mgHOiLE

密码:e23q

当把四十多页的材料看完,不免惊叹,那些电影情节里才能有“高科技”,人家08年的时候已经玩烂了。差距何其大啊。

最后感谢@宫一鸣 在weibo中的无私奉献。把外面第一手资讯共享出来。

原文:http://www.freebuf.com/news/22073.html