摘要: “打砸抢”式攻击:Office文档直接推送勒索软件:AstraLocker 2.0(6.28) ReversingLabs 最近发现了一个新版本的AstraLocker 勒索软件 (AstraLocker 2.0),它直接从被用作网络钓鱼攻击的诱饵的Micro...

“打砸抢”式攻击:Office文档直接推送勒索软件:AstraLocker 2.0(6.28)

ReversingLabs 最近发现了一个新版本的AstraLocker 勒索软件 (AstraLocker 2.0),它直接从被用作网络钓鱼攻击的诱饵的Microsoft Office文件中分发。我们的分析表明,负责此次攻击的威胁行为者很可能从 2021 年 9 月 泄露的Babuk 勒索软件中获得了 AstraLocker 2.0 的底层代码。这两个攻击之间的联系包括共享的代码和活动标记,而用于支付赎金的 Monero 钱包地址与 Chaos Ransomware 团伙相关。

详细情况

在2021年首次确定AstraLocker是由一个同名网络犯罪集团使用的勒索软件Babuk的一个分支。Babuk集团运营着一个勒索服务平台,并将其软件授权给附属公司以进行攻击。

Babuk 于 2021 年初首次出现,并与一系列备受瞩目的攻击有关,包括 2021 年 4 月针对华盛顿特区地铁警察局的勒索软件攻击和数据泄露。2021年9月,Babuk集团自己也成了攻击目标,其源代码被盗并被泄露到了一个俄罗斯黑客论坛。

AstraLocker 恶意软件也出现在2021年,与Babuk同时出现。 AstraLocker 2.0 于2022年3月首次出现。

ReversingLabs 研究人员得出的结论是,由于2021年年中Babuk代码泄漏,负责此次攻击的威胁行为者可能获得了AstraLocker 2.0勒索软件的完整构建。该攻击的的许多要素使我们得出这一结论。 其中:AstraLocker 2.0 中的代码和活动标记与本文所述的Babuk 集团使用的加密程序一致。此外,攻击者还添加了 SafeEngine Shielden 打包器和稍微修改过的 Babuk 勒索提示。

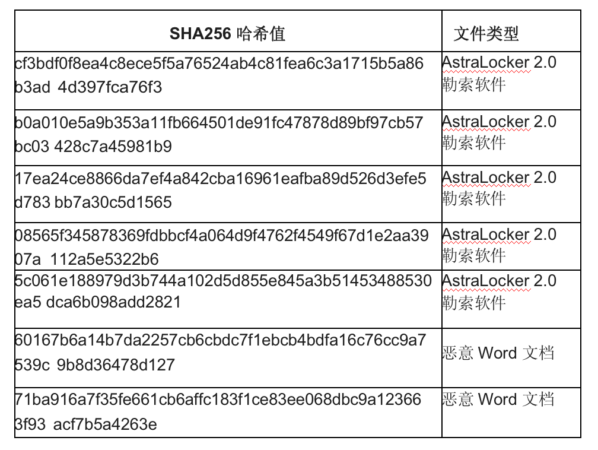

以下是由ReversingLabs确定的AstraLocker 2.0 IOC的哈希值。

参考链接

https://blog.reversinglabs.com/blog/smash-and-grab-astralocker-2-pushes-ransomware-direct-from-office-docs?&web_view=true