摘要: 工欲善其事,必先利其器,一些安全项目中选择正确的工具,能达到事半功倍的效果。下面就让安全君介绍下Burpsuite工具的使用吧。Burp Suite是Web应用程序测试的最佳工具之一,其多种功能可以帮我们执行各种任务.请求的拦截和修改,扫描web...

工欲善其事,必先利其器,一些安全项目中选择正确的工具,能达到事半功倍的效果。

下面就让安全君介绍下Burpsuite工具的使用吧。

Burp Suite是Web应用程序测试的最佳工具之一,其多种功能可以帮我们执行各种任务.请求的拦截和修改,扫描web应用程序漏洞,以暴力破解登陆表单,执行会话令牌等多种的随机性检查。由于Burpsuite功能强大,各项参数十分复杂,下面我们只着重于软件的主要功能,更多细节见https://support.portswigger.net/。

由于Burp的强大性,本文完整的讨论其功能特点(Burp软件版本1.6):

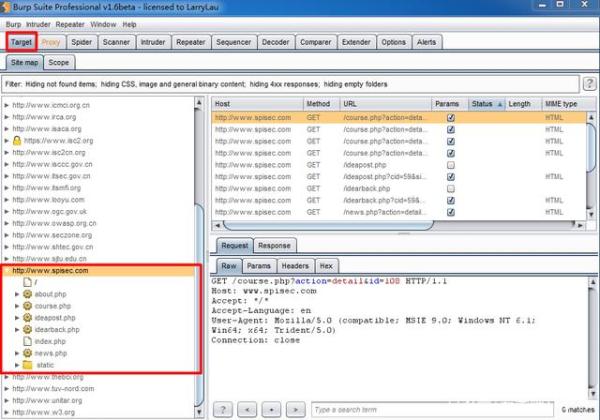

- Target(目标),渗透测试的目标URL。

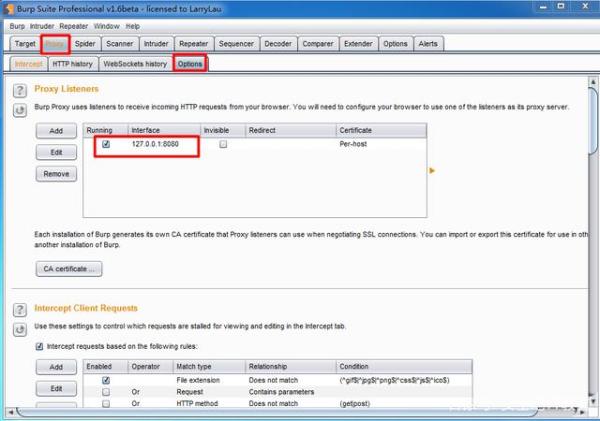

- Proxy(代理),Burp使用代理,默认端口为8080,使用此代理,我们可以截获并修改从客户端到Web应用程序的数据包。

- Spider(抓取),其功能是用来抓取Web应用程序的链接和内容等,它可以扫描出网站上的所有链接,通过这些链接的详细扫描来发现Web应用程序的漏洞。

- Scanner(扫描器),主要用来扫描Web应用程序的漏洞。

- Intruder(入侵),此模块有多种功能,如漏洞利用,Web应用程序模糊测试,暴力破解等。

- Repeater(中继器),重放,用来模拟数据包的请求与响应过程。

- Sequencer,此功能主要用来检查Web应用程序提供的会话令牌的随机性,并执行各种测试。

- Decoder(解码),解码和编码。

- Comparer(比较),比较数据包之间的异同。

- Extender(扩展),Burp的一些高级功能。

- Options(选项),Burp通用设置选项。

- Alerts(警告),Burp的一些状态提示。

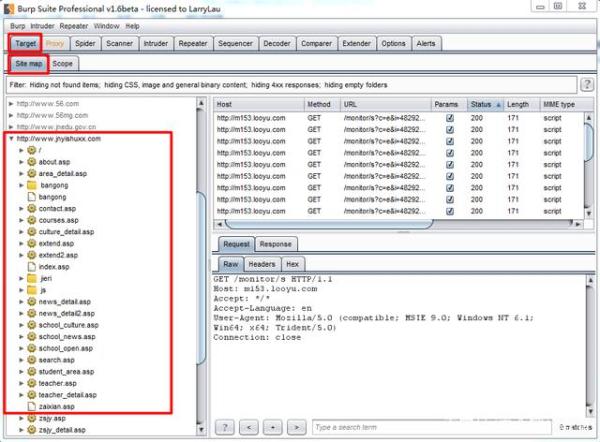

1) Target(目标)此模块以目录树的形式显示被抓取的URL。

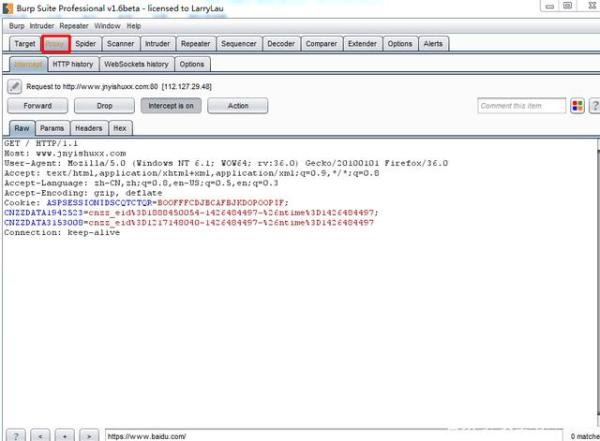

2) Proxy(代理)此模块主要有三种功能: 监听设置

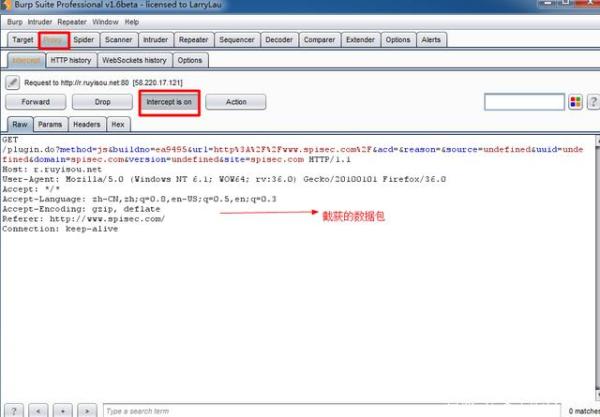

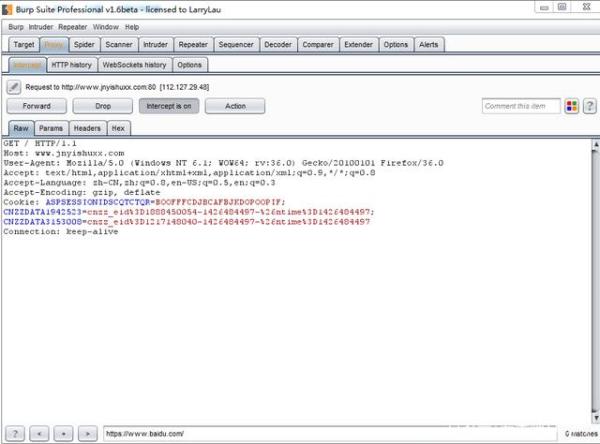

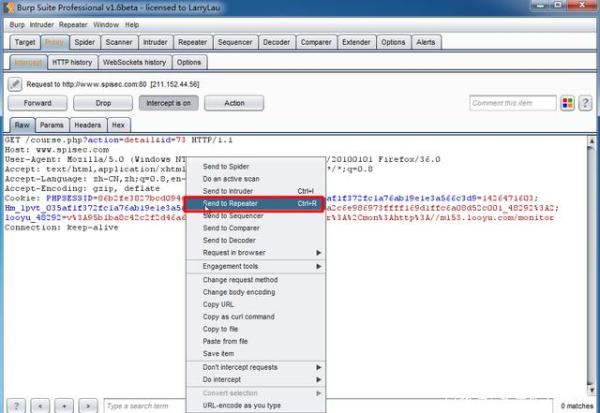

Burp默认以8080端口为监听端口,通过菜单下的选项按钮可以更改默认监听端口号。数据包截取

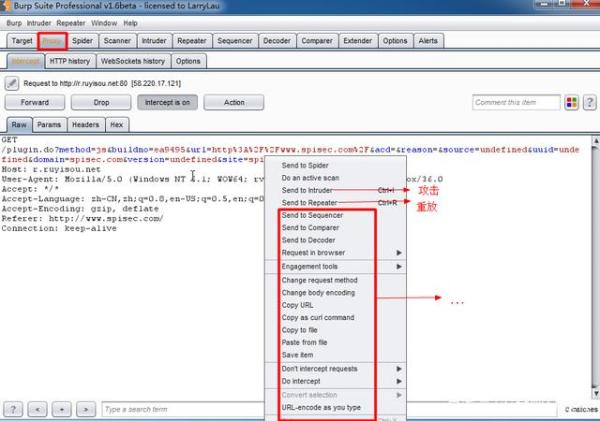

Burp通过“intercept is on”按钮来开启数据包截获功能。执行后续功能

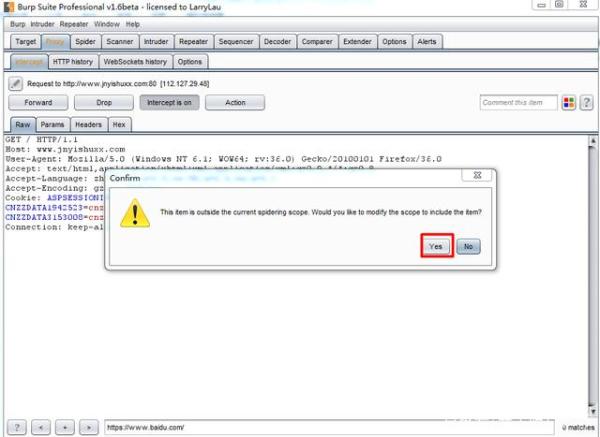

通过Burp代理功能抓取的数据包,可以执行后续的操作,如数据包重放,比较,攻击等等。3) Spider(抓取)此模块主要功能是扫描网站所有链接,具体操作如下:数据截取

发送数据到Spider并添加目标到作用域

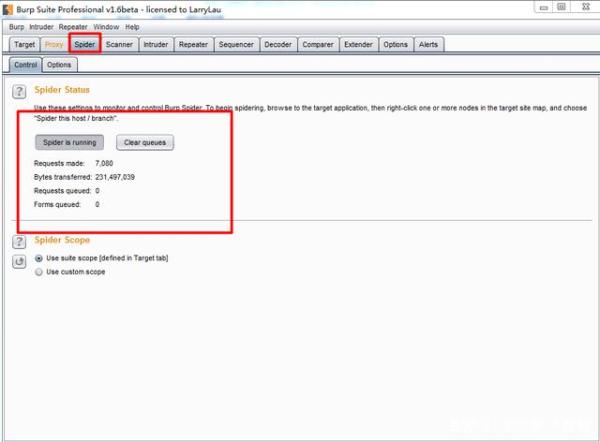

自动开始爬取

结果

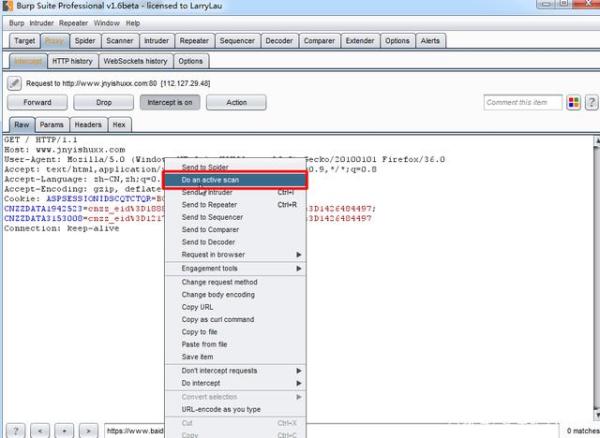

4) Scanner(扫描器)此模块用来扫描Web应用程序漏洞:截获数据

发送数据到Scanner

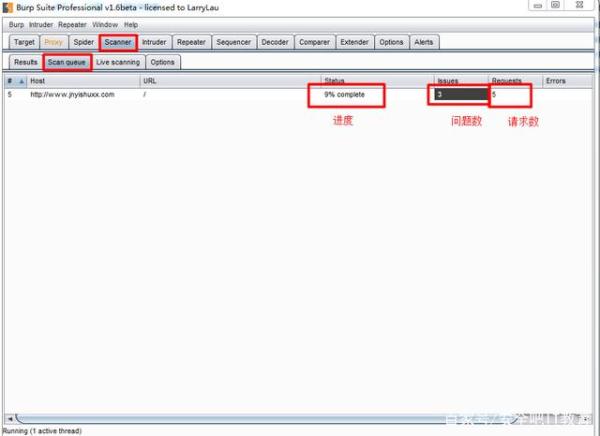

扫描进度

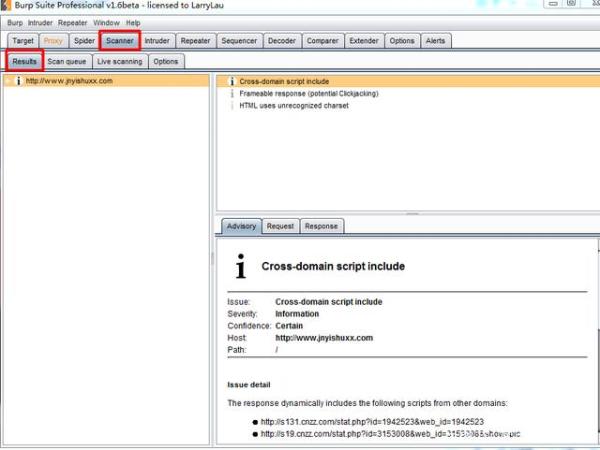

结果

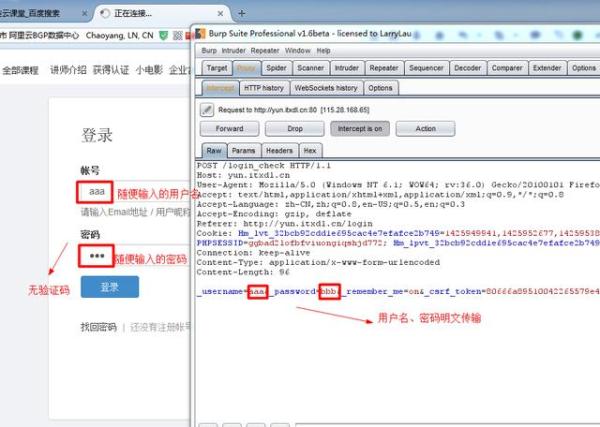

5) Intruder(入侵)此模块有多种功能,如漏洞利用,Web应用程序模糊测试,暴力破解等,以下只例举暴力破解功能:抓取明文登录表单

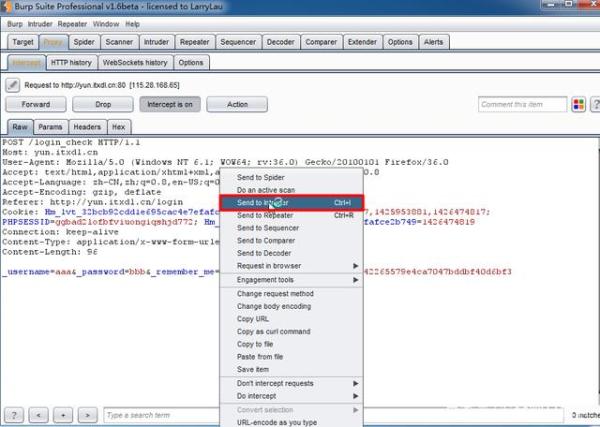

发送到攻击模块

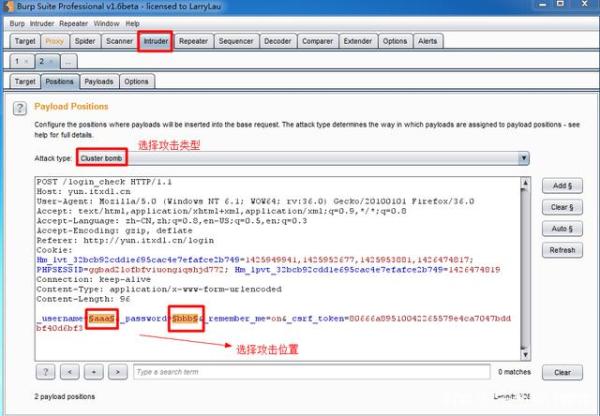

攻击类型及位置设置

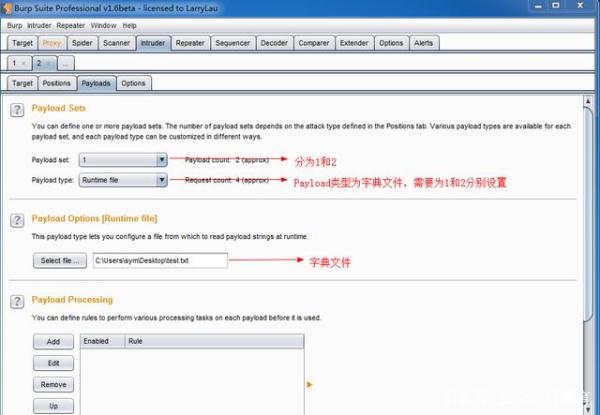

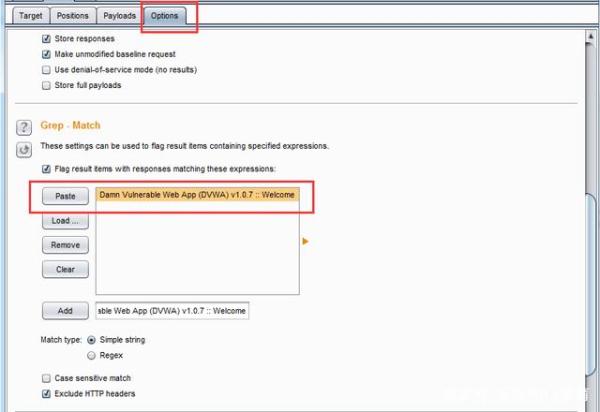

Payload设置

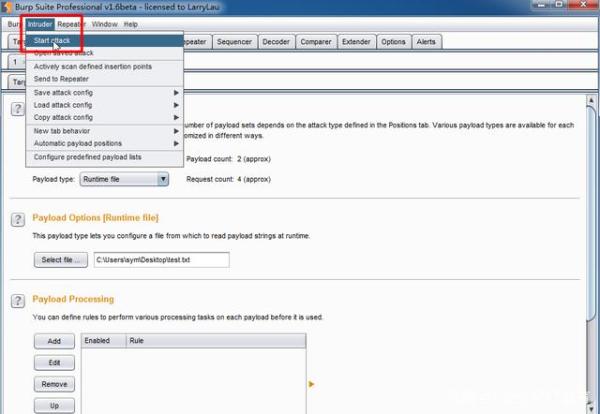

开始攻击

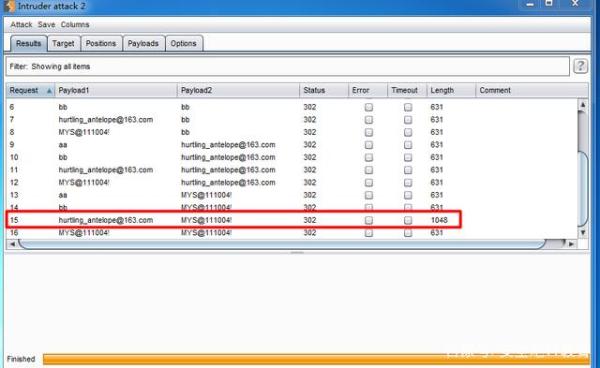

成功破解

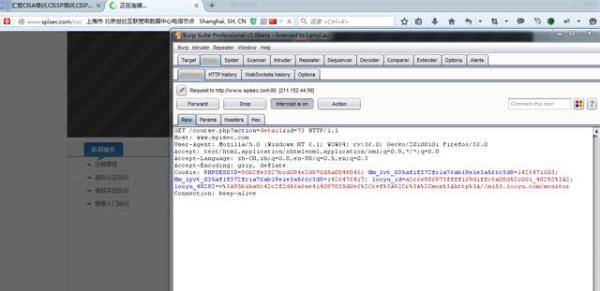

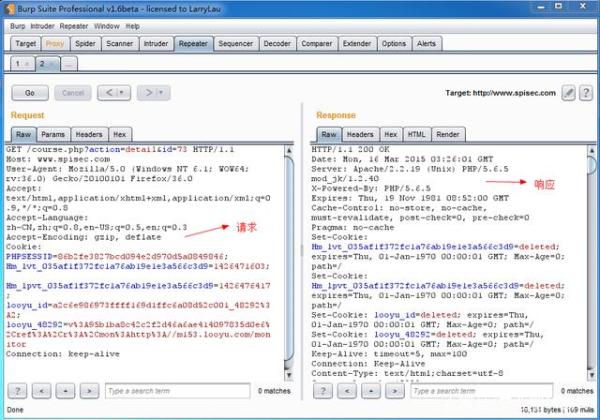

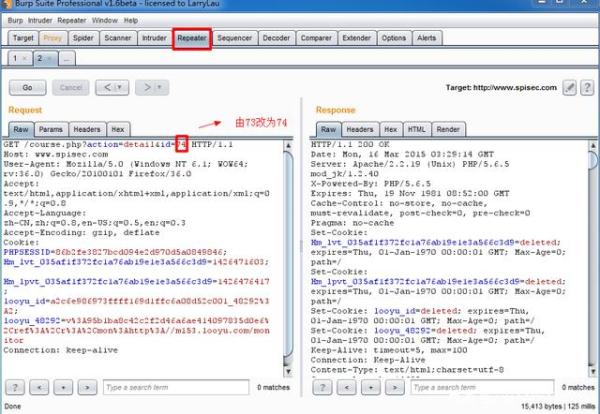

6) Repeater(中继器)数据包重放,模拟数据的请求与响应过程。过程如下:截获数据包

发送到Repeater

正常的请求与响应

修改参数值的请求与响应

由此可见,重放功能可以模拟数据包的请求与响应过程。

7) Sequencer此模块(用来检查Web应用程序提供的会话令牌的随机性.并执行各种测试)在实际渗透测试过程中,很少使用,故在此不多做描述。

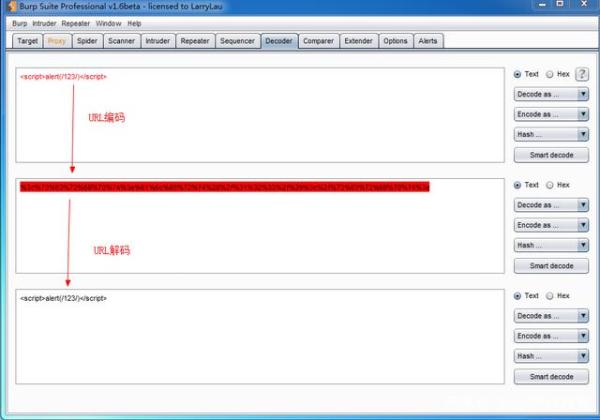

8) Decoder(解码)此模块主要用来各种编码及解码。

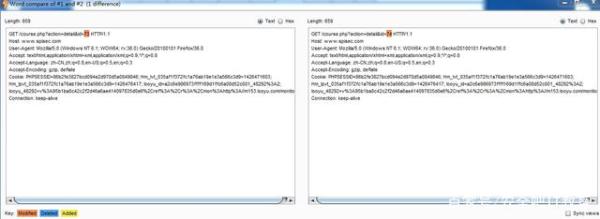

9) Comparer(比较)此模块主要用来比较数据之间的差异。

通过比较,得出73和74之间的微小差异。

10) Extender(扩展)此模块为Burp的高级功能,在实际使用中很少使用,感兴趣的同学可以自行研究。

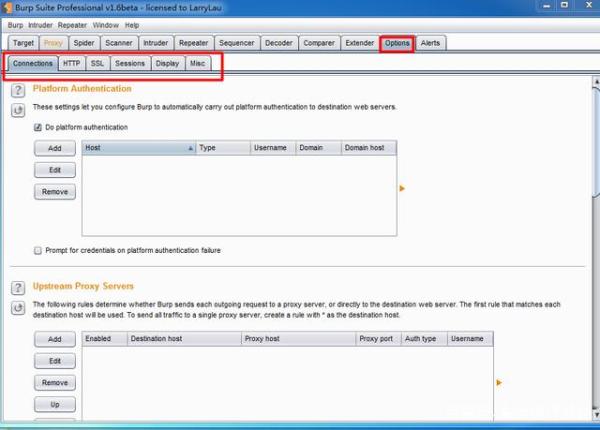

11) Options(选项)该模块主要用来设置Burp的一些通用设置,它具有全局性,影响整个Burp。具体细节我们不作过多描述:

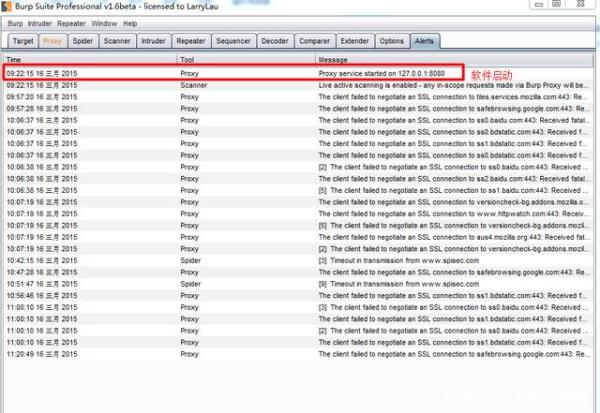

12) Alerts(警告)此模块主要用来显示一些Burp的状态信息,比如:开始、出错等等。

Burpsuite的优势显而易见 功能全面,满足渗透测试中绝大多数需求;部署简单。Burpsuite也有他的劣势 功能复杂,使用难度稍大; 由于工具过于集成,单一模块的功能不是太完善。