一般来说,像我这样的菜鸟还有众多的MM,对“骇客”这个称呼有种发自内心的崇拜感和惧怕感——为什么呢?在一般人眼里,骇客是无所不能的,可以来无影、去无踪,可以在网络世界里为所欲为。那么,在强大的对手面前,我们真的就束手无策吗?

我一直固执的这么认为,直到——我遇到KFSensor!

什么是KFSensor呢?用该软件帮助文档里面的一句话说就是:KFSensor is a honeypot based Intrusion Detedtion System (IDS)——KFSensor是一款基于入侵检测系统的蜜罐。

菜鸟要问了:什么是入侵检测(IDS)呢?IDS是一种防御技术,IDS主要通过监控网络和系统状态、行为以及系统资源的使用情况,来检测内部帐户的越权使用和外部的入侵企图。想想吧,有了入侵检测,你就可以完全的监控你的网络。基于主机的IDS可以凭靠各种日志获取骇客的蛛丝马迹,基于网络的IDS更可以对出入网络的每一个数据包进行捕获、分析。

菜鸟又要问了:蜜罐(Honeypot)?听名字比较诱人啊,好像比较好吃 🙂 蜜罐是一种专门为“诱拐”骇客设计的运行在网络上的系统。一般来说,蜜罐是一套包含有漏洞的系统或者模拟有漏洞系统的程序。比如我们可以找一台电脑,装上没有任何补丁的Windows 2000 Server,放一套千疮百孔的ASP程序,当然要没有重要数据的了。请相信,这样的机器放到网上是很受人“欢迎”的。然后呢?你就可以通过一些预先设置的程序捕获骇客的一举一动。比如你可以设置一个登陆脚本,捕获入侵者的用户名、密码、IP地址,可以装一个键盘记录软件记录骇客的每一次击键,可以……是不是有些兴奋了?Honeypot实际上是IDS的一个分支,一个非常有发展前途的分支。

KFSensor是一款基于IDS的Honeypot,所以它自然兼有IDS和Honeypot的特点,我们以KFSensor2.1.4为例进行学习。软件你可以在www.keyfocus.net下载得到,不过下载的时候要注册才显示下载地址,界面也是英文,比较繁琐。你也可以在我的小站www.youxia.org通过下载得到它的最新版本(广告 ^_^)。因为这是一款商业软件,我们下载的体验版只能免费使用14天——不过对我们学习来说这也足够了。

软件安装不说了,相信每个看这份杂志的都明白,否则只能说明你不适合做这份“看上去拥有很高技术含量却简单易行的还可以让众多MM崇拜你的工作”。^_^

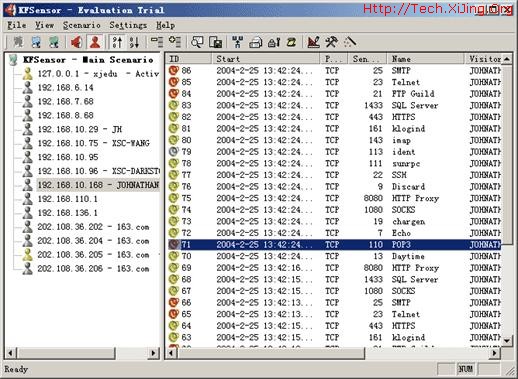

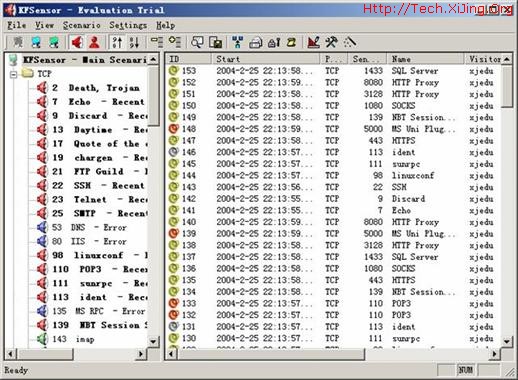

重启之后会有一个配置向导,基本上是一路回车的,当然如果你如果有疑问可以随时点击帮助获得技术支持。配置好之后让我们先来目睹一下KFSensor的“芳容”:(图1)

见到这个界面的时候,是不是感觉很清爽?所以千万要摒弃“功能强大就一定配置繁琐”的想法。看看菜单栏,只有File、View、Scenario、Settings和Help几项。说实话,光看菜单真的有点感觉KFSensor不中用。

关于File,我实在不想多说,无非是导数据、开关软件,即使比我还菜的也能看明白。只有一点需要注意,就是你可以选择把该软件作为系统服务来启动(Install AS System Service)。

View栏,主要是设置显示的方式,比如设置是否显示某项监控内容、按照时间显示事件等。有一项比较有特色,就是按照Ports显示或者按照Visitors显示。如果你选择前者,你会看到图1样子的界面,把所有的事件按照属于TCP协议或者UDP协议来分类。如果你选择按照Visitors显示,那么就是图2的样子:

所有的事件都按照Visitor的IP分类了。这样可以精确的查询来自某个主机的威胁。保证每次入侵机器进行的尝试操作都会记录下来。图2中显示的就是来自IP地址是192.168.10.168主机名是Johnathan的主机对服务器扫描时的情况。KFSensor还会按照事件的严重程度进行分类:Low、Medium和High,分别代表低度威胁、中度威胁和高度威胁,并且分别用颜色是灰色、黄绿色、红色的报警喇叭标注,很直观。

菜单栏第三项是Scenario(非常遗憾,我用金山词霸查到的意思居然是“场景、布景、场面”之类的,那就干脆还是用英文好了)。下面一共有六项,分别是:转

换Scenario、编辑Scenario、编辑激活Scenarios、编辑激活规则、编辑激活Proxy规则和编辑简单服务。

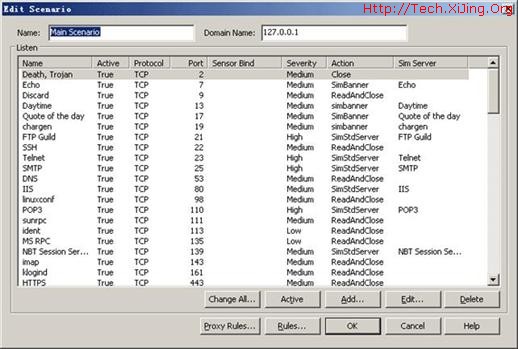

在Edit Scenarios中,你可以修改Scenarios的名称、IP地址以及更多的设置。(图3)

看到了双击“IIS”,我们可以把IIS的80端口的Listen状态改成False或者True,相当方便。当然我们也可以选择“Change All”来改变所有可以改变的项目:(图4)

可以选择绑定的地址,之后点击后面的“Change”,也可以一次设置端口监听模式是否时Active、可以设置这个事件的严重级别。当然你也可以添加一个监听的端口:(图5)

这样我们就添加了针对冰河的7626端口。

Edit Active Scenario、Edit Active Rules和Edit Active Proxy Rules和上面的过程差不多,我就不多说了,要不有“进行半重复性写作,浪费读者事件并骗取老编稿费”的嫌疑了。

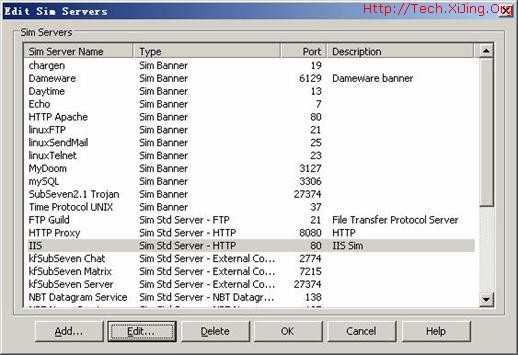

在Edit Sim Servers里面,我们可以看到设置服务的名称、类型、端口和描述。(图6)

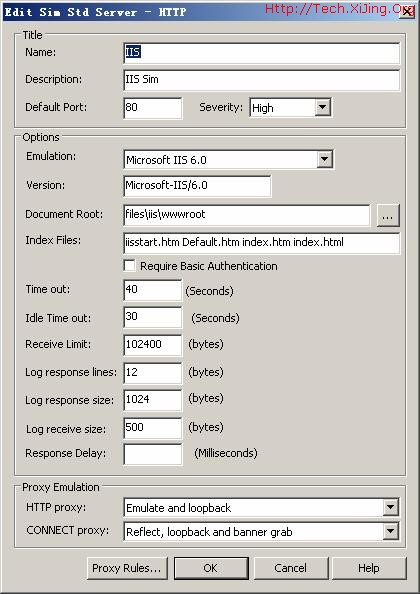

我们看一下最熟悉的IIS:(图7)

可以设置的项目很多,设置也简单,但是功能却绝对强大。你甚至可以在这里面设置IIS的路径、定义IIS首页文件名!

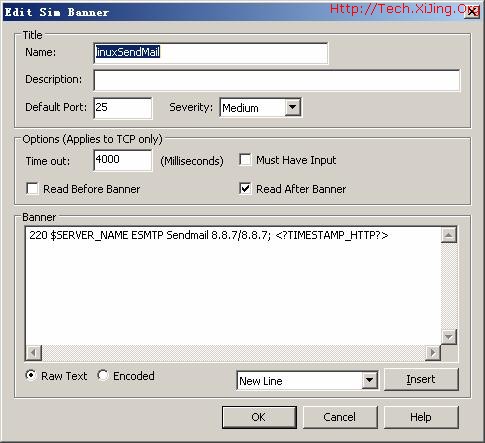

再看一下Linux的SendMail:(图8)

怎么样,功能绝对强大吧?想想,如果你把图8里面的Banner修改成“Qmail”,那么骇客会不会感到极度郁闷?^_^

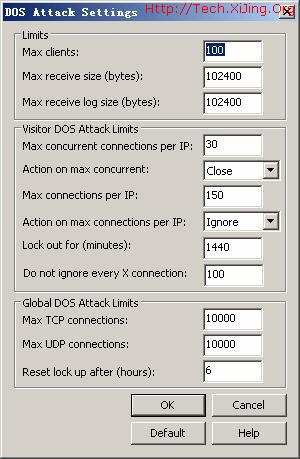

在Settings里面,我们可以设置一些关于KFSensor的东西。比如拒绝服务攻击(图9)、Email报警等等。无非添写几个数字、设置一下级别、添写一下地址。KFSensor让人充分体验到了“强大易用”的理念。

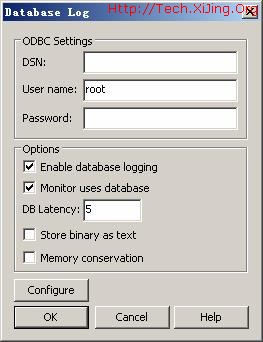

如果你的检测要求比较高,你甚至可以设置它把日志写入到SQL数据库中!(图10)当然前提是你必须安装SQL?Server或者MySQL。

上面罗罗嗦嗦的说了这么多基础性的东西,下面我们就来实际应用一下KFSensor,相信你一定会为他强大的功能所叹服!(其实游侠也同样为其831.13欧元或990.00美圆的售价叹服——比Windows还贵哦)

配置好KFSensor之后,打开Active Ports查看一下本机的活动端口,如果是图11这个样子,就证明KFSensor开始工作了:

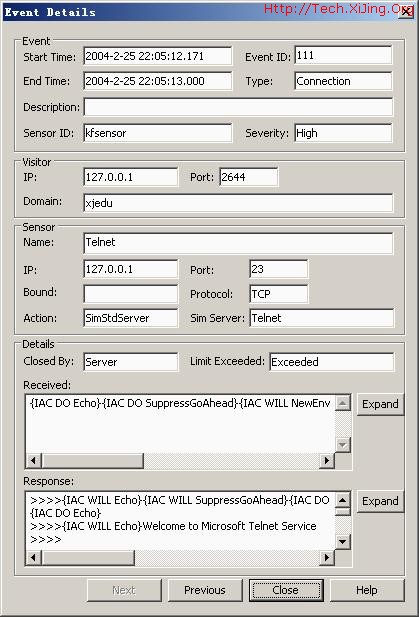

确认KFSensor开始工作之后,在命令提示符中敲上“telnet 127.0.0.1”回车,嘿嘿,耳边立刻传来“嘟——!”的报警声。同时任务栏的KFSenser图标开始闪烁,是表示最高级别的红色警报!(默认的对telnet报警级别是High,所以是红色警报)。同时在程序主窗口中新增一条记录,双击记录查看详细内容:(图12)

看到了?事件开始、结束的时间、类型(Connection)、访问者IP、端口(2644)、域名(xjedu)、监控名称(Telnet)、协议、收到的数据、响应数据……一应俱全。想想,如果你充当了一次骇客,久攻不下的时候,想到对方是用KFSensor这个只有1M的软件耍你、并且你的一举一动都在人家眼皮底下的时候……是不是很恐怖、很无奈啊?

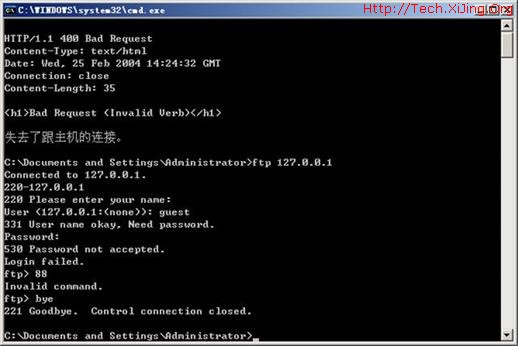

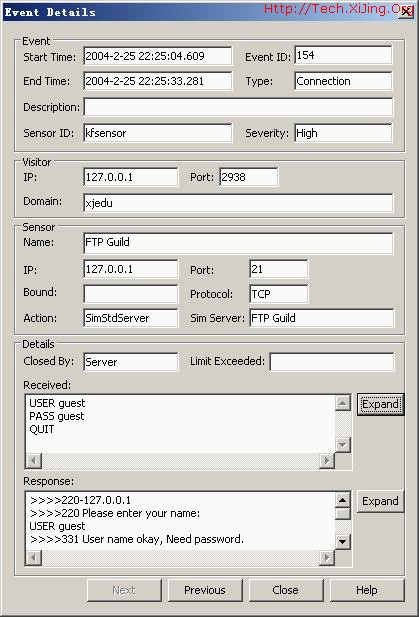

我们用FTP连接服务器,用户名guest、密码guest进入,然后bye。在命令提示符中显示如图13:

然后,我们看看KFSensor的记录:(图14)

看一下记录,Recevied中明确记录了你输入的数据。Response中呢?也许你看不到全部的数据,那么就点一下“Expand”:(图15)

想说什么呢?我们刚才在命令提示行操作的一切!想抵赖都没有理由啊!

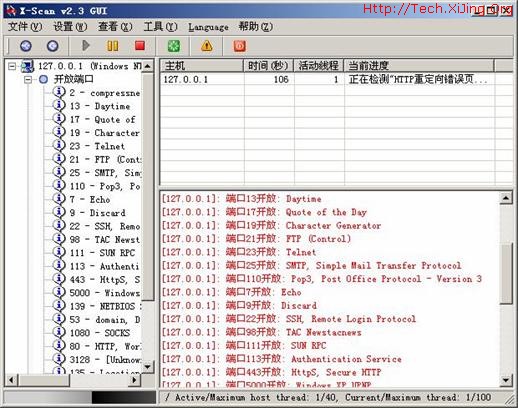

我们再用X-Scan 2.3扫描一下机器看看结果如何:(图16)

扫描的时候,你会发现很多和平时不一样的地方……为什么?——你说为什么?!难道我写这些东西白忙活啊??呵呵

当然,你扫描一开始,KFSensor就开始用“让骇客感到恐怖”的警报提示你了,当然,也有“灯光特效”,如果你设置了邮件报警,还可以发送报警邮件到你的电子信箱。

你会发现,X-Scan每扫描一个端口KFSensor会立刻进行时实记录。(图17)

这样,你还会担心你的服务器变成人家的肉鸡而自己还感觉良好吗?我想,有了KFSensor,管理员朋友们可以蒙头睡个好觉了吧(习惯hack人家的不要拿砖看着我啊)^_^

相对于其它安全技术,入侵检测的路还刚刚开始,它作为一门主动防御技术,是网络安全的重要组成部分。期待本文能对希望研究入侵检测技术的朋友有些启发。

文章就到这里,感谢《黑客防线》编辑ibicp的指导、感谢demonalex兄的无私帮助、感谢父母和MM哚啦的支持!

发表于:2004年4月《黑客防线》

如承蒙转载请注明发表于该期杂志,以及作者姓名,谢谢合作!

作者:张百川 (网名:网路游侠) https://www.youxia.org