在前面,游侠给大家介绍了数据库漏洞扫描的一些知识,并且发起了一次针对Oracle数据库的“授权扫描”,现在我们进行一次“弱口令扫描”,因为弱口令实在是数据库几乎最大的威胁,所以,在数据库漏洞扫描中专列了“弱口令扫描”。本项的目标依然是Oracle数据库。

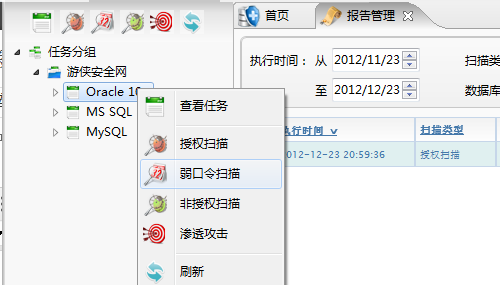

发起扫描的方式如前面文章所言,在任务上鼠标右键“弱口令扫描”

数据库漏洞扫描会列出任务包含的数据库服务器地址,填入数据库登录信息,这里用户名是sys,连接身份是sysdba

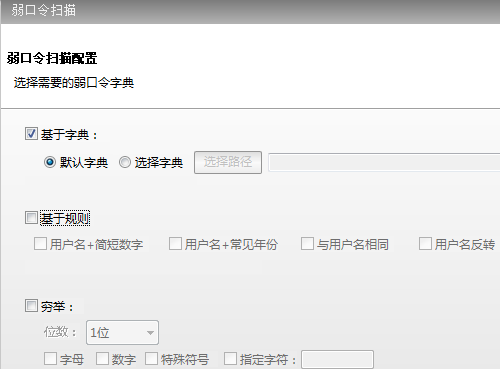

接下来进行弱口令扫描配置,我选择的默认字典,有上万个常见的弱口令,当然你也可以基于规则进行扫描,或者穷举。

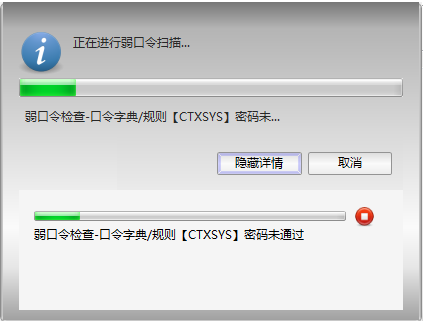

确认后就开始自动尝试Oracle数据库的弱口令了,并且会有实时扫描状态显示:

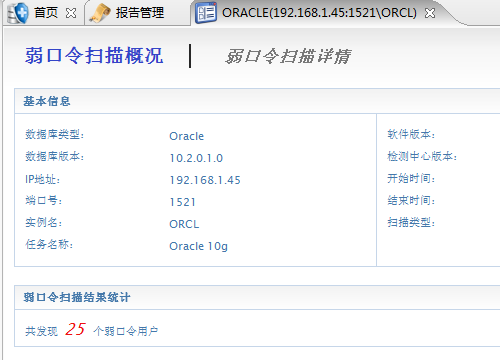

扫描完毕后会列出数据库弱口令扫描概况,我们看到发现25个弱口令用户。

导出弱口令扫描报告:

列出了用户名、密码、用户状态、破解方式、等级。

利用数据库漏洞扫描系统可以很方便的评估各类常见数据库的密码强壮程度,适合用于日常的数据库安全评估、等级保护测评等场合。

本“数据库漏洞扫描”专题共6篇文章,地址:

- 利用数据库漏洞扫描评估数据库安全性 6 渗透攻击

- 利用数据库漏洞扫描评估数据库安全性 5 非授权扫描

- 利用数据库漏洞扫描评估数据库安全性 4 弱口令扫描

- 利用数据库漏洞扫描评估数据库安全性 3 授权扫描

- 利用数据库漏洞扫描评估数据库安全性 2 创建扫描任务

- 利用数据库漏洞扫描评估数据库安全性 1 概述

作者:张百川(网路游侠)www.youxia.org 转载请注明来源!谢谢

标签: 弱口令, 弱口令扫描, 数据库, 数据库安全, 数据库弱口令, 数据库扫描, 数据库漏扫, 数据库漏洞扫描