近日,全球性的网络安全设备供应商Fortinet(飞塔)所提供的防火墙被曝存在后门,属于高危漏洞。,攻击者可以通过这个后门,直接获取防火墙控制权限,执行攻击行为,比如抓取流量监听、DNS欺骗、建立隧道进入企业内网等。本文对该漏洞进行了分析及验证方法,并给出相应防护方案。

漏洞基本情况

2016年1月12日,绿盟科技威胁响应中心监测到国外社交网站Twitter上开始散播FortiGate防火墙存在SSH后门事件,FortiGate(飞塔防火墙)是Fortinet(飞塔)公司推出的网络防火墙产品。

消息一经传出,攻击利用代码已经在互联网上传播,扩散速度较快,同时考虑到该设备在中小企业及服务运营商领域应用较为广泛,而且防火墙设备升级需要一定的时间,所以存在较大风险。目前相关情况如下:

什么是SSH

SSH是(Secure SHell protocol) 的简写,便于在不安全网络上提供安全的远程登录及其它安全网络服务的协议,保护信息传输的安全性。FortiGate防火墙用这个协议来保障远程管理过程中的信息传输安全性。

漏洞产生的原因

虽然用了SSH来保护信息传输安全,但由于FortiGate防火墙Fortimanager_Access用户的密码采用了较为简单的算法来生成,并且未对其返回值做特别保护,每次SSH Fortimanager_Access@xxx.xxx.xx.xx都可以看到返回一串数字,利用返回的数字结合exp中的字符串就能得到验证的密码,攻击者很容易将其破解,从而可以控制防火墙设备,进入企业或组织内部,获取信息或者进行更多攻击行为。

近日,Fortinet(飞塔)公司发布声明称,这是一个2014年就被内部安全审查发现的问题,属于管理协议的bug,而不是主观故意的“后门”,并且暂未接收到用户报告称设备在互联网被黑客攻击。

存在漏洞的设备版本

漏洞影响FortiNet FortiOS 4.3.0 to 4.3.16,FortiNet FortiOS 5.0.0 to 5.0.7版本,而 FortiNet FortiOS 4.3.17以及更高版本、FortiNet FortiOS 5.0.8以及更改版本不受影响;

漏洞影响分析

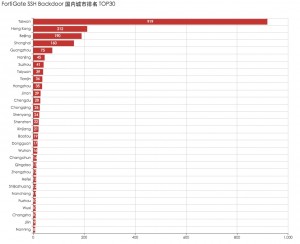

截止到2016年1月14日,绿盟科技Seer广谱平台检测到互联网上约有8万多台Fortigate设备,其中有30%的设备存在漏洞,中国范围内存在漏洞的Fortigate设备有2285台。

全球漏洞分布图

这些存在漏洞的设备在国内各城市分布如下,排名前几位的城市包括,台湾(919)、香港(212)、北京(190)、上海(160)、广州(75)。

国内城市排名

漏洞分析

针对网络上流传的SSH漏洞,绿盟科技的威胁响应专家对漏洞情况进行了验证,确认该漏洞确认可以导致攻击者控制防火墙的情况发生,同时根据验证过程,给出了漏洞扫描方案,便于各企业及组织对业务环境中的Fortigate设备进行安全性评估。

漏洞验证

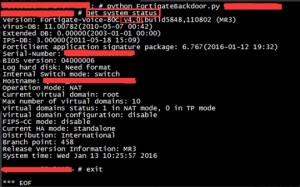

我们在测试环境中随机选择了一台FortiGate设备进行了测试。从如下截图可以看到,利用该SSH后门漏洞获得直接控制Fortigate设备,执行任意操作。

SSH

如果执行“show system global”,则可以看到查看主机名和管理端口命令,显示结果如下:

show system global

如果输入“get system status”查看系统状态命令,则可获取FortiGate 详细的系统信息,包括其设备版本、病毒库、IPS规则库、FortiClient应用签名包、序列号、BIOS版本、主机名、运行模式、虚拟域名状态、系统时间信息等,这些信息的获取将为攻击动作提供极大的便利。

漏洞扫描

绿盟科技建议部署了FortiGate防火墙的用户及时自查是否存在该漏洞,以防被恶意攻击者利用。绿盟远程安全评估系统(RSAS)已发布紧急检测插件,请绿盟RSAS用户及时到绿盟科技官网的软件升级界面下载相关升级包,对业务资产进行检测。

绿盟远程安全评估系统

此外,绿盟云上的极光自助扫描服务也已实现FortiGate SSH后门漏洞的在线检测。绿盟极光自助扫描申请试用页面:

https://cloud.nsfocus.com/#/krosa/views/initcdr/productandservice?pid=0&sid=0

防护方案

固件升级

飞塔公司在其官方网站对此事件进行了说明,虽然没有提供相关补丁,但可以通过版本升级的方式解决该问题,升级的版本信息为:

- FortiOS分支4.3:升级到FortiOS 4.3.17或更高版本;

- FortiOS分支5.0:升级到FortiOS 5.0.8或更高版本;

升级办法 升级的方法包括console串口命令行、telnet命令行、web页面操作等,请所有FortiGate相关产品用户,尽快通过其官方渠道下载最新的固件(firmware build)http://support.fortinet.com/

产品防护

请该产品的用户尽早升级固件版本,并采用其入侵防护策略中的《SSH登录请求认证》策略,加强对SSH登录认证请求的排查和防护。

如果条件限制不能及时升级版本,绿盟科技入侵防护产品的安全专家建议:

- 在所有接口禁用通过SSH连接进行管理访问,尽量使用web界面或串口访问。

- 如果必须使用SSH访问,建议利用本地策略进行限制,仅允许最小范围的授权IP组访问访问FortiGate防火墙。

威胁情报

威胁情报

威胁情报的获取及响应都体现了防御能力的建设程度,威胁情报服务体系至少包含了威胁监测及响应、数据分析及整理、业务情报及交付、风险评估及咨询、安全托管及应用等各个方面,涉及研究、产品、服务、运营及营销的各个环节,绿盟科技通过研究、云端、产品、服务等立体的应急响应体系,向企业和组织及时提供威胁情报,并持续对对匿名者攻击事件进行关注,保障客户业务的顺畅运行。

如果您对我们提供的内容有任何疑问,或者需要了解更多的信息,可以随时通过在微博、微信中搜索绿盟科技联系我们,欢迎您的垂询!

关于绿盟科技

![]()

绿盟科技

北京神州绿盟信息安全科技股份有限公司(简称绿盟科技)成立于2000年4月,总部位于北京。在国内外设有30多个分支机构,为政府、运营商、金融、能源、互联网以及教育、医疗等行业用户,提供具有核心竞争力的安全产品及解决方案,帮助客户实现业务的安全顺畅运行。

基于多年的安全攻防研究,绿盟科技在网络及终端安全、互联网基础安全、合规及安全管理等领域,为客户提供入侵检测/防护、抗拒绝服务攻击、远程安全评估以及Web安全防护等产品以及专业安全服务。

北京神州绿盟信息安全科技股份有限公司于2014年1月29日起在深圳证券交易所创业板上市交易,股票简称:绿盟科技,股票代码:300369。

如果您需要了解更多内容,可以加入QQ群:486207500

标签: FortiGate SSH漏洞, SSH漏洞分析, SSH漏洞分析及防护方案, 漏洞影响分析, 绿盟科技, 防火墙控制权限, 防火墙被曝 后门