年终总结已搞定

年会喜得阳光普照奖

车票已买好,零食已就位

又到了一年一度最激动的时刻了

——广大社畜们即将踏上回家的旅途

可谓,万事俱备,只待吉时

不过,岁末年初之时,也是群魔乱舞之日

勒索病毒纷纷开始了节假日问候“礼包”

攻击量也像抢票回家的热度,一路看涨

试想,如果春节期间突然收到了一份勒索信

那么,你的假期计划~~~

▽

无异于遭受了一记暴击伤害!

近日,某大型企业内部业务数据库就与勒索病毒来了场遭遇战,所有数据均被加密,对该企业正常运营造成严重影响。

一次被黑,全盘上锁

2020年1月7日,美创技术服务工程师接到一通紧急电话,客户发现其内部业务数据库被勒索病毒攻击,所有数据被加密,想尽各种办法也于事无补。

勒索病毒就像是流行感冒会迅速在内网设备进行横向传播感染,为及时了解情况,将损失减至最小。当务之急,美创技术服务工程师第一时间协助客户进行数据恢复,并对客户中毒机器排查以确定病毒入侵来源,以进行针对性防护。

抽丝剥茧,一步步探究,美创技术服务工程师排查发现:

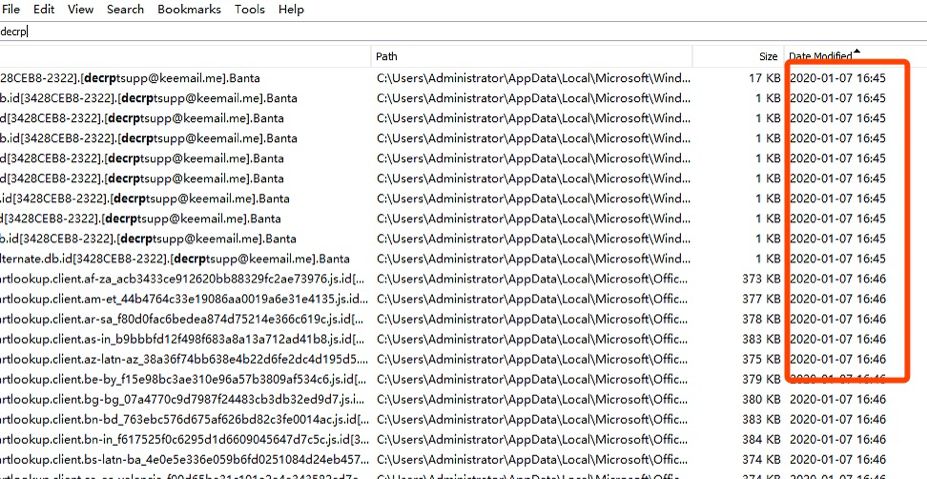

该公司服务器于16:14分被入侵并植入相关勒索病毒,根据加密后缀id.[3428CEB8-2322].[decrptsupp@keemail.me].Banta判断,该病毒为Photos勒索病毒,病毒加密时间在1月7日16:45分。

点击添加图片描述(最多60个字)

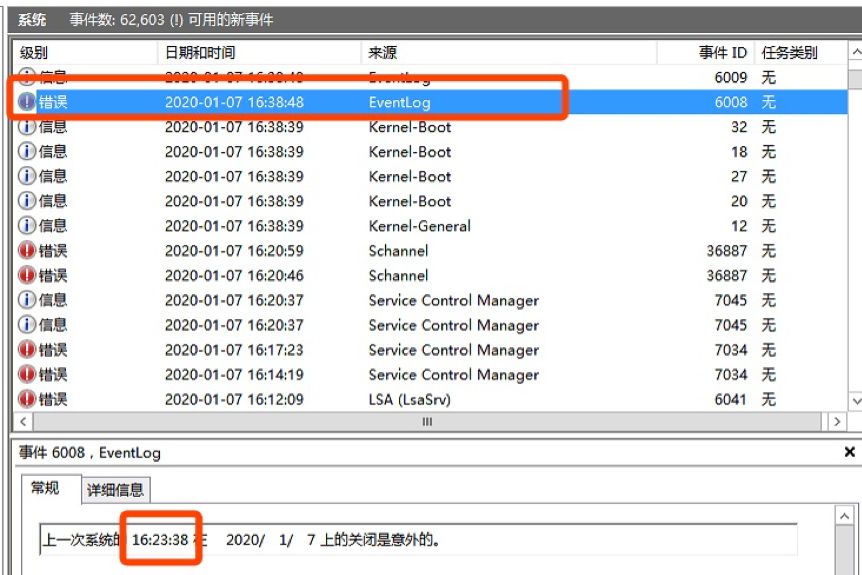

点击添加图片描述(最多60个字)通过系统日志检查,系统于16:23:38 中毒服务器被恶意重启,并与16:38启动完成。因此由于服务器重启,自动调用相关勒索病毒,从而在16:44左右加密文件,导致文件无法正常打开。

点击添加图片描述(最多60个字)

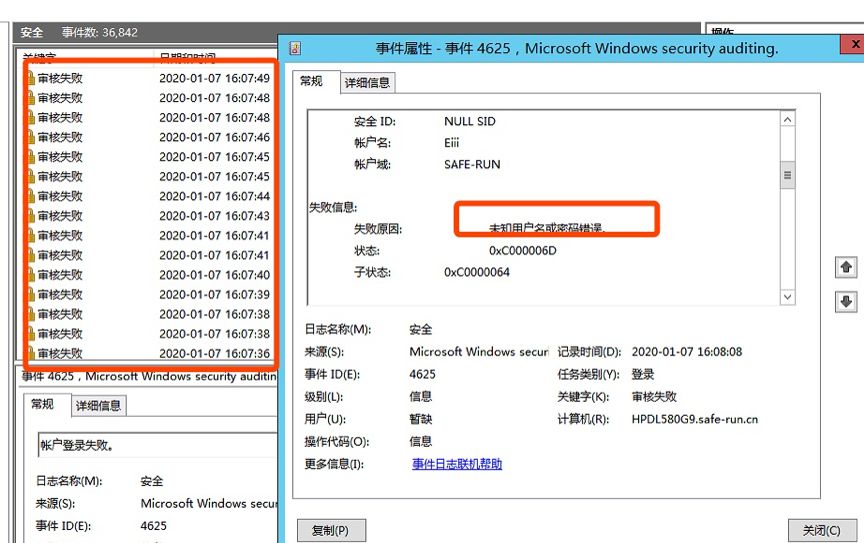

点击添加图片描述(最多60个字)而黑客则是通过RDP爆破手段攻入该服务器,被爆破用户名为Administrator 。

点击添加图片描述(最多60个字)

点击添加图片描述(最多60个字)对于很多未曾亲身遭受勒索侵害的用户来说,可能会感觉勒索病毒与自身遥不可及。但无数声泪俱下的事实又告诉我们,躺着也是会中枪的,甚至是第二枪。

防御拦截“锦囊妙计”

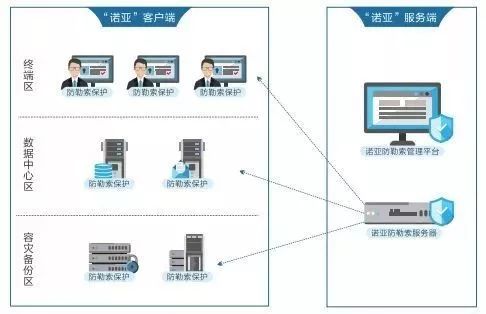

为了避免此类事件再次发生,该企业从防删除、防加密入手,选择了这款基于零信任、守白知黑原则的防勒索产品——【诺亚防勒索系统】,部署在重要数据服务器和PC端,开启默认保护模式,确保只有被允许的合法操作才能被执行,一切未被允许的操作都被禁止,避免勒索病毒对文件的加密和修改。

点击添加图片描述(最多60个字)

点击添加图片描述(最多60个字)诺亚防勒索系统分为后台管理中心和前端代理,通过后台管理中心从信任应用、应用保护、文档保护三个层面设置安全策略,并且下放到各个代理的终端,根据策略进行相应的安全防护操作。

比如,数据库无法通过后缀保护,美创独创应用白名单技术,指定Oracle、SqlServer、DB2等数据库类型和信任可执行程序为“白名单”,添加需要保护的现有的数据库文件,那么,只有创建者才拥有“写”权限,未授权执行程序试图修改数据库文件,将认定为可疑勒索事件,及时被拦截。

通过配置策略,对非结构化文件进行保护,只允许某些应用程序具有”写“权限。如*.docx、*.xlsx等文件,限制只有office和WPS有写权限,其他软件(含勒索软件)不能篡改。

针对挂号机、自助查询机等哑终端,是运行特定的应用软件的,诺亚防勒索系统提供“堡垒模式”,确保只有可信任的软件可以运行,其他任何新的软件都无法运行,勒索软件入侵后运行失败,从而无法破坏或加密数据。

岁末年初,群魔乱舞

每年春节前后,各个不法分子都会在众人放松警惕的时候,“突击”年前“业绩”,进行大规模病毒入侵。

美创科技安全实验室根据威胁情报发现,各勒索家族并未因为岁末的到来而进入休整期,反而有群魔乱舞之势,据悉,phobos病毒家族的actin勒索病毒已经攻击多家企业。

此外,1月14日,十岁的Windows 7刚刚停服, 就捕获到了一个针对IE浏览器的安全漏洞,据称,该漏洞可植入勒索病毒,一旦中招将任黑客“宰割”,而国内Windows 7 PC用户比例高达47.88%。

伴随勒索病毒的野蛮蔓延与变种频现,企业安全将再度迎来新一轮的威胁挑战。

点击添加图片描述(最多60个字)

点击添加图片描述(最多60个字)过好“安心年”,需有备无患。对此,美创安全实验室提醒大家,做好以下防御措施,加强自身信息安全管理能力:

1、避免重要服务器的敏感端口暴露在互联网平台,如445、3389端口;

2、修改服务器远程登录账号密码为强密码,建议密码包含数字、字母、特殊字符8位以上;

3、更新系统高危漏洞补丁(ms17-010),如无必要,关闭445端口。相关补丁地址如下:

https://docs.microsoft.com/zh-cn/security-updates/securitybulletins/2017/ms17-010

当然还有稳妥的方法了解一下,及时安装美创诺亚防勒索系统,防止再次被勒索病毒攻击并做好重要数据的备份。