知名安全网站 KrebsOnSecurity近日发文称,以芯片为基础的信用卡和借记卡的设计,是为了让盗刷设备或恶意软件无法在你通过蘸取芯片而非刷卡条付款时克隆你的卡。但最近一系列针对美国商户的恶意软件攻击表明,盗贼正在利用某些金融机构实施该技术的弱点,绕过关键的芯片卡安全功能,有效地制造可用的伪卡。

传统的支付卡将持卡人的账户数据以纯文本形式编码在磁条上,磁条可以被窃取设备或偷偷安装在支付终端上的恶意软件读取和记录。然后,这些数据可以被编码到任何其他带有磁条的东西上,并用于进行欺诈性交易。

较新的基于芯片的卡采用了一种被称为EMV的技术,对存储在芯片中的账户数据进行加密。该技术导致每次芯片卡与芯片功能的支付终端交互时,都会产生一个独特的加密密钥–称为令牌或 “cryptogram”。

实际上,所有基于芯片的卡片仍然有很多相同的数据,这些数据存储在卡片背面的磁条上编码的芯片中。这主要是出于向后兼容性的考虑,因为许多商家–尤其是美国的商家–仍然没有完全实现芯片卡读卡器。这种双重功能还允许持卡人在卡的芯片或商家的EMV终端因某种原因发生故障时,可以刷磁条。

但EMV芯片与磁条上存储的持卡人数据有重要区别。其中之一是芯片中的一个被称为集成电路卡验证值或简称 “iCVV “的组件–也被称为 “动态CVV”。iCVV不同于存储在物理磁条上的卡验证值(CVV),它可以防止从芯片中复制磁条数据,并利用这些数据制造伪造的磁条卡。iCVV和CVV值都与卡背面明显印制的三位数安全码无关,主要用于电子商务交易或通过电话进行卡片验证。

EMV方式的魅力在于,即使有盗刷者或恶意软件成功拦截到芯片卡浸泡时的交易信息,这些数据也只对这一次交易有效,应该不会让盗贼继续用它进行欺诈性支付。

然而,为了让EMV的安全保护措施发挥作用,发卡金融机构部署的后端系统应该检查当芯片卡浸入芯片读卡器时,只出示iCVV;反之,刷卡时只出示CVV。如果这些在某种程度上与某一交易类型不一致,金融机构就应该拒绝该交易。

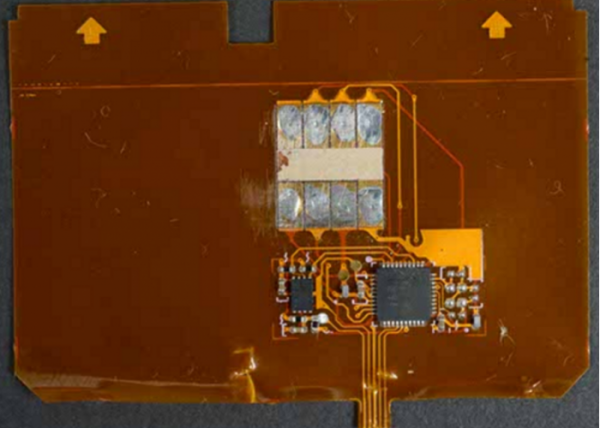

问题是,并不是所有的金融机构都以这种方式正确地设置了他们的系统。不足为奇的是,盗贼多年来一直知道这个弱点。2017年,Brian Krebs 曾写过一篇关于 “闪烁器 “日益盛行的文章,这是一种为拦截芯片卡交易数据而制作的高科技银行卡盗刷装置。

最近,Cyber R&D实验室的研究人员发表了一篇论文,详细介绍了他们是如何测试欧洲和美国10家不同银行的11种芯片卡实现的,研究人员发现他们可以从其中的4种芯片卡中采集数据,并创建克隆的磁条卡,并成功地用于放置交易。

现在有强烈的迹象表明,Cyber R&D Labs详述的同样的方法正在被销售终端(POS)恶意软件用于捕获EMV交易数据,然后可以转售并用于制造基于芯片卡的磁条副本。

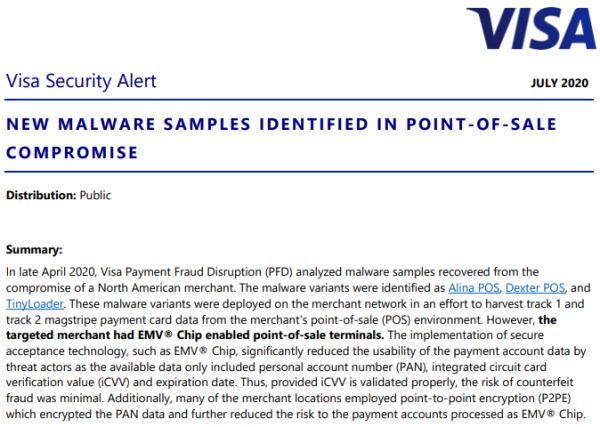

本月早些时候,全球最大的支付卡网络Visa发布了一份安全警报,内容涉及最近发生的一起商户泄密事件,已知的POS恶意软件系列显然被修改为针对EMV芯片的POS终端。

“安全接受技术的实施,如EMV®芯片,大大降低了威胁行为者对支付账户数据的可用性,因为可用数据仅包括个人账户号码(PAN),集成电路卡验证值(iCVV)和到期日期,”Visa写道。“因此,只要iCVV得到正确的验证,假冒欺诈的风险是最小的。此外,许多商户所在地采用了点对点加密(P2PE),对PAN数据进行加密,进一步降低了以EMV芯片处理的支付账户的风险。”

Visa没有列出受影响商户的名字,但美国东北部的连锁超市Key Food Stores Co-Operative Inc.似乎也发生了类似的事情。Key Food最初在2020年3月披露了一起银行卡数据泄露事件,但两周前更新了咨询,澄清EMV交易数据也被截获。

“涉及的商店地点的POS设备是启用EMV的,”Key Food解释说。“对于这些地点的EMV交易,我们相信只有卡号和到期日会被恶意软件发现(但不会发现持卡人姓名或内部验证码)。”

虽然Key Food的声明在技术上可能是准确的,但它掩盖了一个现实,即在发卡银行没有正确实施EMV的情况下,被窃取的EMV数据仍然可以被欺诈者用来创建磁条版的EMV卡呈现在被入侵的商店收银机上。

此前欺诈情报公司Gemini Advisory发布了一篇博客文章,提供了更多关于最近的商户入侵事件的信息–包括Key Food,在这些事件中,EMV交易数据被窃取,并最终在迎合盗卡者的地下商店出售。

“这次数据泄露事件中被盗的支付卡在暗网中提供销售,”Gemini解释说。“在发现这个漏洞后不久,几家金融机构证实,这次漏洞中被泄露的卡都是按EMV处理的,并没有依靠磁条作为备用。”

Gemini表示,它已经核实最近的另一起数据泄露事件–在佐治亚州的一家酒类商店–也导致了被泄露的EMV交易数据出现在出售被盗卡数据的暗网商店中。正如Gemini和Visa所指出的那样,在这两种情况下,银行适当的iCVV验证应该会使这些被截获的EMV数据对骗子毫无用处。

Gemini认定,由于受影响的商店数量众多,参与这些数据泄露事件的盗贼使用物理安装的EMV卡闪光灯拦截EMV数据的可能性极小。

“鉴于这种策略极其不切实际,他们很可能使用不同的技术远程入侵POS系统,以收集足够的EMV数据来进行EMV旁路克隆,”该公司写道。

Gemini的研发总监Stas Alforov表示,没有进行这些检查的金融机构有可能失去注意到这些卡被用于欺诈的能力。这是因为许多发行了芯片卡的银行可能会认为,只要这些卡用于芯片交易,就几乎不存在这些卡被克隆并在地下出售的风险。因此,当这些机构在欺诈交易中寻找模式,以确定哪些商户可能会被POS恶意软件入侵时,他们可能会完全不考虑任何基于芯片的支付,而只关注那些客户刷过卡的商户。

“卡网络正在抓住现在有更多基于EMV的数据泄露事件发生这一事实,”Alforov说。“像大通或美国银行这样的大型发卡机构确实在检查[iCVV和CVV之间的不匹配],并将撤回不匹配的交易。但一些小机构的情况显然不是这样。”

稿源:cnBeta.COM

标签: cryptogram, EMV, iCVV, 芯片卡, 芯片卡安全, 银行卡安全