以新理念打造终端安全体系

绿盟科技智慧安全3.0理念体系要求“以体系化建设为指引,构建‘全场景、可信任、实战化’的安全运营能力,实现‘全面防护,智能分析,自动响应’的防护效果”。它对安全体系化建设提出了更高要求,“全场景、可信任、实战化”是安全产品需要打造核心业务能力的关键。

为践行智慧安全3.0安全理念体系的落地,绿盟一体化终端安全管理系统(NSFOCUS UES)从产品的体系架构和终端安全视角对智慧安全3.0的“全场景、可信任、实战化”进行全面映射和实现。

终端安全防护的意义和新形势

随着企业IT信息化以及当前攻防节奏的不断发展,外部安全威胁日益严重,威胁攻击面越来越大、威胁演变越来越复杂,终端的种类繁多,安全建设的选择愈发困难。

当前,攻击技术及黑客工具传播速度极快,攻击事件层出不穷,边界型设备检测防护已无法保障现有的内网不被渗透入侵。过于关注边界防护可能会导致外网失守,内网安全基础建设力度薄弱则可能引起内网失控,而最终的决胜点就在终端防护上,因此迫切需要进一步完善信息安全防护体系,建立针对全网办公终端、营业终端、生产运维终端的安全防护能力,提升企业终端安全管理水平。

绿盟一体化终端安全管理系统的主要创新

全场景

全要素立体环境感知

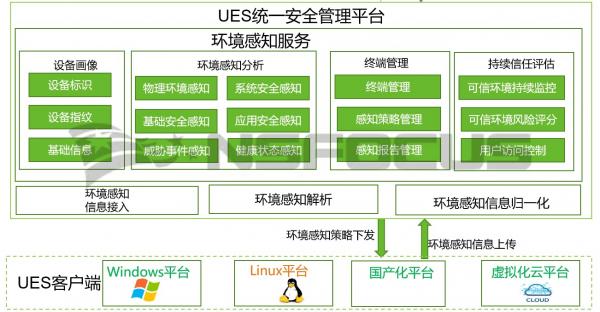

NSFOCUS UES在感知层面具有天然的优势,利用部署在终端安全客户端探针,通过多种检测及感知手段,实现全要素的立体式环境信息及安全风险信息的感知能力:

全要素感知是感知技术从安全检查视角与攻防视角触发,具备从基础安全感知、系统安全感知、应用安全感知、健康状态感知、威胁事件感知六大维度进行全面感知的能力。

全类型攻击场景覆盖

基于全要素的感知体系,NSFOCUS UES构建出体系化全类型攻击场景覆盖,这个全类型攻击场景包括入侵攻击、主机自身的各类异常行为及主机发起的各类异常外联及横向攻击等。

利用完备的环境感知信息,并可以联动边界安全防护系统,获取如下威胁场景的覆盖:

基于攻击识别分析及威胁推理能力进行入侵攻击的精准识别,涵盖对终端的暴力破解、漏洞利用、泛洪拒绝攻击、劫持攻击、欺骗攻击等;

利用终端安全代理上一系列的病毒检测能力、行为检测能力等,结合终端安全服务端上的关联分析能力,精准识别主机各类异常文件及异常行为,包括:僵木蠕异常文件分析、密码嗅探、U盘异常文件操作、边界文件行为分析、Webshell后门分析、反弹shell分析、挖矿木马分析等;

利用终端进程对外访问行为的实时捕获能力,结合精准关联分析能力,识别终端的横向攻击、横向渗透、异常外联等的异常攻击行为;

利用终端诱捕系统中的蜜罐检测技术,模拟IP技术、漏洞技术、服务技术、诱饵技术、沙箱技术等,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁。

全领域端到端高级威胁场景分析

目前业界大多数的安全场景基本上都是针对单一某次攻击行为或者攻击动作进行分析,由于缺乏有效的全场景攻击数据和攻击模型的支撑,无法搭建起攻击者的有效攻击时序路径、攻击手段、攻击工具之间的关系,从而无法确切的探查攻击者发起的攻击动作的最终意图。

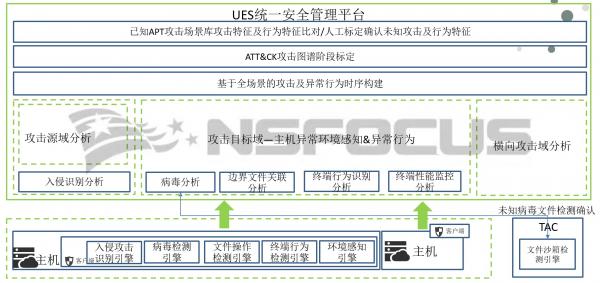

NSFOCUS UES构建的端到端高级威胁场景是基于已经分析出来的全类型攻击场景事件信息,系统采用攻击源域、攻击目标域、横向攻击域的3域分析模型对安全威胁进行威胁事件的分域归并,结合攻击链分析、ATT&CK图谱分析,构建出端到端威胁攻击时序链,并合理利用人工威胁标定能力,构建出端到端的三维立体复杂威胁场景,全景式展示攻击者的攻击时序过程、攻击所处阶段及对应的ATTCK攻击图谱、采用的攻击工具及攻击脚本、在网络上的传播方式及传播烈度,从而最终确定攻击者的攻击的最终意图。

可信任

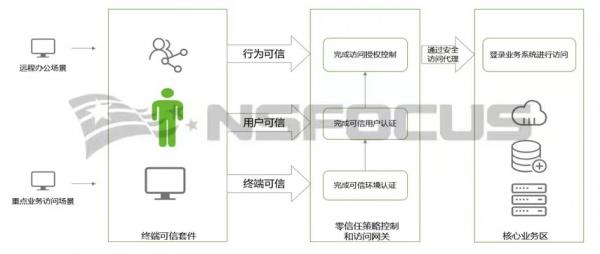

终端安全基于零信任理念“永不信任、始终验证”的设计原则,采用软件定义边界网络的安全可信架构,通过终端单包认证、访问管控、应用隐藏、信息访问管控、生物身份识别等技术,实现终端网络接入访问控制、应用访问控制、信息可信追踪及管控、多人围观身份识别等,保证网络终端的接入、敏感应用访问、信息访问、身份识别的安全性。

可信任之持续验证的可信架构模型

NSFOCUS UES采用符合软件定义边界网络的安全可信架构,基于“永不信任、持续验证”的设计理念,进行持续认证终端网络接入、持续认证用户的登录、持续评估用户接入的周边安全环境和访问行为的可信,构建自适应可信访问控制的架构体系。

实战化

场景化防护响应调度

终端安全基于安全分析产生的运维事件,进行运维模型的构建,进一步确定当前威胁运维模型的防护模型,并根据当前事件智能提取防护参数,从而形成一系列的安全防护策略。同时,系统还可以根据客户化诉求,确定自动化执行防护策略或者人工审核执行。

完备的微隔离体系

基于场景化的自适应安全防护能力,需要终端安全能提供全面的微隔离体系,即基于终端当前的安全风险状态,对终端进行精细化的点对点自适应访问控制能力,以保证终端安全风险的精细化即时响应能力。一个完备的微隔离体系应该具备如下完整分层的微隔离措施:

终端安全系统应能根据威胁场景分析的精细度,灵动选择微隔离的访问控制力度;

切实做到既能保证威胁的有效隔离,又能保证业务影响最小化

在足够的关联分析特征情况下,做到多微隔离联动;

高效完备的联动攻防生态体系

终端安全系统并不是一个孤立的封闭体系,而是一个开放的自适应联动攻防体系,利用终端安全系统高效开放的联动接口,系统可以内置支持其它安全设备及安全平台,搭建出精准、可信、灵动、智能的IPDR闭环安全生态体系,如下图所示:

绿盟终端安全体系的实践价值

绿盟一体化终端安全管理系统(NSFOCUS UES)以终端资产安全防护为核心,基于CARTA持续自适应安全风险及威胁评估模型在EDR领域的应用为要求,提出以持续安全风险评估为中心,以终端安全的识别、防护、检测、响应能力为抓手,面向终端赋予更安全的准入策略、更精准的检测能力、更高效的查杀能力、更细致的微隔离策略以及更快速的响应处置能力,构建一个轻量化、立体化、智能化、自适应协同化的纵深安全防御能力生态体系。

标签: NSFOCUS UES, 终端安全, 绿盟UES, 绿盟科技