响尾蛇是一个多产的民族国家行为者,主要以针对巴基斯坦军事实体而闻名,它破坏了国家电力监管局(NEPRA)的官方网站,以提供一种名为WarHawk的定制恶意软件。

“新发现的WarHawk后门包含各种提供钴打击的恶意模块,并结合了新的TTP,如内核CallBackTable注入和巴基斯坦标准时区检查,以确保胜利的战役,”Zscaler ThreatLabz说。

该威胁组织也被称为APT-C-17,响尾蛇和剃刀虎,被怀疑是印度国家赞助的团体,尽管卡巴斯基今年5月初的一份报告承认,导致归因的先前指标已经消失,这使得将威胁集群与特定国家联系起来具有挑战性。

据说自2020年4月以来,该组织发起了1000多起袭击事件,这表明SideWinder自2012年开始运营以来新发现的侵略性。

入侵不仅在频率方面而且在持久性方面都很重要,即使该集团利用了大量混淆和新开发的组件。

2022年6月,发现威胁参与者利用AntiBot脚本,该脚本旨在过滤受害者以检查客户端浏览器环境,特别是IP地址,以确保目标位于巴基斯坦。

Zscaler发现的9月战役需要使用NEPRA网站上托管的武器化ISO文件来激活导致部署WarHawk恶意软件的杀伤链,该神器还充当诱饵,通过显示巴基斯坦内阁部门于7月27日发布的合法建议来隐藏恶意活动, 2022.

就其本身而言,WarHawk伪装成合法的应用程序,如华硕更新设置和Realtek高清音频管理器,以引诱毫无戒心的受害者执行,导致系统元数据泄露到硬编码的远程服务器,同时还从URL接收额外的有效载荷。

这包括一个命令执行模块,它负责在从命令和控制服务器接收的受感染机器上执行系统命令,一个文件管理器模块,它递归枚举不同驱动器中存在的文件,以及一个上传模块,它将感兴趣的文件传输到服务器。

使用上述命令执行模块作为第二阶段有效载荷部署的还有钴打击加载程序,它验证主机的时区以确认其与巴基斯坦标准时间(PKT)匹配,否则进程将终止。

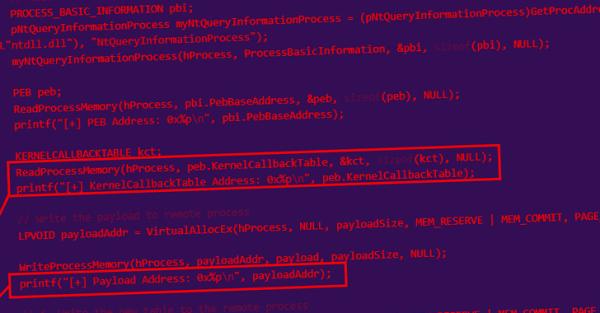

在反an之后,加载程序使用一种称为 KernelCallbackTable 进程注入的技术将外壳代码注入记事本.exe进程,恶意软件作者从 2022 年 4 月由在线别名 Capt. Meelo 的研究人员发布的技术文章中提升源代码。

然后,外壳代码解密并加载Beacon,这是钴罢工用于建立与其命令和控制服务器的连接的默认恶意软件有效载荷。

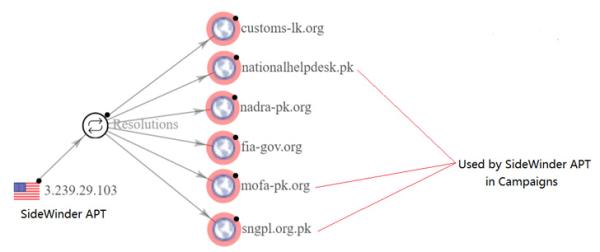

根据网络安全公司的说法,攻击活动与SideWinder APT的连接源于网络基础设施的重用,该网络基础设施已被确定为该组织在先前针对巴基斯坦的间谍活动中使用的网络基础设施。

“响尾蛇APT集团正在不断发展他们的战术,并在他们的武器库中添加新的恶意软件,以便对其目标进行成功的间谍攻击活动,”研究人员总结道。

稿源:TheHackerNews、中文化:游侠安全网