今年8月,银保监会办公厅向各银保监局、各银行与保险机构下发了《关于开展银行保险机构侵害个人信息权益乱象专项整治工作的通知》(以下简称《通知》),拉开了全面开展《个人信息保护法》、《中华人民共和国消费者权益保护法》、《中国银保监会办公厅关于印发银行保险机构信息科技外包风险监管办法的通知》、《互联网保险业务监管办法》等相关法规履行情况的检查序幕。

对于保险机构而言,掌握着大量投保人个人身份信息、支付信息、健康数据、保单记录等,涉及消费者个人隐私及财产安全,在个人信息保护方面更有紧迫性。然而,由于信息系统的历史问题,存在众多不同时期、不同技术标准与业务目标的系统,同时涉及不同时期的内部开发人员 、外部外包团队等,在业务系统的权限管理上存在众多问题。

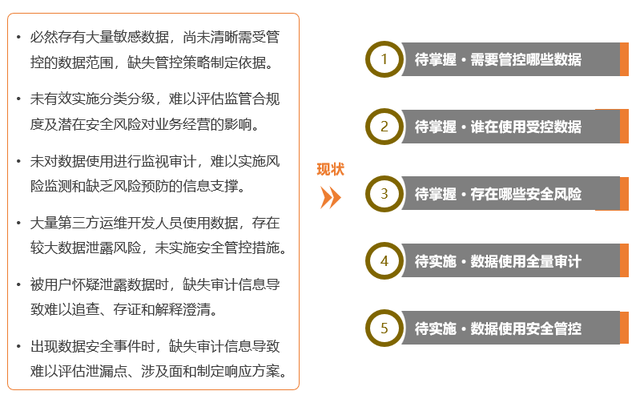

个人信息保护的风险现状

01、业务人员权限混乱是最大的风险来源

越权设置及权限管理混乱是大部分出问题系统的标配,一直是企业内部风险的最大来源。不同的业务系统存在各自的权限管理体系,总部与分公司权限也存在较大差异。同时,权限申请与审批存在较大的操作空间,以“便利业务”为由的账号借用、超权限开通情况普遍,个人敏感数据也就随着权限“放开”而失去有效管控

02、内外部开发人员访问敏感数据问题

市场竞争要求企业的业务应用能够快速响应瞬息万变的用户需求,这使得业务应用的敏捷开发、研发和运维一体化成为潮流。企业的研发人员、运维人员经常需要使用数据管理工具、数据库运维工具直接访问已经上线的生产数据库,进行数据分析、故障定位、应用优化等工作。第三方外包人员以及BI人员等,由于业务需要也会产生大量的风险访问行为,未经脱敏的数据访问行为,泄露风险极大。

03、事后追溯难

陈年老系统、多年老代码、缺乏规范的开发、散布在不同业务下的不同数据库,让事后排查安全事件消耗大量人力。同时,外部合作伙伴的数据合作也不会由于数据流通让责任转嫁,合作伙伴的数据提供以及数据保护依然是重要的一环。数据安全事件发生后,安全团队能否立刻开展追踪溯源工作,复原安全事件的整个过程,找到造成数据泄露的原因成为不确定因素。

险企个人信息保护建议

01、权限控制管理

● 减少权限暴露面

采用虚拟账号口令代替数据源真实账号口令,降低数据源口令的泄露风险。这样做的好处是可实施细粒度到人的即时管控,以及监管高危特权。如控制粒度到具体人员(真实数据操作者)的查询权限的严格限制、数据访问留痕至真实数据操作者。

● 认证代理细化访问控制

数据安全管理人员可根据业务情况自定义数据集以及用户/用户组,配置并执行访问控制策略,进而允许、拒绝或告警特定用户对特定数据集的访问。根据敏感数据类型、安全级别、用户标签配置访问控制策略,对高风险访问具备阻断能力。

● 优化权限审批流程

过于严格复杂的权限审批流程滋生权限管理的混乱,适当优化流程审批复杂程度,会让权限管理更顺畅。数据管理人员可以建立预授权、审批授权和自助授权等模式,实现访问权限自动化配置,实现审批即授权、承诺即授权,实现访数据问权限配置流程化、自动化,降低数据运维人员的手工作业量。同时降低权限审批流程复杂度,提升权限管理效率。

02、敏感数据管理及脱敏

● 敏感数据访问控制

结合业务、数据、安全合规要求等维度将个人信息纳入逻辑数据集合,根据敏感数据类型、控制动作、数据访问类型、有效时间、主体位置、执行路径等条件实施数据访问控制。如禁止特权账号访问业务数据、业务系统账号越权访问、机构人员违规篡改消费者个人信息等。

● 数据动态脱敏

以敏感个人信息数据类型为处置对象,按业务场景实施自适应的动态数据脱敏,满足数据交付的合规要求。如应用前端脱敏展示、机构人员未经授权查询数据自动脱敏、BI数据分析及数据报告按需自动脱敏敏感数据等。

03、加强审计

● 详尽数据日志

需要详细记录应用用户访问数据的日志,包括时间戳、应用用户、应用访问路径、数据库用户、数据源、数据位置、访问类型、SQL请求、数据量、敏感数据相关信息等。同时支持多维组合查询及统计:支持多种条件的组合查询及统计。

● 全链路轨迹追溯

审计功能可以在发生安全事件或泄露事件后,做事后审计+数据访问轨迹追溯+安全合规分析。通过监视应用/工具等主体对个人信息的访问行为,留痕访问过程和明细,监督异常、违规、风险状况。如违规大批量访问敏感个人信息、账号共享、越权违规访问个人信息、敏感个人信息未经脱敏交付等。

标签: 个人信息保护, 原点安全