摘要: 稿源:TheHackerNews 中文化:游侠安全网 至少自 2021 年 3 月以来,一种新发现的恶意软件已被广泛使用,用于对属于全球范围广泛的实体的 Microsoft Exchange 服务器进行后门,截至 2022 年 6 月,感染在 20 个组织中...

稿源:TheHackerNews 中文化:游侠安全网

至少自 2021 年 3 月以来,一种新发现的恶意软件已被广泛使用,用于对属于全球范围广泛的实体的 Microsoft Exchange 服务器进行后门,截至 2022 年 6 月,感染在 20 个组织中挥之不去。

被称为SessionManager的恶意工具在利用 Exchange 服务器中的一个 ProxyLogon 漏洞后伪装成 Internet 信息服务 ( IIS ) 的模块,这是一种用于 Windows 系统的 Web 服务器软件。

目标包括横跨非洲、南美、亚洲、欧洲、俄罗斯和中东的 24 个不同的非政府组织、政府、军队和工业组织。迄今为止,共有 34 台服务器受到 SessionManager 变体的攻击。

这远不是第一次在现实世界的攻击中观察到该技术。使用流氓 IIS 模块作为分发隐形植入物的手段在 2021 年 12 月曝光的名为Owowa的 Outlook 凭据窃取程序中得到了回应。

“将 IIS 模块作为后门删除后,威胁参与者可以保持对目标组织的 IT 基础设施的持久、抗更新和相对隐秘的访问;无论是收集电子邮件、更新进一步的恶意访问,还是秘密管理可能被入侵的服务器。被用作恶意基础设施,”卡巴斯基研究员 Pierre Delcher说。

这家俄罗斯网络安全公司以中到高的可信度将这些入侵归因于被追踪为Gelsemium的对手,理由是与这两个群体和目标受害者相关的恶意软件样本存在重叠。

ProxyLogon自 2021 年 3 月披露以来,已经引起了多个威胁参与者的反复关注,最新的攻击链也不例外,Gelsemium 团队利用这些漏洞删除了 SessionManager,这是一个用 C++ 编码的后门,旨在处理 HTTP发送到服务器的请求。

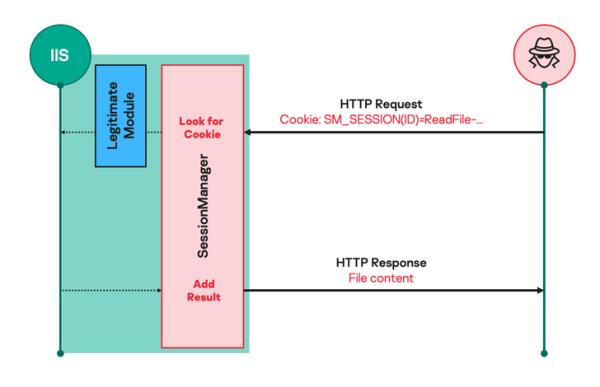

“此类恶意模块通常期望来自其运营商的看似合法但经过专门设计的 HTTP 请求,根据运营商的隐藏指令(如果有)触发操作,然后将请求透明地传递给服务器,以便像任何其他请求一样对其进行处理,”Delcher解释。

SessionManager 被称为“轻量级持久初始访问后门”,具有读取、写入和删除任意文件的功能;从服务器执行二进制文件;并与网络中的其他端点建立通信。

该恶意软件进一步充当了一个秘密通道,用于进行侦察、收集内存密码,并提供其他工具,例如 Mimikatz 以及 Avast 的内存转储实用程序。

调查结果发布之际,美国网络安全和基础设施安全局 (CISA)敦促使用 Exchange 平台的政府机构和私营部门实体在 2022 年 10 月 1 日弃用之前从传统的基本身份验证方法切换到现代身份验证方法。