摘要: 漏洞名称 Apache struts2 0day预警 危害级别 高 受影响系统 DOS影响范围: Apache Tomcat 8.0.0-RC1 to 8.0.1 Apache Tomcat 7.0.0 to 7.0.50 Apache Tomcat 6 Cl...

漏洞名称

Apache struts2 0day预警

危害级别

高

受影响系统

DOS影响范围:

Apache Tomcat 8.0.0-RC1 to 8.0.1

Apache Tomcat 7.0.0 to 7.0.50

Apache Tomcat 6

ClassLoader manipulation 影响范围:

Apache Struts versions 2.0.0-2.3.16版本

补丁被绕过

以下补丁还是被绕过,造成Apache struts2 0day

https://github.com/apache/struts/commit/aaf5a3010e3c11ae14e3d3c966a53ebab67146be

危害

造成拒绝服务,特定条件下(服务器的操作系统支持UNC path)可通过映射共享主机目录造成远程代码执行。

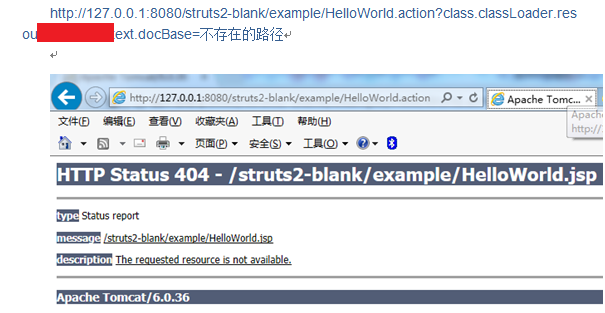

本地环境利用代码:

DOS绕过代码(可同时绕过官方补丁以及github上提出的修复方案):

临时修复方案

翰海源提出较为严格的临时解决方案

原补丁

https://github.com/apache/struts/commit/aaf5a3010e3c11ae14e3d3c966a53ebab67146be

替换所有的 ^dojo\..*

改为 (.*\.|^)class.*,^dojo\..*

update:2014-04-24 14:38

之前的修复方案修复的不彻底,可被绕过

替换所有的 ^dojo\..*

改为 .*(class|Class).*,^dojo\..*

最后

作为新一代网络威胁预警的领跑者,翰海源团队会持续跟踪此次事件,敬请关注。