摘要: 1.导言 这篇文章介绍 CSRF (跨站请求伪造) 漏洞,并演示如何使用 OWASP ZAP 检测 CSRF。 2.跨站请求伪造 该漏洞允许攻击者伪造一个用户请求。因此,攻击者想要用户执行什么操作。下面是一个示例: (一).社会工程用来引诱到攻击者的网站用户。...

1.导言

这篇文章介绍 CSRF (跨站请求伪造) 漏洞,并演示如何使用 OWASP ZAP 检测 CSRF。

2.跨站请求伪造

该漏洞允许攻击者伪造一个用户请求。因此,攻击者想要用户执行什么操作。下面是一个示例:

(一).社会工程用来引诱到攻击者的网站用户。同时,用户登录到 X银行。

(二).让我们假设,X银行的钱汇款形式是易受到 csrf 攻击 (没有 CSRF 令牌,没有授权密码)。攻击者准备利用此漏洞,将用户的钱转移到自己的账户,并把它放在自己的网站上。

(三).当用户访问攻击者的网站,exploit被触发。

(四).汇款的请求是由用户发送到X银行。从X银行的角度看,一切都很好(有一个有效的验证Cookie。)

3.环境

Metasploitable 是一个 Linux 基础的漏洞评估虚拟机。[1] 它可用于,例如,在实践渗透测试技巧。本机是脆弱的,并且不应在桥接模式运作。

OWASP Mutillidae II 是 web 应用程序漏洞评估(OWASP top 10 漏洞)。[2]。 这是 Metasploitable 的一部分 (编辑 /var/www/mutillidae/config.inc 将Metasploitable设置为 $dbname = ‘owasp10′ ,开启OWASP Mutillidae工作),可以使用OWASP Mutillidae II测试Web应用安全。

OWASP Zed 攻击代理(ZAP)是为web站点安全测试的渗透测试工具[3]。本文介绍了如何使用OWASP ZAP检测CSRF漏洞。

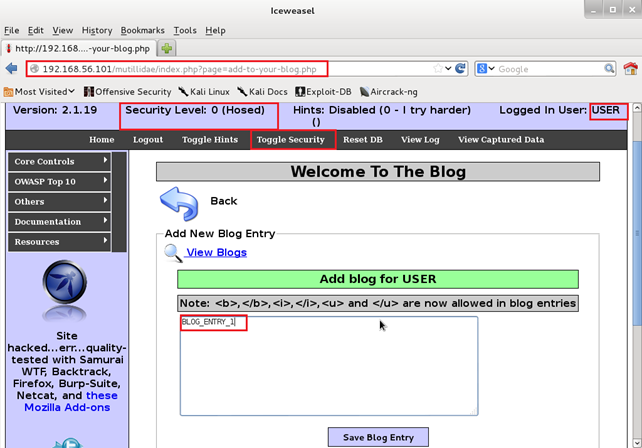

4.OWASP Mutillidae II – 添加一个新的条目到blog表单

这个表单是在 Metasploitable 在 192.168.56.101/mutillidae/index.php?page=add-to-your-blog.php (192.168.56.101 是 Metasploitable 的 IP 地址)。

它很容易受到跨站请求伪造攻击。让我们将安全级别设置为 0 (可以切换安全级别),并配置浏览器通过 OWASP ZAP 发送流量。然后启动 OWASP ZAP 看到的请求生成,并为用户 (注册的用户的名称) 的博客添加一个模范评论 (BLOG_ENTRY_1)。

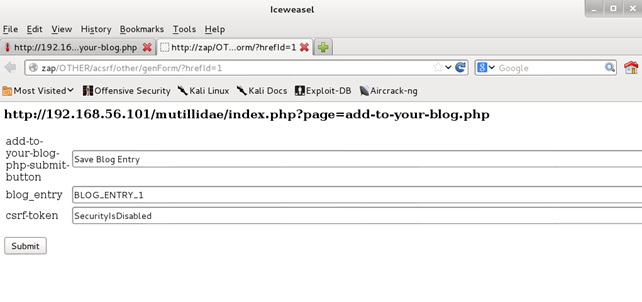

5.OWASP ZAP — 分析请求

OWASP ZAP截获在请入博客之前的请求。让我们来看看改请求。截图中标记的是关键部分。

当安全级别设置为0,没有防止跨站请求伪造(csrf-token的值是SecurityIsDisabled)。手动准备一个 CSRF proof of concept,每个人都可请求使用这个数据。然而,OWASP ZAP可以做到自动。

6.OWASP ZAP — 生成 CSRF proof of concept

右键点击请求,并选择“Generate anti-CSRF test FORM.。”

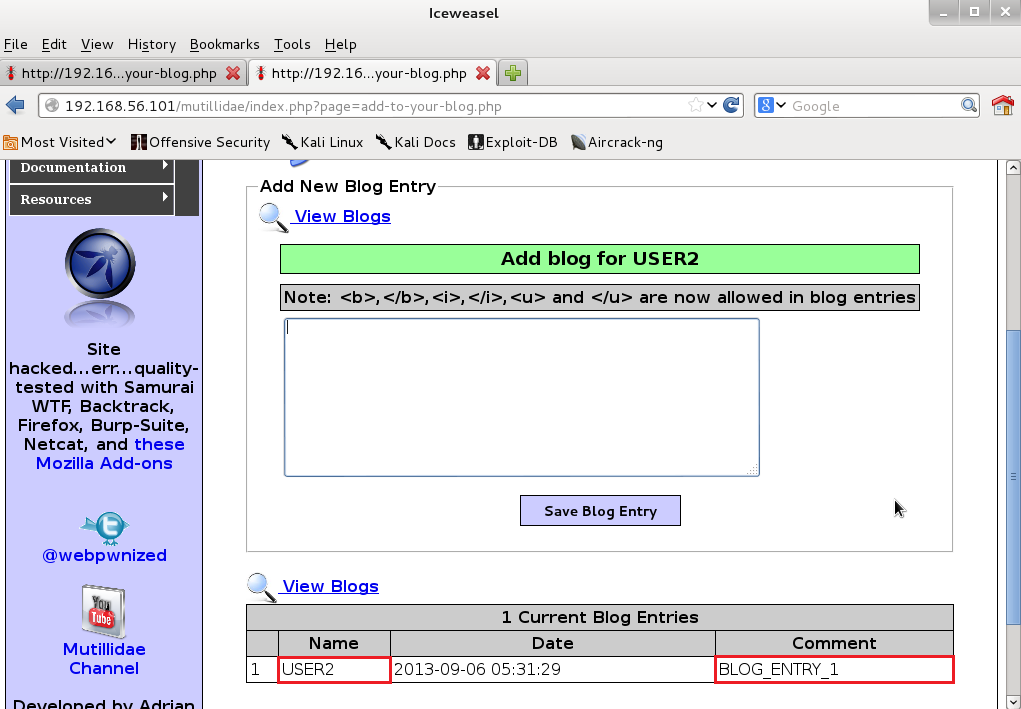

打开一个新的选项卡 CSRF proof of concept。它包含POST请求的参数和值。攻击者可以调整值。

7.?创建CSRF proof of concept

让我们作为不同的用户登录(USER2),谁是CSRF攻击的受害者。然后去选项卡和CSRF proof of concept并单击提交。最后 BLOG_ENTRY_1 添加到 USER2 的博客。

8.摘要

这篇文章介绍了 CSRF 的漏洞,并介绍了如何使用 OWASP ZAP 准备CSRF proof of concept。用户被重定向到表单后发动攻击。真正的攻击可能需要使用 AJAX 请求,为了保持沉默。然而,CSRF proof of concept由OWASP ZAP是很好的一个漏洞示范的目的。

本文有小安攻防研究室翻译,如有翻译错误请联系管理员更正,转载请注明版权,谢谢,希望本文对你有所帮助。

原文:http://resources.infosecinstitute.com/csrf-proof-of-concept-with-owasp-zap/

引用:

[1] Metasploitable

http://www.offensive-security.com/metasploit-unleashed/Metasploitable(访问日期: 2013 年 9 月 28 日)

[2] OWASP Mutillidae II

http://sourceforge.net/projects/mutillidae/(存取日期: 2013 年 9 月 28 日)

[3] OWASP ZAP

https://www.owasp.org/index.php/OWASP_Zed_Attack_Proxy_Project(访问日期: 2013 年 9 月 28 日)

关于作者

Dawid Czagan 是安全管理咨询的头(领导),在这里他领导着一个团队的安全工程师(FP 安全管理咨询)。他也是安全信息安全研究所研究员。联系人:dawid[at]czagan[dot]com