摘要: 昨天说翰海源,今天FS和A7就跑我们公司聊天来了,也顺便看A7演示了星云系统——当然,我也给他们看了锐眼 这两天和朋友们聊到的一些信息有: 1、fireeye现在比较牛气,通常情况下,不给试用,不给技术资料,到客户那里就说两点,一是有多少500强用了我们的产品...

昨天说翰海源,今天FS和A7就跑我们公司聊天来了,也顺便看A7演示了星云系统——当然,我也给他们看了锐眼

这两天和朋友们聊到的一些信息有:

1、fireeye现在比较牛气,通常情况下,不给试用,不给技术资料,到客户那里就说两点,一是有多少500强用了我们的产品,你不信我们也要信他们吧。二是我们部署的网络最大最多,你看我们捕获发布了这么多0day;

2、fireeye现在产品不卖给中国企业。但又宣称即将进入中国;

3、目前APT攻击者的攻击方式千变万化,有木马分段下载后组合,有钓鱼木马感染几台机器后钓鱼链接就自动失效,有木马采用国内某些企业惯用的“云策略”激活与交互。ATP的监控定位与反制,难度在不断增加;

4、目前绝大多数捕获到的APT攻击中,窃取数据一直居于排行榜第一位,其中又以图档、包含特定关键词的OFFICE、PDF文档为主,这里就是铁卷文件加密、锐眼敏感信息审计的用武之地了;

5、防APT攻击,网络与终端,缺了任何一块,解决方案都不完整,能捕获到的内容也差一截。

之前为C公司定制的服务器监控产品,似乎拿来配合做APT发现的终端部份,还挺贴合的,丢两张截图:

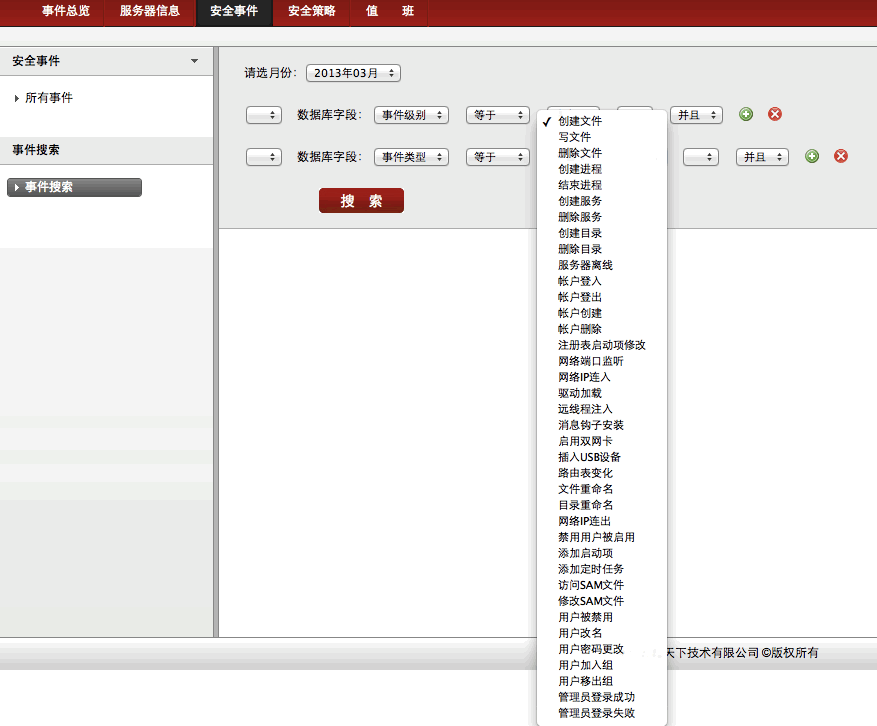

安全事件监控

能够捕获的数据类型

最后转发一段在微博,有外包开发的朋友,最好想想,自己有没可能遇到这种事情:

@caoz 前端时间,厦门一个做开发的朋友请我帮忙,他公司找第三方外包的php代码是加密的,他想做一些调整却无从下手,加密策略用了一点小技巧,所以他自己搞不定,那么我花了点时间帮他们破解还原成源代码,还原后发给他,他看了后大吃一惊!居然可以在url上输入一个特定参数就清空所有数据库数据!

快12点了,各位晚安!

原文:http://www.fangxiemi.com/index.php/archives/63