在这篇文章中,我们想先解释一下Micro-Segmentation这个词。以前,如果我们去找客户做安全方案介绍或咨询规划,首先会告诉客户,你的环境必须被划分为 “安全区”,也就是企业环境中的 “Segmentation”。不同的安全区会有不同的安全保护级别,在进入和离开安全区的时候,必须有不同的安全保护方法。

所以在最早期,每个企业首先引入防火墙,将 “Internet “与 “企业网 Intranet “分开。然后,安全意识比较强的企业又另外划分了 DMZ 区、AP 区、DB 区、管理区、备份区、OA 区、外部环境等。然后每个安全区之间的防护,先是防火墙,然后是IPS,再加上防毒墙、内容检测等等不同的安全机制。我们以这种方式与客户做生意已经很多年了。歌舞升平,群英荟萃~

然而,渐渐地,公司发现了几个问题:

1.在同一网段或 Segment 中的保护情况如何?如果在同一个 DMZ 中,有几个不同系统的 Web Server,其中一个 Web Server 被攻破,有什么安全机制可以保护这个 Web Server 不被攻击 DMZ 中其他系统的机器?

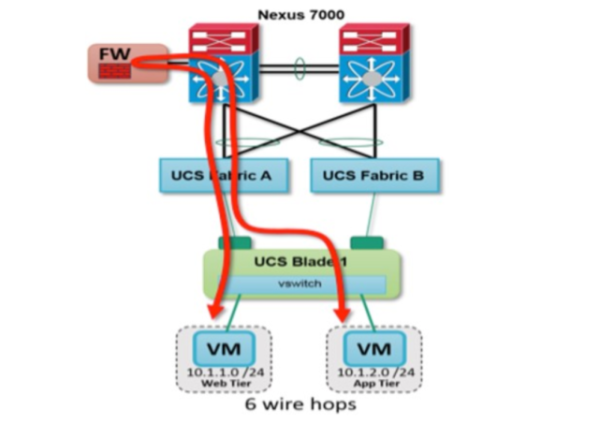

图示:当 IT 系统的VM被破坏时,如何保护 DMZ 段其他系统的机器?

2.当我们用 “网段 “来区分不同的安全区域时,这意味着所有的规则都必须与网络设置相联系,如 IP 地址、网段和 Mac Address。如果我们想为特定的业务(如 ERP 系统),或特定的操作系统(如 Windows Server 2003),或为登录机器的不同 “用户 “设置不同的保护策略,我们要怎么做?

3.如果审计和监管要求是 “每个数据包 “都需要检查以实现零信任(Zero-Trust)保护,那么应该用什么样的安全机制来实现呢?

4.当我们把大部分的安全检查和不同种类的保护机制放在核心防火墙上时,防火墙的 Throughput 应该有多大?设备上应该有多少个规则?

图示:所有的安全都必须进入核心防火墙,即使它只是一个本地的数据包交换

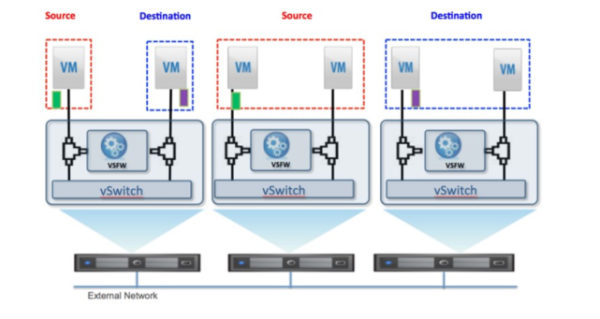

VMware NSX 的安全设计与原来的外围防火墙防御或主机防火墙/主机 IPS 等本地保护架构完全不同。NSX 的分布式防火墙( Distributed Firewall, DFW)是以 kernel module 的形式直接在 vSphere Hypervisor 前面进行数据包安全检查。防火墙的配置集中在 NSX Manager 中或通过 CMP 云平台配置,但操作分布在每个物理服务器中防火墙的配置集中在 NSX Manager 中或通过 CMP 云平台配置。

图示:分散的防火墙检查直接在 ESXi Hypervisor 中进行,在每个虚拟机之前,进行数据包检查

除了内置防火墙,NSX 的安全机制还可以有以下功能:

1.通过结合 vCenter 中的虚拟环境信息,并通过 NSX 中的 Service Composer 功能动态配置组,用户的业务、特定的操作系统或虚拟环境中的特定资源池/vApp/VM 都可以作为安全规则的目标。安全管理员不再需要使用 IP/网络/Mac 地址等来设置安全规则,而是可以以不同的方式定义安全规则,如业务、信息系统、特定机器或操作系统。

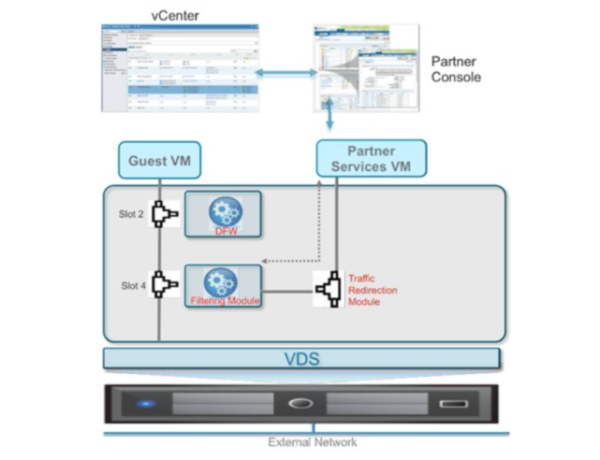

2.NSX 可以与第三方安全厂商整合,将每个虚拟机的网络数据包转发到同一服务器上的安全厂商的服务虚拟机(如 Palo Alto Networks、Trend Micro 等…)。NSX 使用户一方面可以利用每个安全厂商的强大安全保护机制,另一方面可以将每个虚拟机的网络数据包发送到安全厂商的虚拟机上进行检查,而不是只通过边界检查。这个功能被称为 “网络自省服务”,我们将在后面的博客中继续解释。下图说明了网络自省服务的机制。可以看出,进出虚拟机的网络数据包不仅可以通过分布式防火墙(DFW)进行第四级以下的检查,还可以通过过滤模块发送到合作厂商的服务虚拟机上进行检查。

图示:Network Introspection Service

3.与 Host 防火墙不同,分散的防火墙和 Guest OS 是分离的。因此,我们当然不会出现使用 Host 安全机制时经常遇到的管理问题,比如安全代理的更新,有些操作系统不支持安全代理,可能没有集中管理机制等等。只要在 VMware 环境中存在一个支持的操作系统虚拟机,就可以得到 NSX 防火墙的支持。

最后,就再讲两点:

1.回答开头的问题,为什么这项技术被称为 “微分割”?真正的含义是,因为每个虚拟机都是由 Hypervisor 中的 DFW 模块直接保护的,所以每个虚拟机都是自己的 Segment,自己的安全区域。我们能够保护每个虚拟机,直到最小的单元。

2.NSX 还支持对 VMware 环境中的每个虚拟机进行系统安全保护,如反病毒检查和系统完整性检查,这就是现在所说的 Guest Introspection Service。NSX 还通过虚拟机前端的网络包检查提供完整的虚拟机保护,包括 Distributed Firewall 和 Network Introspection Service,以及系统 IO 保护(Guest Introspection Service)。

作者 | Colin Jao 饶康立,VMware 资深技术顾问,主要负责 VMware NSX 产品线,目前致力于网络虚拟化暨分布式安全防护技术方案的介绍与推广。